لا يوجد نظام تشغيل مقاوم للتهديدات وكل مستخدم يعرف ذلك. هناك معركة دائمة بين شركات البرمجيات من جهة والمتسللين من جهة أخرى. يبدو أن هناك العديد من نقاط الضعف التي يمكن للقراصنة الاستفادة منها ، خاصة عندما يتعلق الأمر بنظام التشغيل Windows.

في بداية شهر أغسطس ، أبلغنا عن عمليات SilentCleanup لنظام التشغيل Windows 10 والتي يمكن استخدامها من قبل المهاجمين للسماح للبرامج الضارة بالمرور من خلالها بوابة UAC في كمبيوتر المستخدمين. وفقًا للتقارير الأخيرة ، هذه ليست نقطة الضعف الوحيدة المختبئة UAC لنظام التشغيل Windows.

تم اكتشاف تجاوز UAC جديد بامتيازات مرتفعة في جميع إصدارات Windows. تعود جذور هذه الثغرة الأمنية إلى متغيرات البيئة لنظام التشغيل ، وتسمح للقراصنة بالتحكم في العمليات التابعة وتغيير متغيرات البيئة.

كيف تعمل ثغرة UAC الجديدة؟

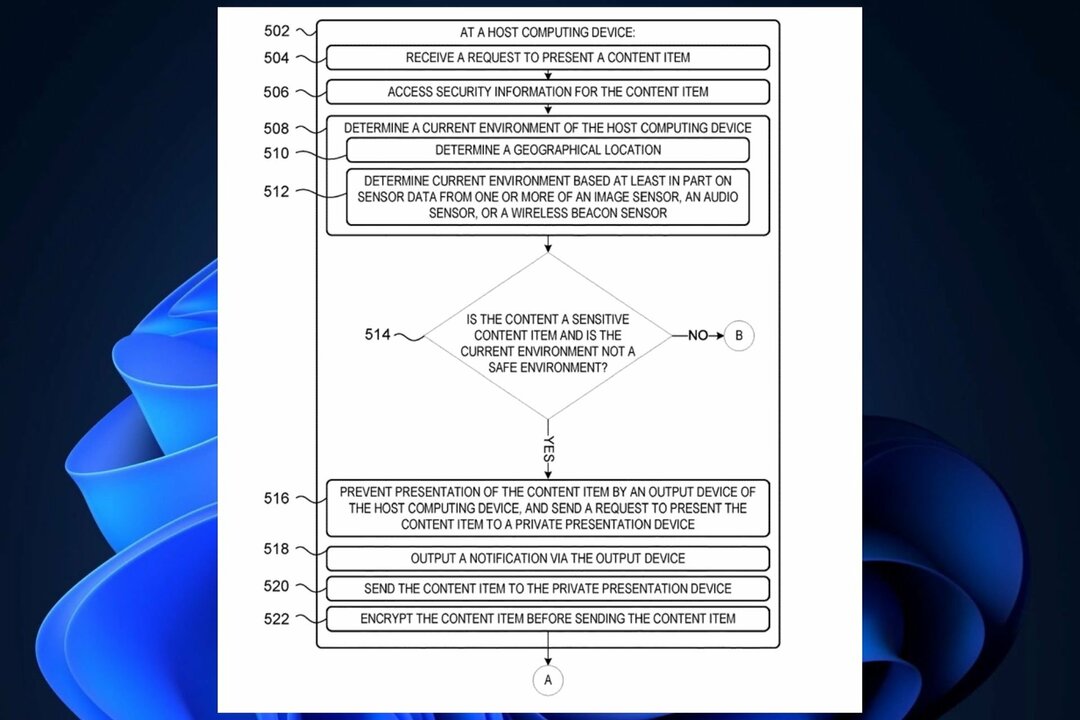

البيئة هي مجموعة من المتغيرات المستخدمة من قبل العمليات أو المستخدمين. يمكن تعيين هذه المتغيرات من قبل المستخدمين أو البرامج أو نظام التشغيل Windows نفسه ودورها الرئيسي هو جعل عمليات Windows مرنة.

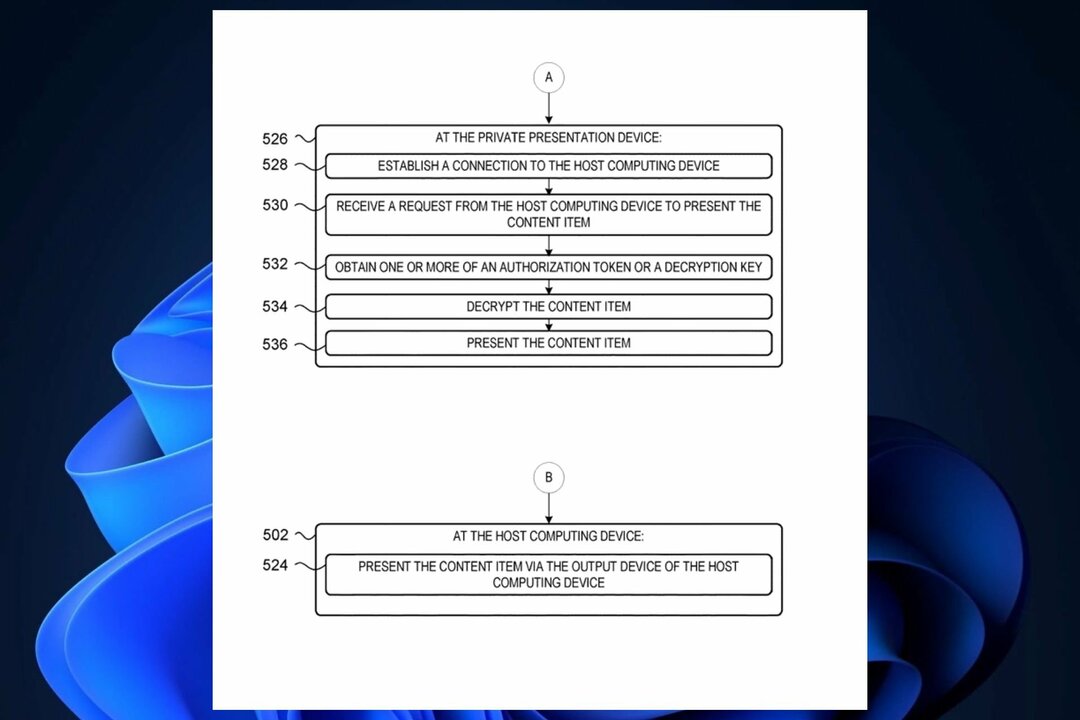

متغيرات البيئة التي تحددها العمليات متاحة لتلك العملية وتوابعها. البيئة التي تم إنشاؤها بواسطة متغيرات العملية هي بيئة متقلبة ، موجودة فقط أثناء تشغيل العملية ، وتختفي تمامًا ، دون ترك أي أثر على الإطلاق ، عند انتهاء العملية.

يوجد أيضًا نوع ثاني من متغيرات البيئة ، والتي توجد عبر النظام بأكمله بعد كل إعادة تشغيل. يمكن تعيينها في خصائص النظام من قبل المسؤولين ، أو مباشرة عن طريق تغيير قيم التسجيل تحت مفتاح البيئة.

يمكن للقراصنة استخدم هذه المتغيرات لصالحهم. يمكنهم استخدام نسخة ضارة من مجلد C: / Windows وخداع متغيرات النظام لاستخدام الموارد من مجلد ضار ، مما يسمح لهم بإصابة النظام بملفات DLL الضارة ، وتجنب اكتشافها من قبل النظام مضاد للفيروسات. أسوأ جزء هو أن هذا السلوك يظل نشطًا بعد كل إعادة تشغيل.

يسمح التوسع المتغير للبيئة في Windows للمهاجم بجمع معلومات حول النظام قبل الهجوم عليه وأخذها في النهاية تحكم كامل ومستمر في النظام في الوقت الذي تختاره عن طريق تشغيل أمر واحد على مستوى المستخدم ، أو بدلاً من ذلك ، تغيير أحد الأوامر مفتاح التسجيل.

يتيح هذا المتجه أيضًا تحميل تعليمات برمجية المهاجم في شكل ملف DLL إلى العمليات المشروعة للبائعين الآخرين أو نظام التشغيل نفسه وتنكر أفعالها على أنها إجراءات العملية المستهدفة دون الحاجة إلى استخدام تقنيات حقن الكود أو استخدام الذاكرة التلاعب.

لا تعتقد Microsoft أن هذه الثغرة الأمنية تشكل حالة طوارئ أمنية ، لكنها مع ذلك ستصلحها في المستقبل.

القصص ذات الصلة التي تحتاج إلى التحقق منها:

- يرسل المتسللون رسائل بريد إلكتروني إلى مستخدمي Windows يتظاهرون بأنهم من فريق دعم Microsoft

- يعد Windows XP الآن هدفًا سهلًا جدًا للمتسللين ، وتحديث Windows 10 إلزامي

- تنزيل أغسطس 2016 Patch Tuesday مع تسعة تحديثات أمنية