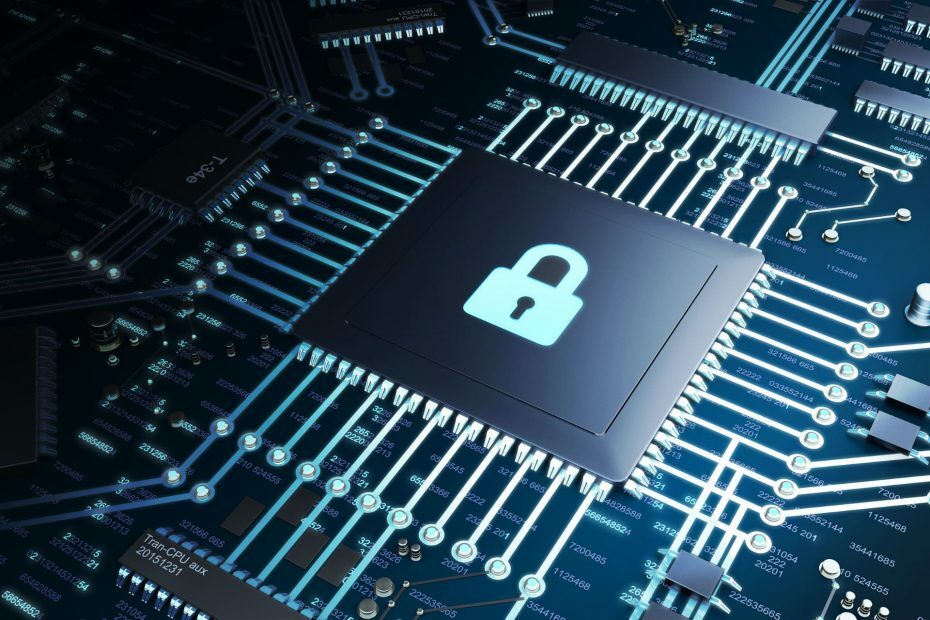

- Microsoft створює новий інструмент, який допоможе користувачам максимально використовувати свої чіпи безпеки TPM.

- Windows 11 поставляється з цим додатковим програмним забезпеченням, спеціально розробленим для однієї з найбільш критикуваних вимог ОС.

- Адміністратори можуть використовувати TpmDiagnostics.exe до ретельно запитувати інформацію, що зберігається на мікросхемах TPM.

- Ця стаття містить повний перелік команд, які можна використовувати з цим новим програмним забезпеченням у Windows 11.

Можливо, ви хотіли б це знатиWindows 11 поставляється з новою необов’язковою функцією, яка називається TPM Diagnostics, інструментом, який дозволить адміністраторам переглядати процесор захисту TPM певного пристрою.

Очевидний крок, враховуючи, що Microsoft продовжує наполягати на цьому Процесори безпеки TPM 2.0 як вимога, необхідний для живлення деяких його захисних функцій.

Нова ОС матиме за замовчуванням інструмент діагностики TPM

Як ви, мабуть, уже знаєте, з нескінченних дискусій, які спричинили цю вимогу до Windows 11, чіп TPM насправді є апаратним процесором безпеки.

Його основне призначення - захистити ключі шифрування, облікові дані користувача, а також інші конфіденційні дані від зловмисних програм та інших форм злому або вилучення даних.

Microsoft продовжує наполягати на цій вимозі і продовжує наголошувати на надзвичайно важливому значенні цього невеликого апаратного забезпечення, у новому дописі в блозі.

ПК майбутнього потребує цього сучасного апаратного кореня довіри, щоб захистити як від загальних, так і від складних атак, таких як вимога-програмне забезпечення та від більш складних атак національних держав. Вимога TPM 2.0 підвищує стандарт апаратної безпеки, вимагаючи вбудованого кореня довіри.

Отже, цей новий інструмент командного рядка Windows 11 під назвою TPM Diagnostics тепер надасть всім адміністраторам можливість запитувати мікросхему TPM щодо збереженої інформації.

Після встановлення програмного забезпечення ви знайдете нове tpmdiagnostics.exe виконуваний файл, що знаходиться в C: \ Windows \ System32 папку.

TPM 2.0 є критично важливим будівельним блоком для забезпечення безпеки за допомогою Windows Hello та BitLocker, щоб допомогти клієнтам краще захистити свою особу та дані. Крім того, для багатьох корпоративних клієнтів TPM допомагають полегшити безпеку Zero Trust, забезпечуючи захищений елемент для підтвердження працездатності пристроїв.

Які команди я можу використовувати з цим новим інструментом?

Важливо знати, що, якщо ви повністю не розумієте, які дані зберігаються у вашому мікросхемі TPM, не рекомендується надто з ними возитися.

Будь-яка ваша помилка може випадково видалити ключі, необхідні для роботи вашого пристрою.

Знайте, що Документація Microsoft Trusted Platform, поряд з новим TpmDiagnostics.exe інструмент може надати безліч інформації про основні механіки безпеки Windows 11.

Це повний перелік команд, які ви можете використовувати на своєму новому інструменті TPM для Windows 11:

tpmdiagnostics: інструмент для Windows 10 збірки 22000. Авторське право (c) Microsoft Corporation. Всі права захищені. Прапори: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Використовуйте команду 'help', щоб отримати додаткову інформацію про команди. Команди: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [повний шлях до каталогу] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [дозволити PPI-підказку] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert файл] GetEkCertFromNVR [-ecc] [файл сертифіката] GetEkCertFromReg [-ecc] [вихідний файл] GetEk [-ecc] [ключовий файл] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [файл сертифіката] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [вихідний файл] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [аргументи конкретного алгоритму] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [індекс] [розмір] [прапорці атрибутів] UndefineIndex [індекс] ReadNVIndexPublic [індекс] Запис NVIndex [індекс] [дані у шістнадцятковому форматі | -файл імені файлу] ReadNVIndex [покажчик] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command код] ResponseCode [шістнадцятковий код відповіді] Трасування: EnableDriverTracing DisableDriverTracing FormatTrace [файл etl] [вихідний файл json] DRTM: DescribeMle [MLE двійковий файл] Різне: Довідка [назва команди] DecodeBase64File [файл для декодування з бази 64] EncodeToBase64File [файл для кодування] ReadFileAsHex [файл для читання] ConvertBinToHex [файл для читання] [файл для запису] ConvertHexToBin [файл для читання] [файл для запису] Хеш [шістнадцяткові байти або вихідне значення в хеш] GetCapabilities