Програмне забезпечення для кібербезпеки може захистити все ваше мережеве середовище

- Програмне забезпечення для кібербезпеки є надзвичайно важливим, якщо ви хочете захистити своє мережеве середовище.

- Наведені нижче інструменти пропонують усі функції, необхідні для керування та захисту кінцевих точок.

- Деякі з них мають антивірусні функції та можливості резервного копіювання, а інші забезпечують повний контроль над усіма пристроями.

Що стосується вашого мережевого середовища, для його захисту докладено всіх зусиль. На щастя, є кілька потужних рішень для кібербезпеки, які можуть допомогти вам з усіма інструментами, які вам потрібні для цього.

У цій статті ви знайдете найкраще програмне забезпечення, яке можна адаптувати до будь-якого розміру підприємства та мережі.

Як рішення з кібербезпеки можуть захистити мою мережу?

Коли ви керуєте невеликою мережею, відносно легко перевірити кожен актив окремо. Однак коли ви маєте справу з понад 10 кінцевими точками та іншими серверами й обладнанням, усе може стати складнішим.

Незалежно від того, чи потрібно вам локально або хмарний захист, виправлення ваших систем або просто забезпечення лише авторизованих входів, вам потрібен інструмент кібербезпеки мережі, щоб керувати навантаженням.

За допомогою таких інструментів керування ви можете легко автоматизувати всі події безпеки з єдиної консолі.

Які найкращі рішення для мережевої кібербезпеки?

Вазух – Найкраще виявлення вразливостей мережі

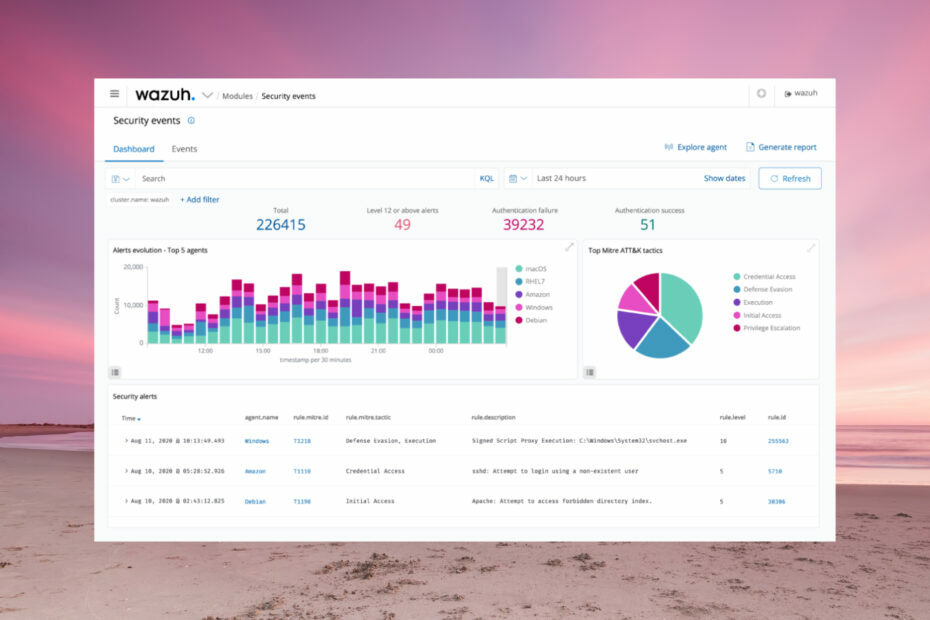

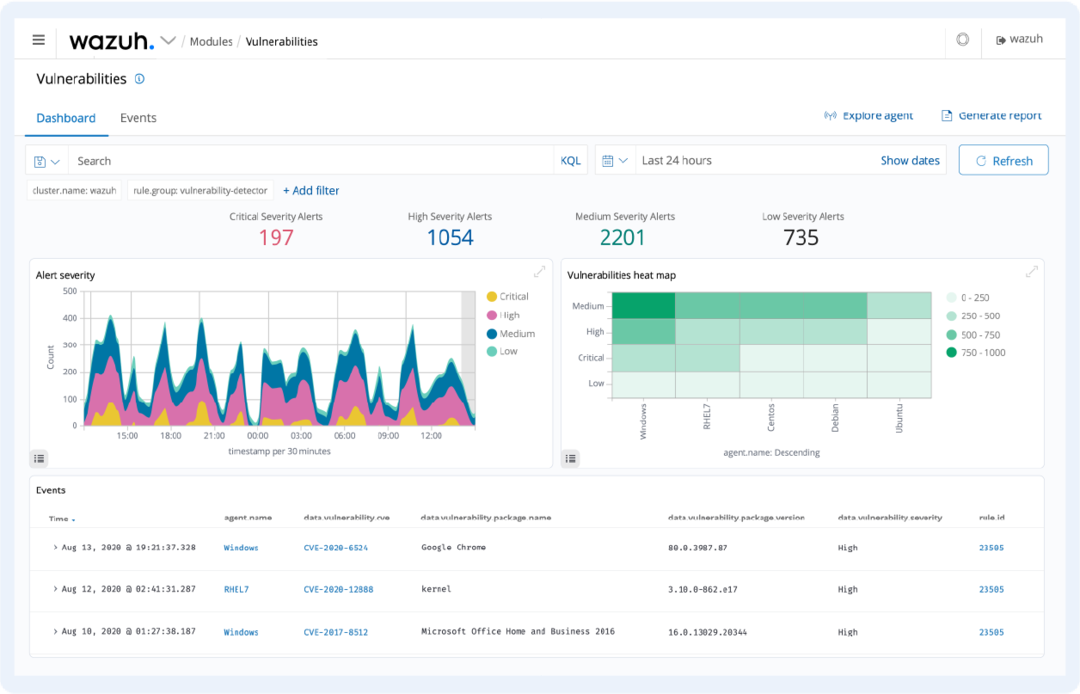

Що стосується безпеки мережі, Wazuh пропонує найкращий підхід до кібербезпеки. Це захищає

робочі навантаження в локальних, віртуалізованих, контейнерних і хмарних середовищах з однієї консолі.

Wazuh має легкі агенти для систем Windows, Linux, macOS, Solaris, AIX і HP-UX, які виявляють будь-яку незвичайну поведінку або поведінку, що порушує правила, у системі.

Це включає в себе замасковані процеси, приховані файли, незареєстровані мережеві прослуховувачі та багато інших проблем безпеки.

Після збору інформації з системних журналів і журналів програм програмне забезпечення надсилає дані центральному менеджеру для аналізу та збереження.

Програми та файли постійно контролюються, щоб виявити будь-які зміни конфігурації чи атрибутів і контролювати відповідність політикам безпеки, які ви застосували.

Виявивши такі проблеми, Wazuh може заблокувати доступ до системи або виконати заздалегідь визначені команди або зробити додаткові запити до уражених систем.

Програмне забезпечення є відкритим кодом, тому ви можете змінювати його відповідно до своїх потреб, але воно також підтримує широкий спектр інтеграцій, таких як AlienVault, Amazon Macie, VirusTotal та багато інших.

Давайте розглянемо деякі з них найкращі характеристики нижче:

- Готові системні агенти Windows, Linux macOS, Solaris, AIX і HP-UX

- Передова технологія аналізу загроз

- Веб-інтерфейс користувача для візуалізації даних, аналізу та керування платформою

- Безпека хмари та контейнера, включаючи хости Docker і вузли Kubernetes, аж до самого рівня контейнера

- Розширені звіти щодо відповідності, вразливості та цілісності файлів

- Він захищає публічні хмари, приватні хмари та локальні центри обробки даних

Вазух

Отримайте повний захист кінцевих точок і хмарних робочих навантажень за допомогою інструменту з відкритим кодом і багатьма інтеграціями.

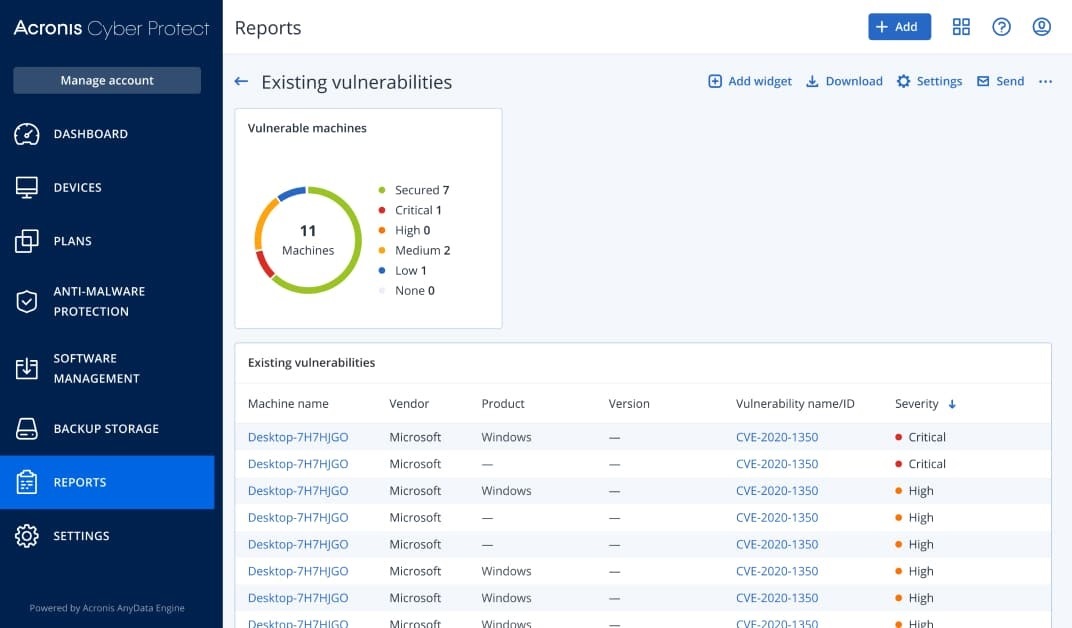

Якщо ви шукаєте резервне копіювання та захист від зловмисного програмного забезпечення для всіх своїх пристроїв, Acronis Cyber Protect більш ніж підходить для цієї мети.

Він оснащений захистом від програм-вимагачів на основі штучного інтелекту та вбудованими інструментами керування виправленнями, тому вам не потрібно турбуватися про будь-які лазівки у ваших системах.

Рішення також здатне забезпечити оцінку вразливості та дозволить вашому менеджеру мережі віддалено контролювати кінцеві точки.

Таким чином, ви матимете повний контроль над усім мережевим середовищем і активами з єдиної консолі та відбиватимете будь-які кіберзагрози.

Ось лише деякі з них найкращі характеристики Acronis Cyber Protect:

- Повний захист від вірусів і шкідливих програм із захистом від програм-вимагачів на основі ШІ

- Інтегроване керування виправленнями та резервне копіювання

- Інтуїтивно зрозумілий веб-інтерфейс із адмініструванням у кількох клієнтах

- Можливості віддаленого робочого столу

- Багаторівневе шифрування

Acronis Cyber Protect

Acronis Cyber Protect забезпечить безпеку всіх ваших корпоративних даних як від внутрішніх, так і від зовнішніх загроз!

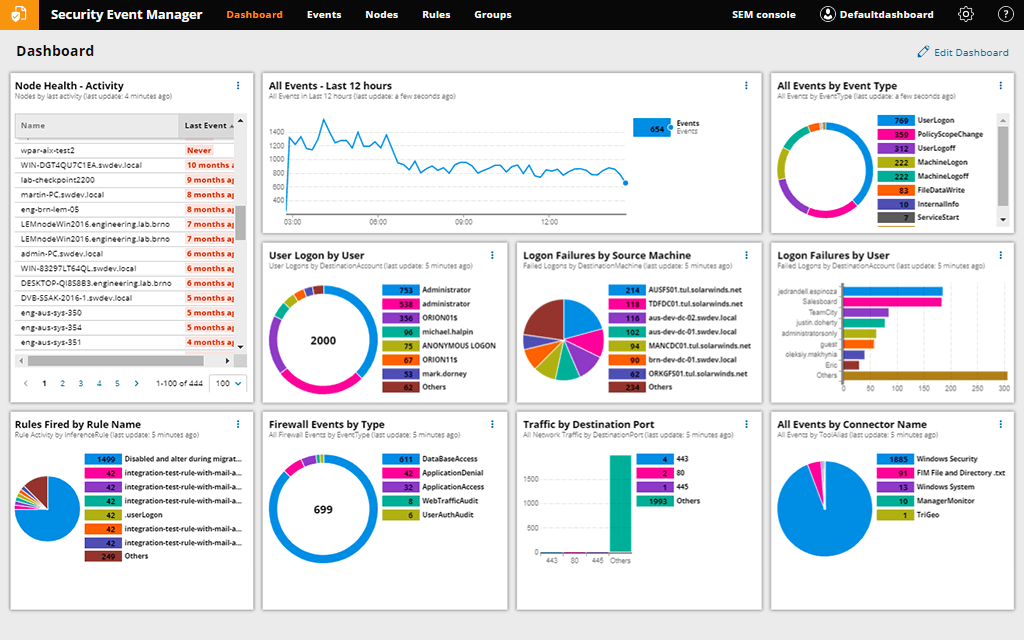

Виявлення невдалих входів і подій брандмауера є важливою частиною безпеки мережі, і Security Event Manager охоплює цю сферу дуже добре.

Він постачається із сотнями попередньо створених конекторів, які збирають журнали з різних джерел, компілюють їхні дані та збирає їх у центральному місці, щоб ви могли досліджувати потенційні загрози, готувати до аудиту та зберігати колоди.

По суті, ви можете створити будь-які мережеві або користувацькі правила та запрограмувати їх відповідним чином.

Наприклад, ви можете негайно відреагувати, заблокувавши IP-адреси, змінивши привілеї, вимкнувши облікові записи, заблокувавши USB-пристрої, завершивши роботу з додатками та багато іншого.

Ось деякі з них ключові особливості:

- Розширений аналізатор журналів брандмауера pfSense

- Відстежуйте події входу та виходу за допомогою централізованого монітора

- Розширене звітування про відповідність із попередньо визначеними шаблонами для PCI DSS, HIPAA, SOX тощо

- Інструмент запобігання міжсайтовому сценарію

- Блокує IP-адреси, змінює привілеї, вимикає облікові записи, блокує USB-пристрої тощо

⇒ Отримайте Security Event Manager

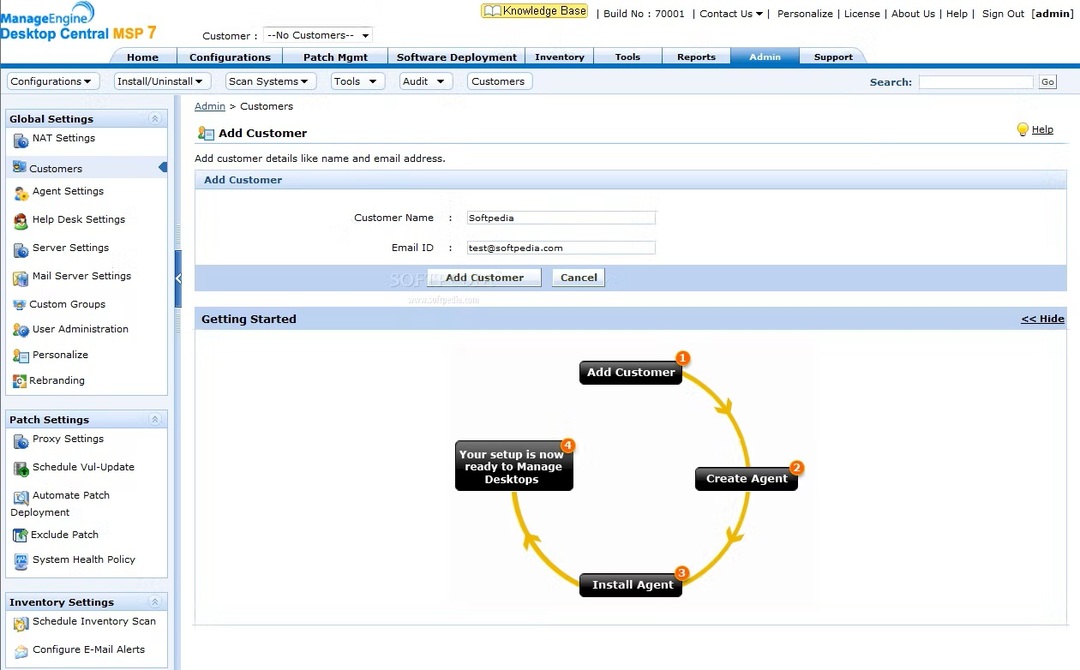

Endpoint Central MSP — це цілісне програмне забезпечення для керування кінцевими точками для MSP, яке допомагає централізовано керувати настільними комп’ютерами, серверами, ноутбуками та мобільними пристроями.

Цей інструмент містить 50 попередньо визначених конфігурацій і понад 100 сценаріїв, які дозволять вам керувати будь-якими типами клієнтських середовищ.

Ви зможете відстежувати детальні дані про апаратне та програмне забезпечення та отримувати важливу інформацію, зокрема статистику використання, програми з чорного списку, гарантії, ліцензії тощо.

І якщо вам потрібно задовольнити певну кінцеву точку, ви можете зробити це за допомогою функцій віддаленого робочого столу, які включають підтримку відео- та аудіодзвінків, передачу файлів, ярлики, запис сеансу тощо.

Ось деякі з них ключові особливості:

- Автоматизуйте розгортання виправлень для понад 850 власних і сторонніх програм

- Віддалене розгортання програм на клієнтських комп’ютерах

- Керуйте пристроями Windows, серверами, Android, iOS і Chrome

- Керуйте до 25 кінцевими точками за допомогою безкоштовної версії

- Обмежуйте та контролюйте використання USB-пристроїв

Кінцева точка центрального MSP

Безпечно керуйте своїми кінцевими точками та забезпечуйте резервне копіювання та виправлення для всіх мережевих пристроїв.

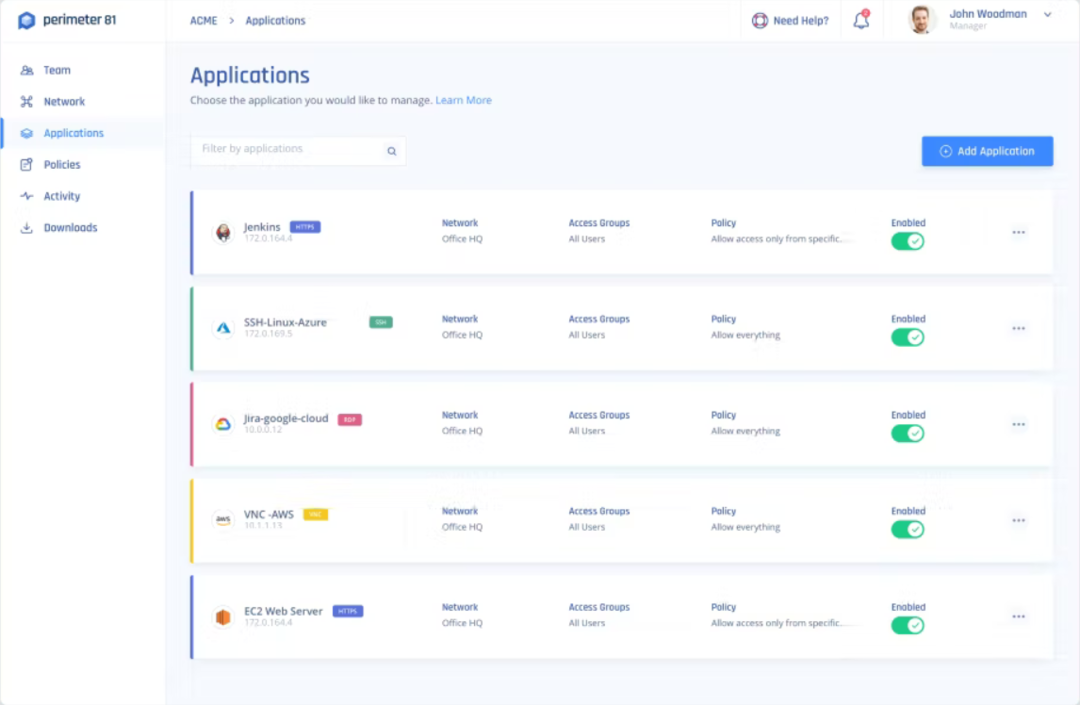

Perimeter 81 — це платформа безпеки корпоративного рівня, яку можна використовувати для моніторингу всього трафіку та мережевої активності.

Інструмент постачається з програмно-визначеним периметром, який дозволяє обмежити доступ до мережі та забезпечити безпечні канали для спільних систем.

Завдяки багаторівневим інструментам безпеки, включаючи постійне шифрування, двофакторну автентифікацію та єдиний вхід, Perimeter 81 запобігає втраті даних і несанкціонованому доступу до вашої мережі.

Пристрої перевіряються перед доступом до мережі та ресурсів у ній, що означає підвищену безпеку.

Perimeter 81 також є хмарним рішенням VPN, яке можна масштабувати до вашої зростаючої мережі.

Подивіться на цей Периметр 81 основні риси:

- Безпечний віддалений доступ

- Протоколи безпеки OpenVPN, L2TP, IKEv2 і PPTP

- Інтеграція з усіма основними хмарними службами та локальними ресурсами

- Сумісний з усіма основними платформами, включаючи Windows, Mac OS, iOS і Android

- Політика гарантії повернення грошей протягом 30 днів

⇒ Отримайте Периметр 81

На цьому наш список найкращих інструментів мережевої кібербезпеки для корпоративних мереж завершується. Хоча деякі з них зосереджені на виявленні вразливостей, інші мають активний захист і резервне копіювання.

Все, що вам потрібно зробити, це оцінити необхідний рівень безпеки та функції, щоб прийняти правильне рішення.

- 6 найкращих програм для блокування USB для безпеки та захисту портів

- RoboForm проти Bitwarden: порівняння безпеки та доступності

- NET HELPMSG 2250: що таке і як це виправити

- LastPass проти RoboForm: ось що показали наші тести

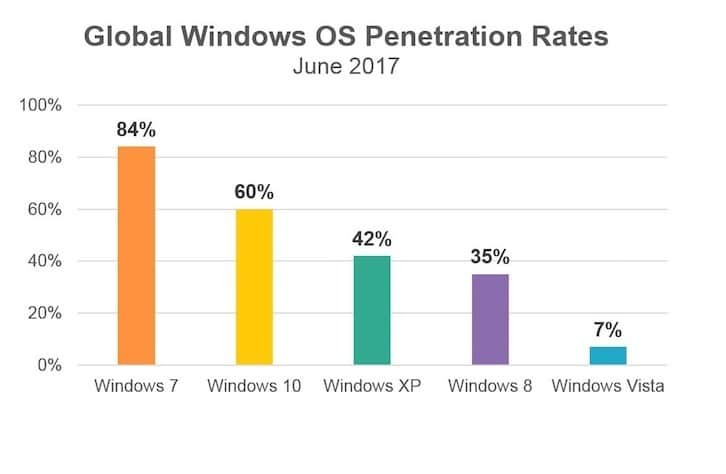

- Антивірус Windows XP: 8 найкращих варіантів, які все ще підтримують цю ОС

Вас також може зацікавити наша добірка найкращі інструменти корпоративної кібербезпеки щодо функцій антивірусу та резервного копіювання.

Ви вибрали рішення з нашого списку? Розкажіть нам, як ви прийняли це рішення, у розділі коментарів нижче.

![ВИПРАВЛЕННЯ: Ваш комп’ютер заблоковано [Попередження про червоний екран]](/f/ee896f48fcce9a263679ae16a9a30936.jpg?width=300&height=460)