- CISA випустила новий інструмент реагування на інциденти з відкритим кодом.

- Це допомагає виявити ознаки зловмисної діяльності в хмарі Microsoft.

- ІТ-адміністратори та експерти з безпеки точно отримають від цього задоволення.

Багато з нас можуть або вже стали жертвами безжальних хакерів, тому захистити себе в цьому онлайн-світі, що постійно змінюється, є першорядним.

Зверніть увагу, що Агентство з кібербезпеки та безпеки інфраструктури США, також відоме як CISA, випустило новий інструмент реагування на інциденти з відкритим кодом.

Це нове програмне забезпечення фактично допомагає виявляти ознаки зловмисної діяльності в хмарних середовищах Microsoft, що може бути величезним у боротьбі зі зловмисними третіми сторонами.

Говорячи про хмари, ми можемо показати вам деякі з них найкращі програми для хмарного сховища для Windows 10. Крім того, ми можемо навчити вас, як виправитиХмарна операція не вдаласяпомилка в OneDrive

Широко відомий як Untitled Goose Tool, ця утиліта на основі Python може скидати телеметричну інформацію із середовищ Azure Active Directory, Microsoft Azure та Microsoft 365.

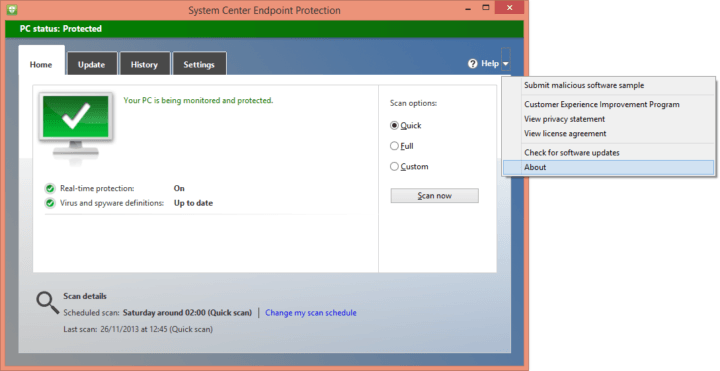

За даними CISA, це надійний і гнучкий інструмент пошуку та реагування на інциденти, який додає нові методи автентифікації та збору даних.

За допомогою цього інструменту ви можете провести повне дослідження середовищ клієнта Azure Active Directory (AzureAD), Azure та M365.

Крім того, Untitled Goose Tool також збирає додаткову телеметрію з Microsoft Defender for Endpoint (MDE) і Defender for Internet of Things (IoT) (D4IoT).

Ми знаємо, що вас цікавлять деталі, тому давайте розберемося. З кросплатформною Microsoft хмара допит і інструмент аналізу, експерти з безпеки та мережеві адміністратори можуть:

- Експортуйте та переглядайте журнали входу й аудиту AAD, єдиний журнал аудиту M365 (UAL), журнали активності Azure, Microsoft Сповіщення Defender for IoT (Інтернет речей) і дані Microsoft Defender for Endpoint (MDE) для підозрілих діяльність.

- Запитуйте, експортуйте та досліджуйте конфігурації AAD, M365 і Azure.

- Витягніть хмарні артефакти з середовищ Microsoft AAD, Azure і M365 без додаткової аналітики.

- Виконайте часове обмеження UAL.

- Отримайте дані в межах цих часових рамок.

- Збирайте та переглядайте дані, використовуючи аналогічні можливості обмеження часу для даних MDE.

Майте це на увазі, якщо ви цінуєте конфіденційність і безпеку вашої компанії. Однак знайте, що все починається з того, що ми дуже обережні в Інтернеті.

Вам було б цікаво скористатися цим самим? Поділіться з нами своєю думкою в розділі коментарів нижче.