- Користувачі Office 365 знову стають мішенню зловмисників у фішингових кампаніях.

- Microsoft виявила одну з таких кампаній, яка триває з вересня 2021 року.

- Цього разу кіберзловмисники використовують функції багатофакторної автентифікації.

Ми деякий час не торкалися теми зловмисного програмного забезпечення та кібератак, тому збираємося знову сісти на коня й дати сигнал.

Можливо, ви ще не знаєте про це, але провідні дослідники безпеки та інженери Microsoft насправді спіткнулися після масової фішингової атаки, націленої на понад 10 000 організацій з вересня 2021 року.

Ми говорили про подібне фішингова кампанія, націлена на Office 365 користувачів також наприкінці минулого року, ознака того, що зловмисники просто не відступлять.

Так, цілей багато, і ми збираємося докладніше розповісти про це та розповімо вам, на що саме слід звернути увагу під час використання Office.

Фахівці Microsoft прикривають нову фішингову кампанію

Кіберзлочинці, задіяні в цій схемі, використовували фішингові сайти противника посередині (AiTM), щоб сприяти крадіжці паролів і пов’язаних даних сеансу.

У результаті це дозволило зловмисникам обійти захист багатофакторної автентифікації отримувати доступ до скриньок електронної пошти користувачів і здійснювати наступні атаки за допомогою кампаній компрометації бізнес-електронної пошти проти інших цілі.

Вищезазначена основна кібератака була спрямована на користувачів Office 365 і підробила сторінку онлайн-автентифікації Office за допомогою проксі-серверів.

Хакери використовували електронні листи з вкладеними файлами HTML, які були надіслані кільком одержувачам організації, у яких одержувачів повідомляли, що вони мають голосове повідомлення.

Звідти, натиснувши для перегляду включеного вкладення, відкриється HTML-файл у браузері користувача за замовчуванням, інформуючи конкретного користувача про те, що голосове повідомлення завантажується.

Нічого далі від істини, оскільки жертву фактично було перенаправлено на сайт перенаправлення, звідки зловмисне програмне забезпечення зафіксувалося.

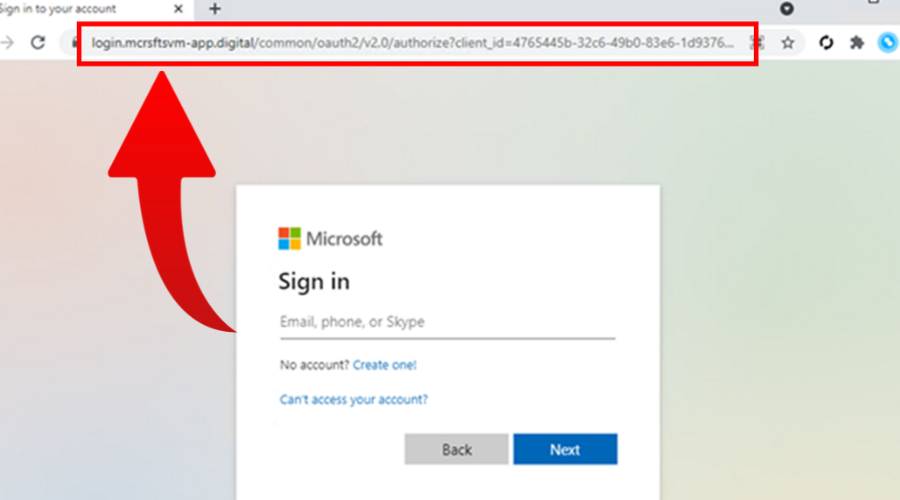

Цей фішинговий сайт виглядав точно так само, як сайт автентифікації Microsoft, за винятком веб-адреси.

Наступним кроком було перенаправлення жертв на головний веб-сайт Office після успішного введення облікових даних і завершення другого етапу перевірки.

Як тільки це буде зроблено, зловмисник уже перехопить дані, а отже, і всю необхідну інформацію, включаючи сеансовий файл cookie.

Само собою зрозуміло, що після цього у зловмисних третіх сторін є катастрофічні варіанти, такі як крадіжка особистих даних, шахрайство з платежами та інші.

Фахівці Microsoft стверджують, що зловмисники використовували їхній доступ, щоб знайти фінансові листи та вкладені файли. тоді як оригінальний фішинговий електронний лист, надісланий користувачеві, було видалено, щоб видалити сліди фішингової атаки.

Надання даних вашого облікового запису Microsoft кіберзлочинцям означає, що вони мають несанкціонований доступ до ваших конфіденційних даних, таких як контактна інформація, календарі, повідомлення електронної пошти тощо.

Найкращий спосіб захиститися від таких атак – це завжди ретельно перевіряти джерело будь-яких електронних листів, не клацати випадкові речі в Інтернеті та не завантажувати з сумнівних джерел.

Пам’ятайте про них, оскільки ці прості запобіжні кроки можуть просто врятувати ваші дані, вашу організацію, важко зароблені кошти чи все це одночасно.

Ви також отримували такий темний електронний лист від зловмисників, які видавали себе за Microsoft? Поділіться з нами своїм досвідом у розділі коментарів нижче.

![Що таке Прелендінг? Файл завантажено самостійно [ПК і Mac]](/f/c744448d48854c0049443a8078580b57.png?width=300&height=460)