Кібербезпека повинна мати першорядне значення для всіх нас, хто має доступ до Інтернету, особливо якщо ми маємо цінні активи або конфіденційну інформацію для захисту.

Однак захистити ваш обліковий запис іноді може виявитися набагато складнішим, ніж просто сказати, що ви це зробите, оскільки винахідливі зловмисні треті сторони завжди знайдуть спосіб обійти доступну безпеку.

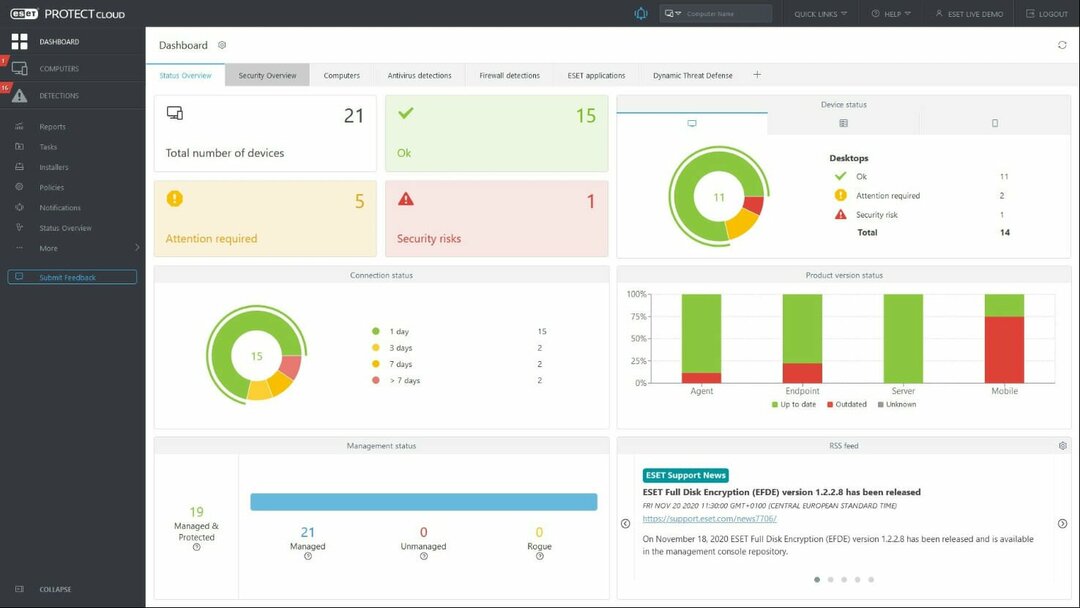

Нещодавно компанія ESET випустила виправлення безпеки для вирішення проблеми високого рівня посилення локальних привілеїв вразливість, яка впливає на кілька продуктів у системах під керуванням Windows 10 і новіших версій або Windows Server 2016 і вище.

Порок, який відомий як CVE-2021-37852, повідомила Zero Day Initiative, попереджаючи користувачів, що вона дає змогу зловмисникам посилювати привілеї до NT AUTHORITY\SYSTEM права на рахунок.

Майте на увазі, що це, безумовно, найвищий рівень привілеїв у системі Windows, і хакери досягають цього за допомогою інтерфейсу Windows Antimalware Scan Interface.

Експерти з безпеки попереджають про наближення кібер-ризиків

Якщо ви ще не знали, AMSI вперше був представлений у Windows 10 Technical Preview. Фактично це дозволяє програмам і службам запитувати сканування буфера пам’яті від будь-якого основного антивірусного продукту, встановленого в системі.

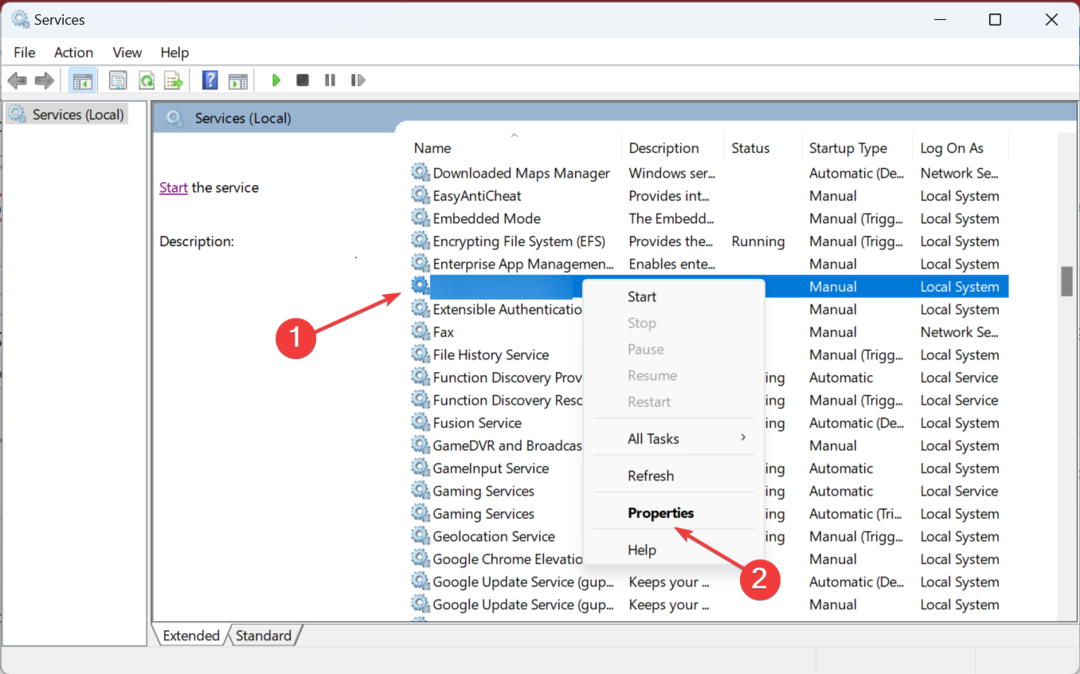

За словами експертів з безпеки ESET, цього можна досягти лише після отримання зловмисників Права SeImpersonatePrivilege.

Як ми вже згадували раніше, ці привілеї призначаються користувачам локальної групи адміністраторів і пристрою локальний обліковий запис служби, щоб видавати себе за клієнта після автентифікації, що має обмежити вплив цього вразливість.

З іншого боку, Ініціатива нульового дня заявив, що від кіберзлочинців потрібно лише отримати можливість виконувати малопривілейований код у цільовій системі, який відповідає рейтингу серйозності CVSS ESET.

Це автоматично означає, що ця неприємна та небезпечна помилка може бути використана зловмисними третіми сторонами з низькими привілеями.

Експерти з безпеки також опублікували список, який показує продукти, на які впливає ця уразливість:

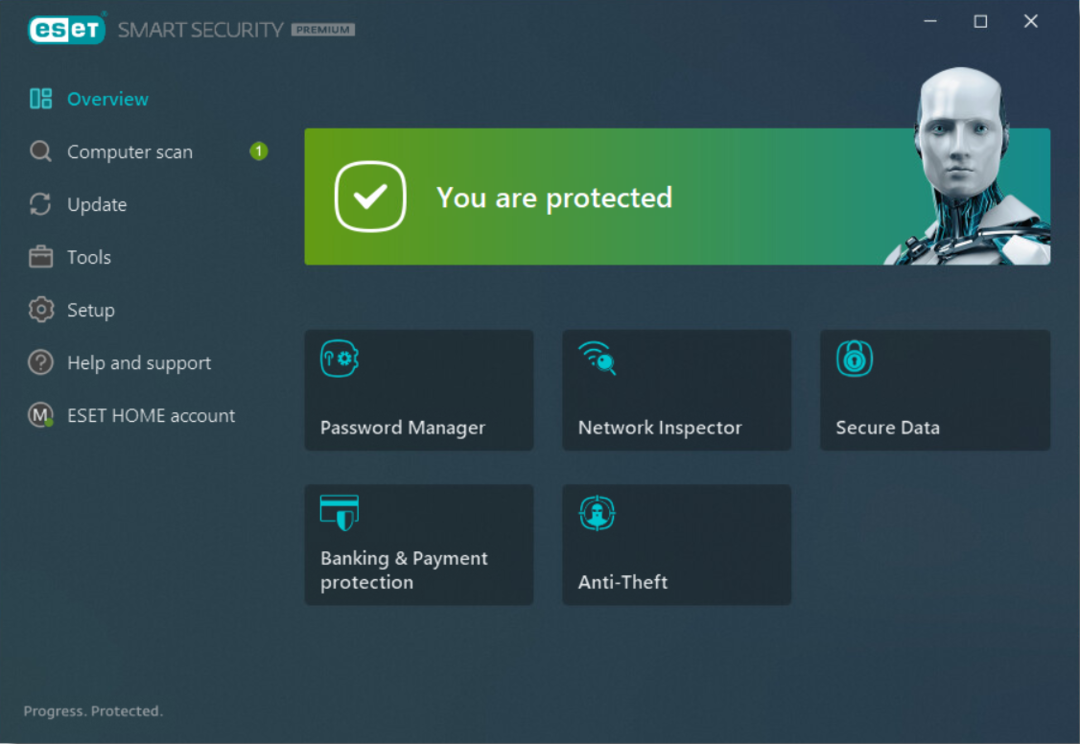

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security та ESET Smart Security Premium від версії 10.0.337.1 до 15.0.18.0

- ESET Endpoint Antivirus для Windows і ESET Endpoint Security для Windows від версії 6.6.2046.0 до 9.0.2032.4

- ESET Server Security для Microsoft Windows Server 8.0.12003.0 і 8.0.12003.1, ESET File Security для Microsoft Windows Server від версії 7.0.12014.0 до 7.3.12006.0

- ESET Server Security для Microsoft Azure від версії 7.0.12016.1002 до 7.2.12004.1000

- ESET Security для Microsoft SharePoint Server від версії 7.0.15008.0 до 8.0.15004.0

- ESET Mail Security для IBM Domino від версії 7.0.14008.0 до 8.0.14004.0

- ESET Mail Security для Microsoft Exchange Server від версії 7.0.10019 до 8.0.10016.0

Також дуже важливо звернути увагу на те, що ESET Server Security для користувачів Microsoft Azure порадив щоб негайно оновити до останньої доступної версії ESET Server Security для Microsoft Windows Server.

Яскравою стороною є те, що ESET насправді не знайшов жодних доказів експлойтів, призначених для націлювання на продукти, уражені цією помилкою безпеки в дикій природі.

Однак це не означає, що ми повинні ігнорувати необхідні кроки, щоб знову стати в безпеці. Ви коли-небудь ставали жертвою настільки витонченої атаки?

Поділіться з нами своїм досвідом у розділі коментарів нижче.