- Зловмисники можуть обійти MFA в Microsoft Office 365, викравши коди авторизації або маркери доступу.

- Команда Microsoft Threat Intelligence відстежила кампанію зловмисного програмного забезпечення, що впливає на організації в Австралії та Південно-Східній Азії.

- Хакери створюють нові методи фішингових атак, реєструючи пристрої Windows у Azure Active Directory за допомогою вкрадених облікових даних Office 365.

Хакери пробують новий метод розширення масштабів своїх фішингових кампаній за допомогою вкрадених облікових даних Office 365 для реєстрації пристроїв Windows у Azure Active Directory.

Якщо зловмисники зможуть отримати доступ до організації, вони запустять другу хвилю кампанії, яка полягає в розсилці додаткових фішингових електронних листів цілям за межами організації, а також всередині.

Цільові зони

Команда Microsoft 365 Threat Intelligence відстежує кампанію зловмисного програмного забезпечення, спрямовану на організації в Австралії та Південно-Східній Азії.

Щоб отримати інформацію про своїх цілей, зловмисники розсилали фішингові листи, схожі на те, що вони були з DocuSign. Коли користувачі натискали на

Перегляд документа кнопку, вони були переведені на підроблену сторінку входу для Office 365, уже попередньо заповнену їхніми іменами користувачів«Викрадені облікові дані жертви були негайно використані для встановлення з’єднання з Exchange Online PowerShell, швидше за все, за допомогою автоматизованого сценарію як частини фішингового комплекту. Використовуючи з’єднання Remote PowerShell, зловмисник реалізував правило папки вхідних через командлет New-InboxRule, який видалили певні повідомлення на основі ключових слів у темі або в тілі електронного листа», — розвідка. виділено.

Фільтр автоматично видаляє повідомлення, які містять певні слова, пов’язані з захист від спаму, фішингу, небажаної інформації, злому та паролів, тому законний користувач облікового запису не отримуватиме звіти про недоставку та електронні листи з повідомленнями ІТ, які вони могли б бачити інакше.

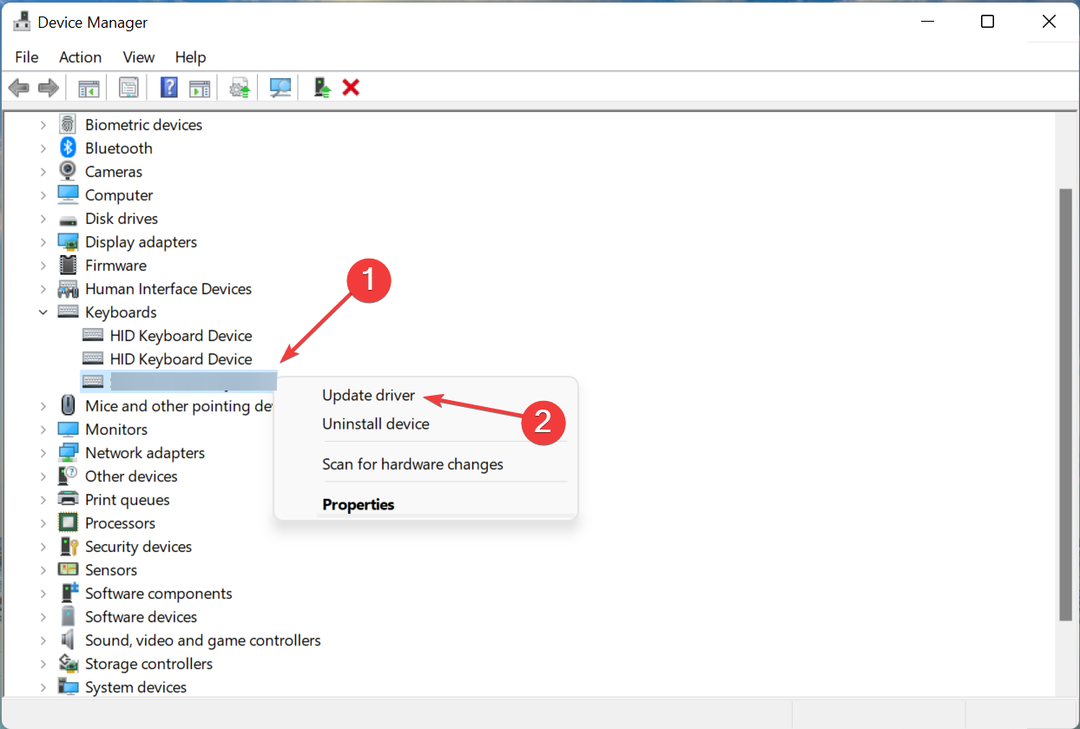

Потім зловмисники встановили Microsoft Outlook на свій комп’ютер і підключили його до жертви Azure Active Directory організації, можливо, прийнявши запит на реєстрацію Outlook, коли вона була вперше запущено.

Нарешті, як тільки машина стала частиною домену, а поштовий клієнт був налаштований як будь-яке інше звичайне використання в організації, фішингових листів від зламаного облікового запису підроблених запрошень Sharepoint, які знову вказують на підроблену сторінку входу в Office 365, стало більше переконливий.

«Жертви, які ввели свої облікові дані на фішинговому сайті другого етапу, були подібним чином пов’язані з Exchange Online PowerShell, і майже відразу створили правило для видалення електронних листів у відповідних вхідні. Правило мало характеристики, ідентичні до того, яке було створено під час першого етапу атаки кампанії», – зазначили в команді.

Як обійти

Зловмисники покладалися на вкрадені облікові дані; однак у кількох користувачів увімкнено багатофакторну аутентифікацію (MFA), що запобігає крадіжці.

Організації повинні ввімкнути багатофакторну автентифікацію для всіх користувачів і вимагати її під час приєднання пристроїв Azure AD, а також розглянути можливість вимкнення Exchange Online PowerShell для кінцевих користувачів, команди порадив.

Microsoft також поділилася запитами щодо пошуку загроз, щоб допомогти організаціям перевірити, чи не були скомпрометовані їхні користувачі через цю кампанію, і порадила, що захисники також повинні відкликати активні сеанси та токени, пов’язані зі зламаними обліковими записами, видаляти правила поштової скриньки, створені зловмисниками, а також вимикати та видаляти шкідливі пристрої, приєднані до Azure AD.

«Постійне покращення видимості та захисту на керованих пристроях змусило зловмисників досліджувати альтернативні шляхи. Хоча в цьому випадку реєстрація пристрою використовувалася для подальших фішингових атак, використання реєстрації пристроїв зростає, оскільки спостерігаються інші випадки використання. Більше того, негайна доступність інструментів ручного тестування, призначених для полегшення цієї техніки, лише розширить її використання серед інших учасників у майбутньому», – повідомила команда.

Лазівки, на які варто звернути увагу

Нещодавно аналітики Microsoft із розвідки загроз відзначили фішингову кампанію, націлену на сотні бізнесу, це спроба обманом змусити співробітників надати програмі під назвою «Оновлення» доступ до їхнього Office 365 рахунки.

«Фішингові повідомлення вводять користувачів в оману, щоб надати додатку дозволи, які можуть дозволити зловмисникам створювати правила для папки «Вхідні», читати та писати електронні листи та елементи календаря, а також читати контакти. Microsoft деактивувала програму в Azure AD і сповістила постраждалих клієнтів», – зазначили вони.

Зловмисники також можуть обійти багатофакторну автентифікацію Office 365, використовуючи шахрайські програми, крадучи коди авторизації або іншим чином одержуючи маркери доступу, а не їхні облікові дані.

Ви раніше ставали жертвою цих атак хакерів? Поділіться з нами своїм досвідом у розділі коментарів нижче.