- Корпорація Майкрософт попереджає користувачів з усього світу про нову розвинуту фішингову кампанію.

- Ці атаки набагато легше проводити непоміченими в цю гібридну робочу епоху.

- У планах – приєднатися пристрій, керований зловмисником, до мережі організації.

- Експерти з безпеки стверджують, що без МЗС жертви ще більше піддаються впливу.

Те, що ви не чули про якісь останні серйозні кібератаки, не означає, що вони припинилися. Навпаки, зловмисні сторонні сторони завжди придумують нові та винахідливі способи проникнення в наші пристрої.

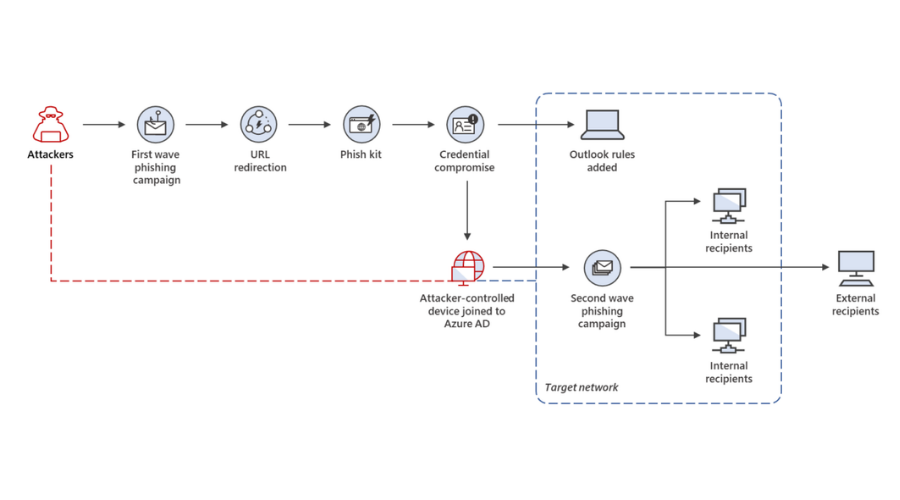

Нещодавно Microsoft розкритий широкомасштабна багатофазова кампанія, яка додає нову техніку до традиційної тактики фішингу, приєднуючи керований зловмисником пристрій до мережі організації.

Експерти з безпеки Редмонда стверджують, що вони помітили, що другий етап кампанії пройшов успішно жертви, які не реалізували багатофакторну аутентифікацію, яка є важливою опорою ідентичності безпеки.

Microsoft представляє нову розвинену кампанію фішингу

Перший етап цієї хакерської кампанії фактично зосереджений на крадіжці облікових даних в цільових організаціях, розташованих переважно в Австралії, Сінгапурі, Індонезії та Таїланді.

Згодом зловмисники використовували зламані облікові записи, щоб розширити свою позицію в організації за допомогою бічного фішингу, а також за межі мережі через вихідний спам.

Зайве говорити, що підключення скомпрометованого пристрою до мережі дозволило кіберзлочинцям приховано розповсюджувати атаку та переміщатися по всій цільовій мережі.

І хоча в цьому випадку реєстрація пристрою використовувалася для подальших фішингових атак, використання реєстрації пристроїв зростає, оскільки спостерігаються інші випадки використання.

Крім того, негайна доступність інструментів ручного тестування, призначених для полегшення цієї техніки, лише розширить її використання серед інших учасників у майбутньому.

Ця кампанія демонструє, що постійне покращення видимості та захисту на керованих пристроях змусило зловмисників досліджувати альтернативні шляхи.

І через збільшення кількості співробітників, які працюють з дому, що зміщує кордони між внутрішньою та зовнішньою корпоративними мережами, потенційна поверхня атаки ще більше розширюється.

Зловмисники третьої сторони застосовують різні тактики для вирішення організаційних проблем, притаманних гібридній роботі, людині помилка та тіньові ІТ-або некеровані програми, служби, пристрої та інша інфраструктура, що не працює за стандартами політики.

Ці некеровані пристрої легко проігнорувати або пропустити команди безпеки, що робить їх прибутковими цілями для компрометації, тихе виконання бічних рухів, перестрибування кордонів мережі та досягнення наполегливості заради запуску ширше напади.

Експерти з безпеки Microsoft більше хвилюються, коли зловмисникам вдається успішно підключити пристрій, який вони повністю керують і повністю контролюють.

Щоб залишатися в безпеці та не ставати жертвою все більш складних атак, організаціям потрібні рішення, які доставляють та співвідносять дані про загрози з електронної пошти, ідентифікаційних даних, хмари та кінцевих точок.

Microsoft 365 Defender координує захист у цих доменах, автоматично знаходячи посилання між сигналами, щоб забезпечити комплексний захист, і саме так Microsoft змогла виявити це кампанії.

Чи вживаєте ви всіх належних заходів для забезпечення безпеки ваших конфіденційних даних? Поділіться з нами своєю думкою в розділі коментарів нижче.