- T-RAT 2.0 - це нова версія небезпечного троянця віддаленого доступу T-RAT.

- Шкідливим програмним забезпеченням можна дистанційно керувати за допомогою каналу Telegram.

- Як повідомляється, шкідливе програмне забезпечення T-RAT отримуватиме паролі, записуватиме веб-камеру та натискатиме клавіші.

- Захистіть себе від цього вірусу та інших шкідливих програм, використовуючи потужний антивірус.

Це програмне забезпечення буде виправляти поширені помилки комп'ютера, захищати вас від втрати файлів, шкідливого програмного забезпечення, відмови обладнання та оптимізувати ваш ПК для досягнення максимальної продуктивності. Вирішіть проблеми з ПК та видаліть віруси зараз за 3 простих кроки:

- Завантажте інструмент відновлення ПК Restoro що поставляється із запатентованими технологіями (патент доступний тут).

- Клацніть Почніть сканування знайти проблеми з Windows, які можуть спричинити проблеми з ПК.

- Клацніть Відремонтувати все щоб виправити проблеми, що впливають на безпеку та продуктивність вашого комп’ютера

- Restoro завантажив 0 читачів цього місяця.

T-RAT 2.0, новий троян віддаленого доступу (RAT), рекламується на російських форумах злому, як безпеки експерти нещодавно виявили.

Як повідомляється, ЩУР можна придбати всього за 45 доларів, але не це змушує його блищати. Такі зловмисні програми повністю зруйнують пристрої, викрадуть ваші дані та скомпрометують важливі облікові записи.

На відміну від інших подібних служб, T RAT 2.0 дозволяє зловмисним агентам управляти загроженими системами через Телеграма канали, замість панелей веб-адміністрування.

Що таке T-RAT 2.0?

T-RAT 2.0 - це просто один з останніх троянів віддаленого доступу на ринку. Те, як працює цей тип шкідливого програмного забезпечення, надає зловмиснику віддалений доступ до вашої машини.

Що хакери можуть робити з цього моменту, суворо залежить від їх навичок та можливостей RAT.

Деякі RAT призначені просто для того, щоб возитися з цілями (наприклад, відкрити лоток для компакт-дисків, вимкнути монітор, відключити пристрої введення), а інші (включно з T-RAT) є відвертим злом.

Очевидно, ось що T-RAT 2.0 може зробити з вашою системою, заразивши її:

- Отримайте файли cookie та паролі з вашого браузер

- Надайте зловмисникові повний доступ до вашої файлової системи

- Виконуйте аудіозаписи (потрібен пристрій введення звуку, такий як мікрофон)

- Запишіть натискання клавіш

- Вимкніть панель завдань

- Використовуйте веб-камеру для відеозйомки або фотографування

- Отримати вміст буфера обміну

- Зробіть знімки екрана вашого поточного перегляду

- Вимкніть ваш Диспетчер завдань

- Викрасти транзакції для декількох послуг, включаючи Ripple, Dogecoin, Qiwi та Yandex. Гроші

- Виконати CMD & Команди PowerShell

- Обмежте доступ до різних веб-сайтів та служб

- Примусово припиняйте процеси на своєму комп’ютері

- Використовуйте RDP та / або VNC для виконання додаткових операцій дистанційного керування

Більше того, він сумісний з більшістю браузерів на основі Chromium (v80 і новіших версій), а його компонент Stealer підтримує такі програми:

- Пар

- Телеграма

- Skype

- Viber

- FileZilla XML

- NordVPN

- Розбрат

Попередні RAT також використовували Telegram як C&C

Хоча думка про те, щоб контролювати RAT за допомогою Telegram, здається новою, це ще далеко від цього. Груба реальність така, що це цілком можливо, і це відбувається прямо зараз.

За останні кілька років багато подібних шкідливих програм покладалося на Telegram як на їхній центр управління та управління. Деякі з них включають:

- Telegram-RAT

- HeroRAT

- TeleRAT

- RATA атака

Наявність Telegram C&C для RAT приваблює більшість хакерів, оскільки це може надати їм доступ до заражених систем, незалежно від їх місцезнаходження.

Той факт, що їм більше не потрібні робочі столи чи ноутбуки для атак, забезпечує новий рівень свободи та мобільності.

Як я можу захиститися від T-RAT 2.0?

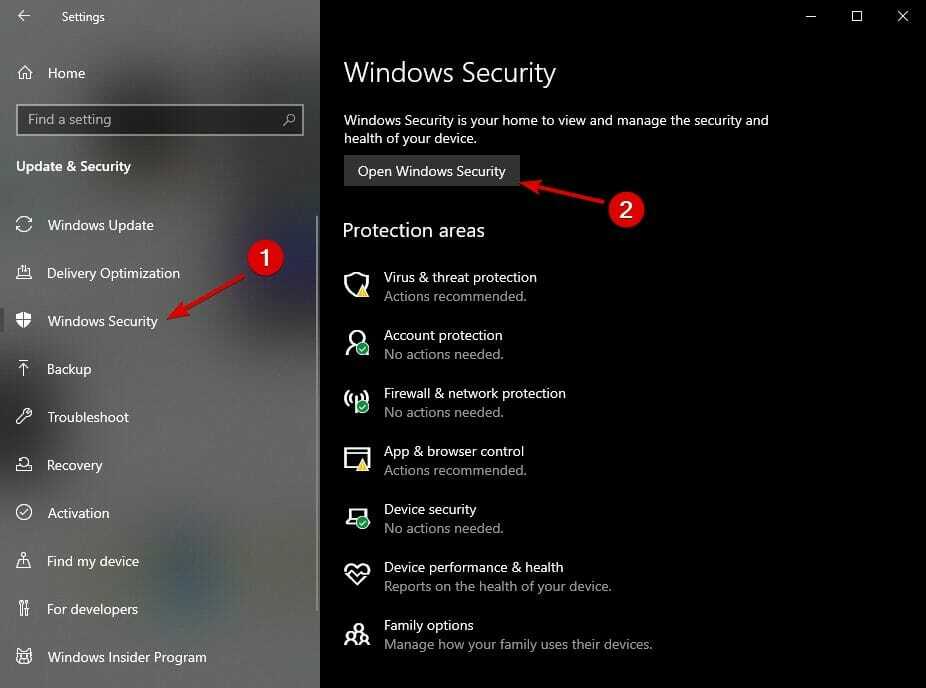

- Йти до Налаштування.

- Вибирайте Безпека Windows, тоді Відкрийте Windows Security.

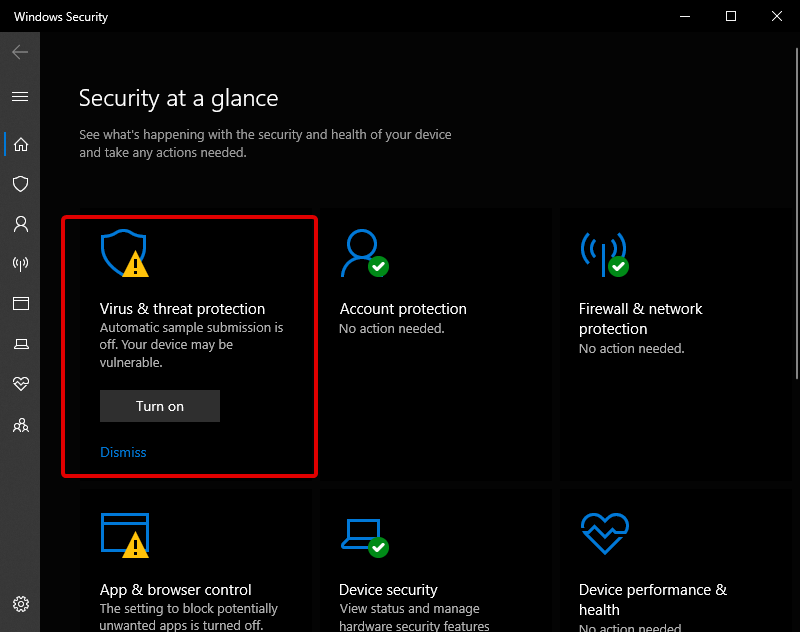

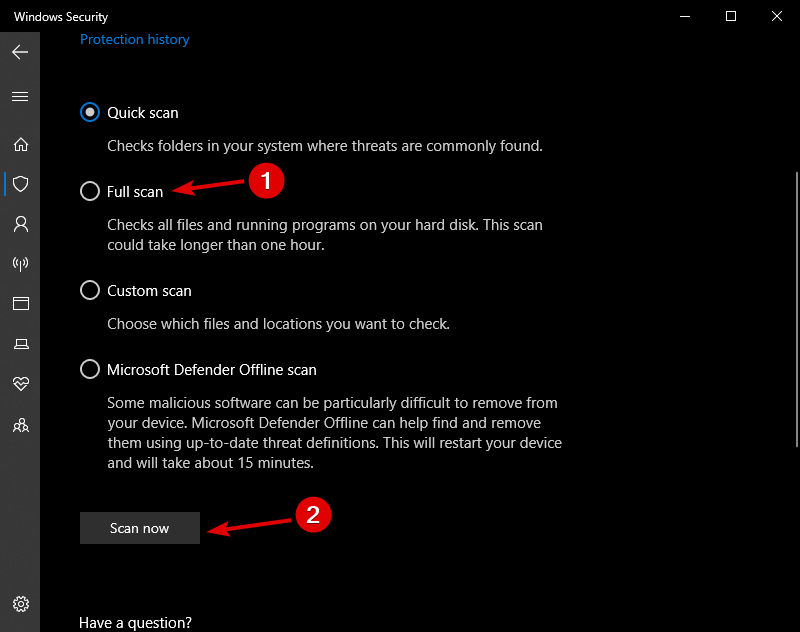

- Виберіть Захист від вірусів та загроз, тоді параметри сканування

- Тепер виберіть Повне сканування і натисніть на Сканувати зараз.

- Дозволяє Захисник Windows закінчити сканування ПК.

Ось як ви скануєте свій ПК на наявність зловмисного програмного забезпечення за допомогою вбудованого Захисник Windows.

Якщо ви хочете захиститися від шкідливого програмного забезпечення T-RAT 2.0, рекламного програмного забезпечення, шпигунського програмного забезпечення та багатьох інших шкідливих програм, які намагаються заразити ваш ПК та викрасти ваші дані, вам потрібен надійний захист.

Крім того, ми хотіли б зазначити, що сильний антивірус потребує багатошарового захисту та вдосконалений ШІ для активного пошуку вашого ПК на наявність нових загроз, адаптації до них та контролю підозрілих діяльність.

Програмне забезпечення працює на декількох платформах, тому ви можете легко захистити свій телефон, планшет, ноутбук або ПК.

Окрім надійного захисту, програма також захищає вашу особистість та надійні дані, коли ви переглядаєте Інтернет або здійснюєте будь-які онлайн-платежі.

ESET Internet Security

ESET Internet Security - це провідне антивірусне програмне забезпечення, яке захищає від вас будь-які небезпечні файли.

Про це сьогодні в цій статті. Троянський вірус - це серйозна проблема, якою не можна нехтувати, і це останнє доповнення ще більш небезпечне, ніж раніше.

Ми пропонуємо перевірити наш повний перелік найкращих антивірусних програм з необмеженим терміном дії і вибрати той, який відповідає вашим потребам.

Як ви захищаєте свій ПК з Windows від таких загроз, як T-RAT 2.0? Поділіться з нами своєю думкою у розділі коментарів нижче.

Проблеми все ще виникають?Виправте їх за допомогою цього інструменту:

Проблеми все ще виникають?Виправте їх за допомогою цього інструменту:

- Завантажте цей інструмент відновлення ПК оцінено Чудово на TrustPilot.com (завантаження починається на цій сторінці).

- Клацніть Почніть сканування знайти проблеми з Windows, які можуть спричинити проблеми з ПК.

- Клацніть Відремонтувати все виправити проблеми із запатентованими технологіями (Ексклюзивна знижка для наших читачів).

Restoro завантажив 0 читачів цього місяця.

![5 найкращих антивірусних програм з відкритим кодом [Windows 10 і Mac]](/f/e52f612b9fe5bd7a1af340123704b5ad.jpg?width=300&height=460)