Експерти Proofpoint непокритий нові шкідливі програми на LinkedIn. Подібні кампанії були помічені давно. Ці кампанії щодо зловмисного програмного забезпечення орієнтовані на людей, хоча підроблені облікові записи LinkedIn.

LinkedIn використовується різними компаніями та підприємствами для залучити працівника або створити величезні професійні мережі. Різні компанії надають можливості працевлаштування, тому шукачі роботи залишають своє резюме там.

Розумні кіберзлочинці активні і завжди готові до цього збирати конфіденційну інформацію. Хоча LinkedIn забезпечує оптимізовані умови для професійних мереж, він більш схильний до кіберзлочинців. Отже, користувачі повинні бути обережними при завантаженні особистої інформації.

Якщо ви хочете бути в безпеці під час серфінгу в Інтернеті, вам потрібно буде отримати повністю спеціальний інструмент для захисту вашої мережі. Встановіть зараз Cyberghost VPN і убезпечити себе. Він захищає ваш ПК від атак під час перегляду веб-сторінок, маскує вашу IP-адресу та блокує весь небажаний доступ.

Образ дії

Хакери використовують різні вектори для розповсюдження шкідливого програмного забезпечення, щоб залишити багато завантажуваних яєць. Хакери можуть переглядати можливості роботи та публікації різних компаній.

Переглянувши профілі LinkedIn різних компаній, вони можуть отримати уявлення про мережі, партнерів та операційну систему компанії. Таким чином, вони можуть націлювати різні галузі та роздрібну торгівлю.

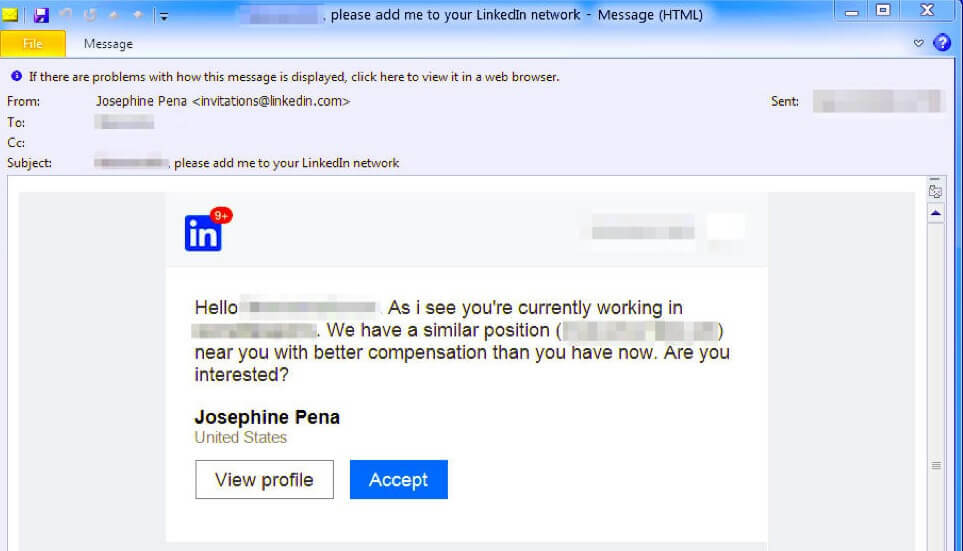

Вони можуть викрасти зв’язки LinkedIn у різних компаній, а потім пропонують роботу на різні відомі посади в цих компаніях. Як стверджують дослідники ProofPoint:

URL-адреси посилаються на цільову сторінку, яка підробляє справжню компанію з управління талантами та персоналом, використовуючи вкрадені бренди для підвищення законності кампаній.

Вони також можуть створювати підроблені акаунти, такі як Facebook і Twitter, а потім надсилати доброякісні електронні листи для користувачів. Починаючи з простої бесіди, вони звертають увагу користувачів, надаючи інформацію про роботу.

Вони надсилають різні URL-адреси, які підключені до цільової сторінки. Цільова сторінка містить різні типи файлів, таких як PDF, Документи Microsoft Word або будь-які інші такі документи.

Ці документи, створені за допомогою Taurus Builder, починають завантажуватися автоматично зі шкідливими макросами. Якщо користувач відкриє макроси, буде завантажено додаткові яйця. Далі дослідники ProofPoint додали, що:

Цей актор наводить переконливі приклади цих нових підходів, використовуючи вискоблювання LinkedIn, багатовекторні та багатоступеневі контакти з одержувачами, персоналізовані приманки та різноманітні прийоми атак для розповсюдження завантажувача додаткових яєць, який, у свою чергу, може поширювати шкідливе програмне забезпечення на свій вибір на основі системних профілів, переданих загрозі актор.

Якщо завантажено більше завантажуваних яєць, захистити свій рахунок неможливо. Один із способів захистити вашу особисту інформацію - це використовувати надійний та унікальний пароль.

Інший спосіб полягає в тому, що якщо ви отримаєте будь-яке повідомлення чи електронне повідомлення від будь-якої компанії, тоді не відкривайте його та не натискайте на URL-адресу. LinkedIn більш чутливий до атак кіберзлочинців, тому слід бути обережним при створенні облікового запису в LinkedIn.

ПОВ'ЯЗАНІ ВКАЗІВКИ, ЯКІ ТРЕБА ПЕРЕВІРИТИ

- Microsoft визнає викриття мільйонів паролів MS Office

- Найкращі антивірусні рішення для Windows 10, які слід встановити у 2019 році [НЕПРЕМІСНИЙ СПИСОК]

- Новий експлойт "нульового дня" Internet Explorer вкрадає шкідливі програми в ПК