Заощаджує час програмне та апаратне забезпечення, що допомагає 200 мільйонам користувачів щороку. Посібник із порадами, новинами та підказками щодо покращення технічного життя.

AVG Business Security

AVG пропонує найвище рішення щодо виявлення порушення даних, яке розроблено для бізнесу, що охоплює всі ваші потреби у захисті - від миттєвих сповіщень електронною поштою до віддалених інструментів адміністратора.

Говорячи про віддалене адміністрування, ви можете встановити, оновити та налаштувати AVG на всіх своїх ПК-пристроях з будь-якого місця та скористатися моніторингом у реальному часі та сповіщеннями про загрози.

Давайте швидко розглянемо його основні характеристики:

- Консоль хмарного управління (швидке розгортання на кількох кінцевих точках, керування політиками, моніторинг загроз, планування оновлення та захист пристроїв та мережі з одного місця)

- Файл, електронна пошта, поведінка та веб-щит (багаторівневий захист від шкідливих програм, вірусів, спаму, шкідливих завантажень та небезпечних веб-сайтів)

- Зв’язати сканер та вбудований брандмауер (для фільтрації мережевого трафіку та запобігання підозрілим з’єднанням)

- File Shredder (назавжди видаліть файли, які ви не хочете відновлювати)

- Захист SharePoint

AVG Business Security

Захистіть свій бізнес за допомогою найвищого програмного забезпечення для виявлення порушення даних, яке працює на базі AVG!

Купити це зараз

Вароніс

Це програмне забезпечення для виявлення порушень конфіденційності є інновацією американської програмної компанії Varonis Systems, і воно дозволяє організаціям відстежувати, візуалізувати, аналізувати та захищати свої дані.

Varonis виконує аналіз поведінки користувачів з метою виявлення та виявлення ненормальної поведінки та захисту від кібератак шляхом вилучення метаданих з вашої ІТ-інфраструктури.

Потім вона використовує цю інформацію для відображення взаємозв’язків між об’єктами даних, вашими співробітниками, вмістом та використанням, щоб ви могли отримати більшу видимість своїх даних та захистити їх.

Давайте швидко розглянемо його основні характеристики:

- Впровадження фреймворку Varonis без нав'язливості

- Програмне забезпечення для управління даними DatAdvantage та рівень аналітики IDU (статистичний аналіз)

- Моніторинг файлових серверів, аналіз файлових систем та глибокий доступ до моделей доступу (рекомендації щодо змін)

- Виявлення порушень конфіденційності (швидке та просте налаштування)

- Вирішіть низку проблем та визначте право власності на дані на основі частоти доступу

- Виконує аудит використання

Вароніс

Поєднуйте видимість та контекст, щоб помітити та відповісти на кібератаки як професіонал!

Спробуємо зараз

Стелс-біти

Це перший постачальник рішень з управління доступом до даних, який підтримує неструктуровані та структуровані сховища даних, захищаючи ваші облікові дані від найбільш вразливих цілей.

Stealthbits - компанія-виробник програмного забезпечення для кібербезпеки, яка захищає конфіденційні дані та облікові дані, які зловмисники використовують для викрадення самих даних.

Давайте швидко розглянемо його основні характеристики:

- Stealth Intercept (виявляє, запобігає та попереджає вас у режимі реального часу, дозволяючи блокувати загрози до того, як вони перетворюються на катастрофи)

- Stealth Defend, заснований на машинному навчанні (аналітика загрози в реальному часі та інструмент попередження для захисту вашої організації від передових загроз та спроб проникнення та знищення ваших даних)

- Stealth Recover (дозволяє повертати назад і відновлювати активні зміни каталогу, щоб підтримувати безпечний та оптимізований каталог і відновлювати домени без простою)

- Монітор активності файлів Stealthbits (зберігати доступ до файлів та зміни дозволів для файлових серверів Windows та пристроїв NAS без необхідності власного журналювання)

Стелс-біти

Не просто обмежуйте доступ до своїх даних. Перейдіть на наступний рівень, захистивши Active Directory.

Спробуємо зараз

Суріката

Це швидке, високонадійне програмне забезпечення для виявлення порушень конфіденційності з відкритим кодом, розроблене Фондом відкритої інформаційної безпеки.

Suricata здатний виконувати виявлення вторгнень в режимі реального часу, а також запобігає вторгненню та контролює безпеку вашої мережі.

У ньому є такі модулі, як збір, збір, декодування, виявлення та виведення, слідуючи за процесом у такому порядку. Спочатку він фіксує трафік, потім декодує його і вказує, як потік розділяється між процесорами.

Давайте швидко розглянемо його основні характеристики:

- Багатопотокове рішення (використовує правила, мову підписів та сценарії Lua для виявлення складних загроз)

- Сумісний з усіма основними операційними системами, включаючи Windows

- Обробка мережевого трафіку на сьомому рівні моделі OSI (розширені можливості виявлення шкідливого програмного забезпечення)

- Автоматичне виявлення та аналіз протоколів та прискорення графічного процесора

⇒ Отримайте Суріката

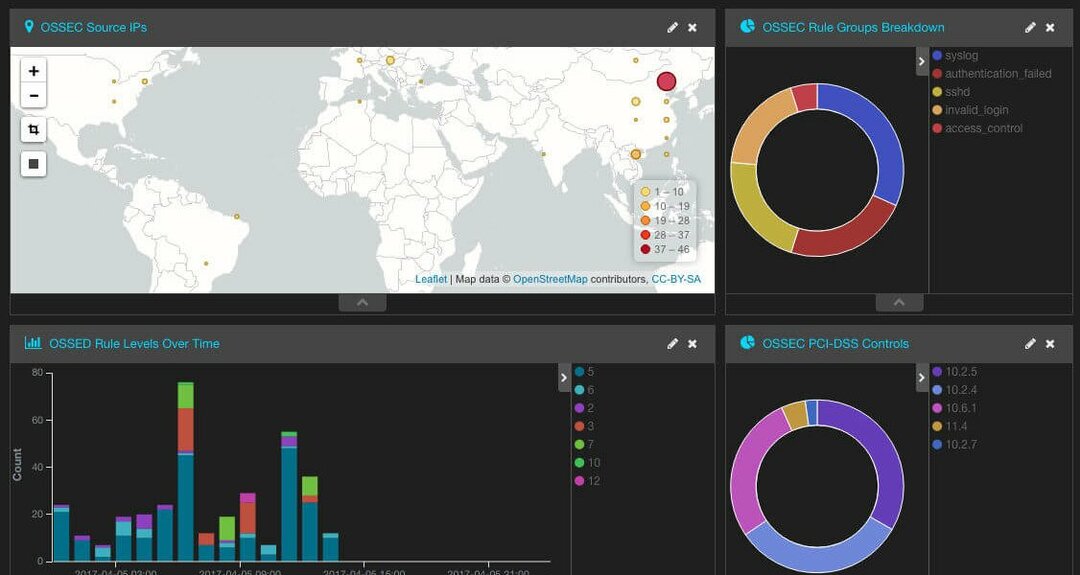

OSSEC

OSSEC - це мультиплатформна система виявлення вторгнень, що базується на відкритому коді. Інструмент має потужний механізм кореляції та аналізу, що включає аналіз журналів та перевірку цілісності файлів.

Крім того, існує функція моніторингу реєстру Windows, тому ви зможете легко бачити будь-які несанкціоновані зміни в реєстрі.

Також є централізоване застосування політики, виявлення руткітів, попередження в режимі реального часу та активна реакція. Що стосується доступності, ви повинні знати, що це мультиплатформене рішення, яке працює на Linux, OpenBSD, FreeBSD, macOS, Solaris та Windows.

Давайте швидко розглянемо його основні характеристики:

- Повністю безкоштовно

- Доступний майже на всіх настільних платформах

- Механізм кореляції та аналізу

- Аналіз журналу, перевірка цілісності

- Моніторинг реєстру, перевірка цілісності файлів

- Виявлення руткітів, попередження в режимі реального часу

⇒ Отримайте OSSEC

Хроп

Це ще одне безкоштовне програмне забезпечення для виявлення порушень конфіденційності з відкритим кодом, створене в 1998 році, основною перевагою якого є можливість аналізу трафіку в реальному часі та реєстрації пакетів у мережі.

Особливості включають аналіз протоколів, пошук вмісту та попередні процесори, які роблять цей інструмент широко прийнятий для виявлення шкідливого програмного забезпечення всіх типів, експлойтів, сканування портів та багатьох інших засобів безпеки питань.

Давайте швидко розглянемо його основні характеристики:

- Sniffer, реєстратор пакетів та режими виявлення вторгнень у мережу (режим Sniffer читає пакети та відображає інформацію, реєстратор пакетів реєструє пакети на диску, тоді як режим виявлення вторгнень у мережу контролює трафік у реальному часі, порівнюючи його із визначеним користувачем правила)

- Виявлення стелс-портів, сканування портів, атаки CGI, зонди SMB, переповнення буфера та спроби відбитків пальців в ОС

- Сумісний з різними апаратними платформами та операційними системами, включаючи Windows

- Гнучка та динамічна для розгортання

- Легко писати правила виявлення вторгнень

- Хороша база підтримки для вирішення проблем

⇒ Отримати Хроп

Чи існує якесь програмне забезпечення для виявлення порушень конфіденційності, про яке ви хотіли б знати всі? Поділіться з нами, залишивши коментар у розділі нижче.

© Copyright Windows Report 2021. Не пов'язано з Microsoft

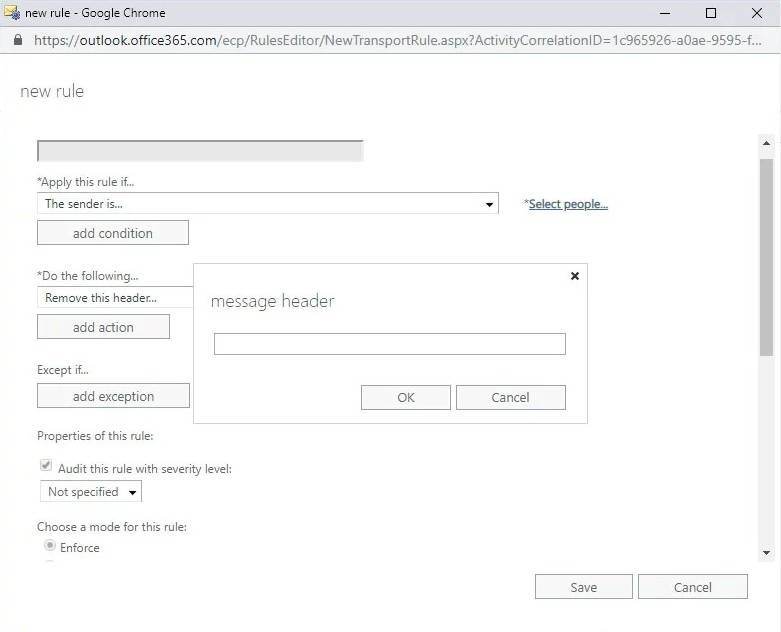

![Що робити, якщо Інтернет-провайдер Rogers блокує веб-сайт? [Швидке виправлення]](/f/31d4a6e1d657f6af5e118abb850a8a94.jpg?width=300&height=460)