Як ви вже напевно знаєте, Microsoft щойно випустила третій раунд оновлення Patch Tuesday на 2020 рік, і вони називаються Березневі оновлення вівторка.

Ці оновлення націлені на всі версії Windows 10, і вони принесли багато нових функцій, а також виправлення помилок та оновлення безпеки.

Насправді, цей раунд оновлень у вівторок був ще більш результативним, ніж той, що відбувся у Лютий з цього часу вони полагодили 115 CVE.

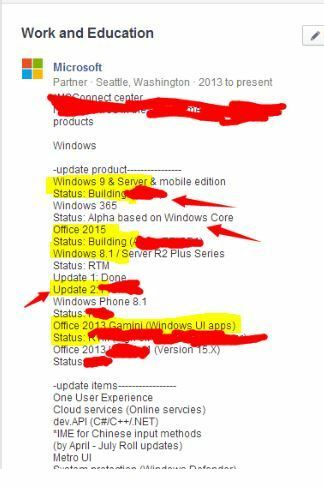

Корпорація Майкрософт розкрила експлойт, який не було перевірено

Однак, поспішаючи випустити нотатки якомога швидше, Microsoft випадково виявила експлойт, який не був виправлений. Постраждалі ПК CVE-2020-0796 Уразливість включає Windows 10 v1903, Windows10 v1909, Windows Server v1903 та Windows Server v1909.

Очевидно, Microsoft планувала випустити патч цього виправлення у вівторок, але негайно відкликала його. Однак вони включили деталі недоліків у свій API Microsoft, який деякі постачальники антивірусних програм видаляють і згодом публікують.

Вразливість - це реактивний експлойт в SMBV3, який виявляється тим самим протоколом, що і WannaCry та NotPetya. На щастя, жодного експлойт-коду не видано.

Більше деталей з цього приводу не опубліковано, але Fortinet зазначає, що:

віддалений, неідентифікований зловмисник може використати це для виконання довільного коду в контексті програми.

Вирішенням цієї проблеми є вимкнення стиснення SMBv3 та блокування TCP-порту 445 на брандмауерах та клієнтських комп’ютерах.

Примітка: Повна інформація про оновлення зараз доступні, і Microsoft заявляє, що вищезазначене обхідне рішення корисне лише для захисту серверів, але не клієнтів.

Яка ваша думка щодо останньої невдачі Microsoft? Поділіться своїми думками в розділі коментарів нижче, і ми продовжимо розмову.