Tehlikeli güvenlik açığı, bu yılın başlarında SecureWorks tarafından keşfedildi.

- Bir saldırgan, terk edilmiş bir URL'yi ele geçirip onu yükseltilmiş ayrıcalıklar elde etmek için kullanır.

- Güvenlik açığı, bir siber güvenlik firması olan SecureWorks tarafından keşfedildi.

- Microsoft bu konuyu hemen ele aldı ancak siber güvenlik düzeyi hakkında çok şey söylüyor.

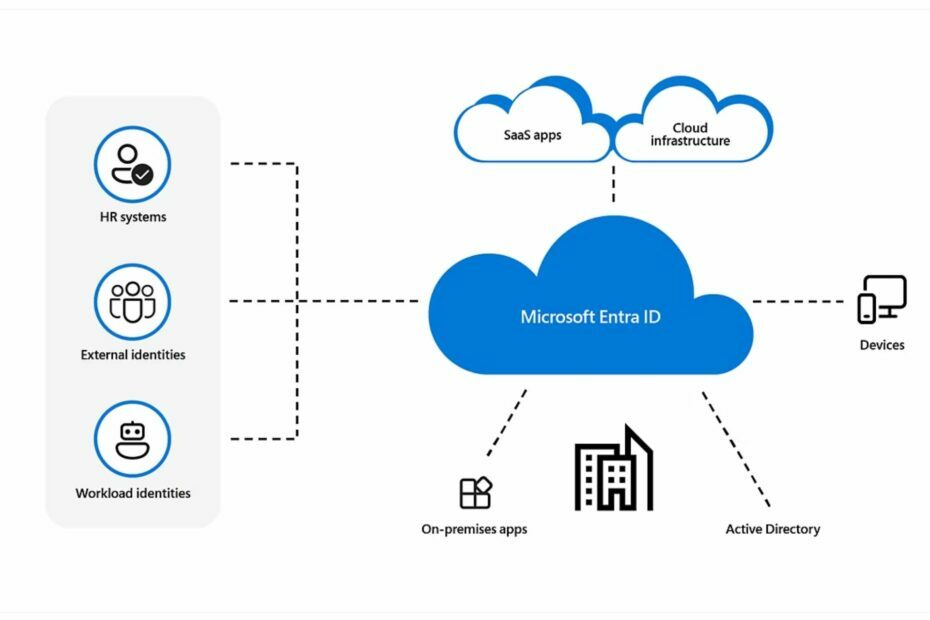

Bu yılın başlarında, Microsoft Entra ID (o zamanlar Microsoft Entra ID olarak biliniyordu) Azure Aktif Dizini) terk edilmiş yanıt URL'lerini kullanan bilgisayar korsanları tarafından kolayca saldırıya uğramış ve ele geçirilmiş olabilir. SecureWorks'ten bir araştırmacı ekibi bu güvenlik açığını keşfetti ve Microsoft'u uyardı.

Redmond merkezli teknoloji devi, güvenlik açığını hızla giderdi ve ilk duyurudan sonraki 24 saat içinde Microsoft Entra ID'deki terkedilmiş yanıt URL'sini kaldırdı.

Bu keşiften neredeyse 6 ay sonra, arkasındaki ekip, bir blog yazısında ortaya çıktıTerk edilmiş yanıt URL'lerine bulaşmanın ve Microsoft Entra ID'yi ateşe vermek için bunları kullanmanın arkasında yatan süreç, aslında onu tehlikeye atıyor.

Terk edilmiş URL'yi kullanan bir saldırgan, Microsoft Entra ID'yi kullanarak kuruluşun yükseltilmiş ayrıcalıklarına kolayca erişebilir. Söylemeye gerek yok, bu güvenlik açığı büyük bir risk oluşturuyordu ve görünüşe göre Microsoft bundan habersizdi.

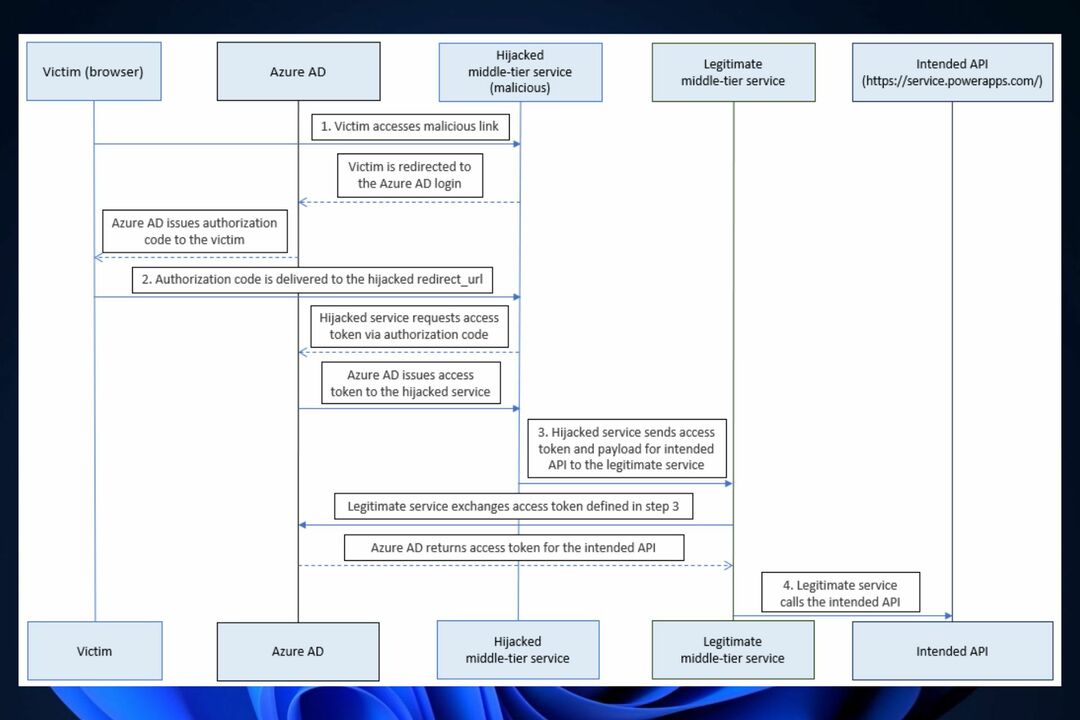

Bir saldırgan, yetkilendirme kodlarını kendilerine yeniden yönlendirmek için bu terk edilmiş URL'den yararlanabilir ve haksız elde edilen yetkilendirme kodlarını erişim belirteçleriyle değiştirebilir. Tehdit aktörü daha sonra orta düzey bir hizmet aracılığıyla Power Platform API'yi arayabilir ve yükseltilmiş ayrıcalıklar elde edebilir.

SecureWorks

Bir saldırgan Microsoft Entra ID güvenlik açığından bu şekilde yararlanabilir

- Terk edilen yanıtın URL'si, saldırgan tarafından keşfedilecek ve kötü amaçlı bir bağlantıyla ele geçirilecektir.

- Bu kötü amaçlı bağlantıya daha sonra bir kurban erişebilir. Entra ID daha sonra kurbanın sistemini, URL'deki yetkilendirme kodunu da içeren yanıt URL'sine yönlendirecektir.

- Kötü amaçlı sunucu, erişim belirtecinin yetkilendirme kodunu değiştirir.

- Kötü amaçlı sunucu, erişim belirtecini ve amaçlanan API'yi kullanarak orta düzey hizmeti çağırır ve sonuçta Microsoft Entra ID'nin güvenliği ihlal edilir.

Ancak araştırmanın arkasındaki ekip, bir saldırganın, orta düzey hizmete jeton aktarmadan, erişim jetonları için yetkilendirme kodlarını kolayca değiştirebileceğini de keşfetti.

Bir saldırganın Entra ID sunucularını etkili bir şekilde ele geçirmesinin ne kadar kolay olduğu göz önüne alındığında, Microsoft bu sorunu hızlı bir şekilde ele aldı ve ertesi gün bu soruna yönelik bir güncelleme yayınladı.

Ancak Redmond merkezli teknoloji devinin başlangıçta bu güvenlik açığını nasıl hiç görmediğini görmek oldukça ilginç. Ancak Microsoft'un güvenlik açıklarını bir şekilde ihmal etme geçmişi var.

Bu yazın başlarında, şirket Tenable tarafından ağır bir şekilde eleştirildi, kötü niyetli varlıkların Microsoft kullanıcılarının banka bilgilerine erişmesine izin verecek başka bir tehlikeli güvenlik açığını gideremediği için bir başka prestijli siber güvenlik firması.

Microsoft'un siber güvenlik departmanını bir şekilde genişletmesi gerektiği açık. Bu konu hakkında ne düşünüyorsun?

![PC için en iyi 5+ çevrimdışı antivirüs [Windows 10, 7]](/f/cc15508656b627cce79065fb80943708.jpg?width=300&height=460)