- Bu ciddi bir mesajdır ve tüm Microsoft istemcileri tarafından bu şekilde ele alınmalıdır.

- Redmond şirketi, SEABORGIUM kimlik avı konusunda gerçek bir uyarı yayınladı.

- Kötü niyetli üçüncü taraflar, uydurulmuş OneDrive e-postalarını kullanarak sisteminize sızabilir.

En son olduğunu düşündüğün zaman Salı güvenlik güncellemelerini yamalayın Microsoft'un savunma şebekesindeki hemen hemen tüm boşlukları kapatan teknoloji devi, daha endişe verici haberler getiriyor.

Redmond şirketinin Tehdit İstihbarat Merkezi veya MSTIC, adı verilen bir kimlik avı kampanyası hakkında ciddi bir uyarı yayınladı. DENİZ BORGİSİ.

Bu, güvenlik uzmanları için bir yenilik değil, çünkü bu şema temelde 2017'den beri var, Microsoft önemli bir adım attı. Blog yazısı SEABORGIUM ile ilgili.

Potansiyel kurbanların bundan kaçınmasına yardımcı olabilecek bazı kapsamlı kılavuzlara bakarak size nasıl çalıştığını göstermek üzereyiz.

SEABORGIUM kimlik avı şeması nasıl çalışır?

Bu kimlik avı kampanyasını Microsoft kullanıcıları için bu kadar tehlikeli yapan şeyin ne olduğunu merak ettiğinizi biliyoruz.

Aslında kötü niyetli üçüncü tarafların saldırıyı bu şekilde başlattığını bilmelisiniz. İlk olarak, sahte sosyal medya profillerini kullanarak potansiyel kurbanlar hakkında keşif veya kapsamlı gözlem yaptıkları görülmüştür.

Sonuç olarak, seçilen hedeflerle iletişim kurmak için gerçek kişilerin gerçek kimliklerini taklit etmek için birçok e-posta adresi de oluşturulur.

Sadece bu da değil, potansiyel olarak zararlı e-postalar, kullanıcıları siber güvenlik konusunda eğitmeyi öneren sözde önemli güvenlik firmalarından da gelebilir.

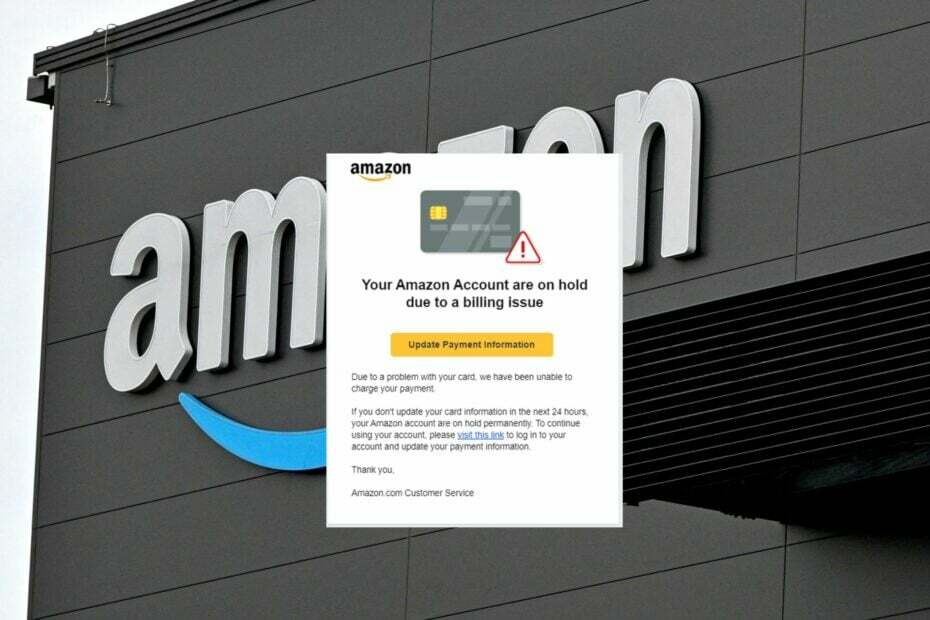

Microsoft ayrıca, SEABORGIUM bilgisayar korsanlarının, genellikle Microsoft'un kendi OneDrive'ı gibi barındırma hizmetlerini taklit ederek, kötü amaçlı URL'leri doğrudan bir e-posta veya ekler yoluyla ilettiğini belirtti.

Ayrıca teknoloji devi, bu durumda kurbanların kimlik bilgilerini çalmak için kullanılan EvilGinx kimlik avı kitinin kullanımını da özetledi.

Şirketin dediği gibi, en basit durumda SEABORGIUM, kimlik avı e-postalarının gövdesine doğrudan bir URL ekler.

Ancak, zaman zaman, kötü niyetli üçüncü taraflar, URL'lerini hedef ve satır içi koruma platformlarından gizlemek için URL kısaltıcılardan ve açık yönlendirmelerden yararlanır.

E-posta, köprülü metin içeren sahte kişisel yazışmalar ile çeşitli platformları taklit eden sahte dosya paylaşım e-postaları arasında değişiklik gösterir.

SEABORGIUM kampanyasının çalıntı kimlik bilgilerini kullandığı ve doğrudan kurban e-posta hesaplarında oturum açtığı gözlemlendi.

Bu nedenle, müşterilerimiz adına bu aktörün izinsiz girişlerine yanıt veren siber güvenlik uzmanlarının deneyimlerine dayanarak şirket, aşağıdaki faaliyetlerin yaygın olduğunu doğruladı:

- İstihbarat verilerinin sızması: SEABORGIUM'un kurbanların gelen kutusundan e-postaları ve ekleri sızdırdığı gözlemlendi.

- Kalıcı veri toplama kurulumu: Sınırlı durumlarda, SEABORGIUM'un kurban gelen kutularından, aktörün toplanan verilere uzun vadeli erişiminin olduğu, aktör tarafından kontrol edilen çıkmaz hesaplara iletme kuralları oluşturduğu gözlemlenmiştir. Birden fazla durumda, aktörlerin, aşağıdakiler gibi hassas gruplar için posta listesi verilerine erişebildiğini gözlemledik. eski istihbarat görevlilerinin uğrak yeri olan ve takip eden hedefleme ve sızma.

- İlgili kişilere erişim: SEABORGIUM'un başkalarıyla diyaloğu kolaylaştırmak için kimliğe bürünme hesaplarını kullandığı birkaç vaka olmuştur. belirli ilgi çekici kişiler ve bunun sonucunda, bazen farkında olmadan, birden fazla tarafın dahil olduğu konuşmalara dahil edildi. Microsoft tarafından yapılan araştırmalar sırasında tanımlanan konuşmaların doğası, istihbarat değeri sağlayabilecek potansiyel olarak hassas bilgilerin paylaşıldığını gösterir.

Kendimi SEABORGIUM'dan korumak için ne yapabilirim?

Microsoft'un bilgisayar korsanları tarafından kullanıldığını söylediği yukarıda belirtilen tekniklerin tümü, aşağıda verilen güvenlik hususları benimsenerek aslında hafifletilebilir:

- Sahte e-postaları, istenmeyen postaları ve kötü amaçlı yazılım içeren e-postaları engellediğinizden emin olmak için Office 365 e-posta filtreleme ayarlarınızı kontrol edin.

- Otomatik e-posta iletmeyi devre dışı bırakmak için Office 365'i yapılandırın.

- Ortamınızda bulunup bulunmadığını araştırmak ve olası izinsiz girişleri değerlendirmek için dahil edilen uzlaşma göstergelerini kullanın.

- Özellikle hesaplara odaklanarak, uzaktan erişim altyapısı için tüm kimlik doğrulama etkinliğini gözden geçirin özgünlüğü onaylamak ve herhangi bir anormalliği araştırmak için tek faktörlü kimlik doğrulama ile yapılandırılmış aktivite.

- Algılananlar dahil tüm konumlardan gelen tüm kullanıcılar için çok faktörlü kimlik doğrulama (MFA) gerektir güvenilir ortamlar ve tüm internete yönelik altyapılar (şirket içinden gelenler dahil) sistemler.

- FIDO Jetonları veya numara eşleştirmeli Microsoft Authenticator gibi daha güvenli uygulamalardan yararlanın. SIM-jacking ile ilişkili riskleri önlemek için telefon tabanlı MFA yöntemlerinden kaçının.

Office 365 Müşterileri için Microsoft Defender için:

- Yeni tehditlere ve polimorfik değişkenlere karşı gelişmiş kimlik avı koruması ve kapsamı için Office 365 için Microsoft Defender'ı kullanın.

- Yeni edinilen tehdide yanıt olarak gönderilen postaları karantinaya almak için Office 365'te Sıfır saat otomatik temizlemeyi (ZAP) etkinleştirin önceden teslim edilmiş olan kötü niyetli kimlik avı, istenmeyen e-posta veya kötü amaçlı yazılım mesajlarını istihbarat ve geriye dönük olarak etkisiz hale getirin posta kutularına.

- Tıklandığında bağlantıları yeniden kontrol etmek için Defender for Office 365'i yapılandırın. Güvenli Bağlantılar, posta akışında gelen e-posta mesajlarının URL taraması ve yeniden yazılmasını ve E-posta iletilerindeki, Teams gibi diğer Office uygulamalarında ve SharePoint Online gibi diğer konumlardaki URL'ler ve bağlantılar. Güvenli Bağlantılar taraması, Exchange Online Protection'da (EOP) gelen e-posta iletilerindeki normal istenmeyen posta ve kötü amaçlı yazılımdan korumanın yanı sıra gerçekleşir. Güvenli Bağlantı taraması, kuruluşunuzun kimlik avı ve diğer saldırılarda kullanılan kötü amaçlı bağlantılardan korunmasına yardımcı olabilir.

- Kuruluşunuz içinde gerçekçi, ancak güvenli, simüle edilmiş kimlik avı ve parola saldırısı kampanyaları yürütmek için Office 365 için Microsoft Defender'daki Saldırı Simülatörünü kullanın. Son kullanıcıları, istenmeyen iletilerdeki URL'leri tıklamaya ve kimlik bilgilerini ifşa etmeye karşı eğitmek için hedef odaklı kimlik avı (kimlik bilgisi toplama) simülasyonları çalıştırın.

Tüm bunları göz önünde bulundurarak, şüpheli bir kaynaktan gelen bir e-postayla gelen herhangi bir eki açmadan önce iki kez düşünmelisiniz.

Basit bir tıklamanın zararsız olduğunu düşünebilirsiniz, ancak aslında, saldırganların verilerinize sızması, taviz vermesi ve bunlardan faydalanması için gereken tek şey budur.

Son zamanlarda herhangi bir şüpheli etkinlik fark ettiniz mi? Aşağıdaki yorumlar bölümünde deneyiminizi bizimle paylaşın.