MFA ใน Azure มอบระดับการรักษาความปลอดภัยที่ยอดเยี่ยม

- ถึง แยกผู้ใช้จาก MFA ใน Azure ไปที่ Active Directory > ผู้ใช้ > วิธีการรับรองความถูกต้อง และปิด MFA สำหรับผู้ใช้ที่เลือกบางราย

- คุณยังสร้างกลุ่มการยกเว้นและกำหนดนโยบายให้ลบออกจาก MFA ได้ด้วย

- อ่านขั้นตอนโดยละเอียดที่จัดทำโดยทีมผู้เชี่ยวชาญด้านซอฟต์แวร์ WR ของเราด้านล่าง

บางครั้ง คุณจำเป็นต้องยกเว้นผู้ใช้อย่างน้อยหนึ่งรายจาก MFA ใน Azure เนื่องจากไม่สามารถใช้การรับรองความถูกต้องแบบหลายปัจจัยได้ด้วยเหตุผลบางประการ

ผู้เชี่ยวชาญด้านซอฟต์แวร์ WR ของเราได้ทดสอบวิธีการสองสามวิธีเพื่อแยกผู้ใช้ออกจากนโยบายการเข้าถึงแบบมีเงื่อนไขและอธิบายไว้ด้านล่าง

- ฉันจะปิดการใช้งาน MFA สำหรับผู้ใช้เฉพาะใน Azure ได้อย่างไร

- 1. ปิดการใช้งาน MFA จาก Azure Active Directory

- 2. สร้างกลุ่มการยกเว้นและนโยบาย

- 3. ใช้เครื่องมือมีเงื่อนไข What If ใน Azure

- 4. ปิดการใช้งาน MFA ต่อผู้ใช้ใน PowerShell

- ฉันจะรู้ได้อย่างไรว่าผู้ใช้ลงทะเบียน MFA แล้ว

ฉันจะปิดการใช้งาน MFA สำหรับผู้ใช้เฉพาะใน Azure ได้อย่างไร

1. ปิดการใช้งาน MFA จาก Azure Active Directory

- เปิดพอร์ทัล Azure และเข้าสู่ระบบด้วยข้อมูลประจำตัวผู้ดูแลระบบ

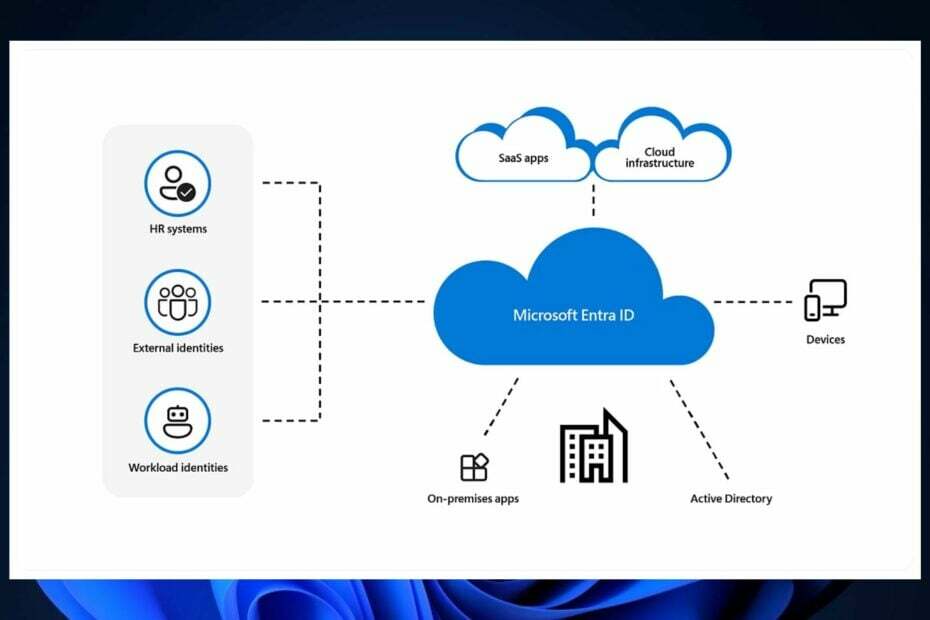

- เลือก ไดเรกทอรีที่ใช้งานอยู่ของ Azure จากเมนูหลัก

- จากเมนูใหม่ ให้เลือก ผู้ใช้.

- เลือกผู้ใช้ที่คุณต้องการยกเว้นจาก MFA โดยการค้นหาหรือค้นหาในรายชื่อผู้ใช้ จากนั้นคลิก วิธีการรับรองความถูกต้อง จากบานหน้าต่างด้านซ้าย

- ตอนนี้เลื่อนกล่องการรับรองความถูกต้องแบบหลายปัจจัยไปที่ ปิด และยืนยันการตัดสินใจ

เพื่อยืนยันว่าคุณได้ลบการรับรองความถูกต้องแบบหลายปัจจัยสำหรับผู้ใช้นั้นแล้ว ให้ลองเข้าสู่ระบบ Azure ด้วยข้อมูลประจำตัวผู้ใช้ และตรวจสอบว่ามีคำขอใด ๆ สำหรับการเข้าสู่ระบบ MFA หรือไม่

2. สร้างกลุ่มการยกเว้นและนโยบาย

2.1 สร้างกลุ่มการยกเว้นใน Azure

เราทดสอบ ทบทวน และให้คะแนนอย่างไร

เราทำงานมาตลอด 6 เดือนที่ผ่านมาเพื่อสร้างระบบตรวจสอบใหม่เกี่ยวกับวิธีที่เราผลิตเนื้อหา เมื่อใช้สิ่งนี้ เราได้ปรับปรุงบทความส่วนใหญ่ของเราใหม่ในภายหลังเพื่อมอบความเชี่ยวชาญเชิงปฏิบัติจริงเกี่ยวกับคำแนะนำที่เราทำ

สำหรับรายละเอียดเพิ่มเติมคุณสามารถอ่านได้ วิธีที่เราทดสอบ ทบทวน และให้คะแนนที่ WindowsReport.

- ลงชื่อเข้าใช้ ศูนย์การจัดการ Microsoft Entra ในฐานะผู้ดูแลระบบ

- เรียกดูไปที่ ตัวตน > กลุ่ม > ทุกกลุ่ม.

- เลือก กลุ่มใหม่ และเลือก ความปลอดภัย ใน ประเภทกลุ่ม รายการ จากนั้นระบุชื่อและคำอธิบาย

- ออกหรือตั้งค่า ประเภทสมาชิก ถึง ที่ได้รับมอบหมาย, จากนั้นเลือกเจ้าของกลุ่มและผู้ใช้ที่ควรเป็นส่วนหนึ่งของกลุ่มการยกเว้นนี้ สุดท้าย เลือก สร้าง.

2.2 สร้างนโยบายการยกเว้น MFA สำหรับกลุ่ม

- เรียกดูไปที่ การป้องกัน และเลือก การเข้าถึงแบบมีเงื่อนไข

- เลือก สร้างนโยบายใหม่ และกรอกชื่อและคำอธิบายกรมธรรม์

- เลือก ผู้ใช้และกลุ่ม ภายใต้ การมอบหมาย

- บน รวม แท็บ ให้เลือก ผู้ใช้ทั้งหมด.

- ไปที่ ไม่รวม, เลือก ผู้ใช้และกลุ่ม และเลือกกลุ่มการยกเว้นที่คุณสร้างขึ้น โซลูชัน 2.1 ข้างบน.

- ดำเนินการต่อเพื่อตั้งค่านโยบายการเข้าถึงแบบมีเงื่อนไข

ตอนนี้ ผู้ใช้จากกลุ่มที่คุณเลือกควรถูกแยกออกจากการรับรองความถูกต้องแบบหลายปัจจัยเมื่อเข้าสู่ระบบ

- เข้าสู่ระบบ Azure ด้วยสิทธิ์ผู้ดูแลระบบ คลิกที่ ความปลอดภัยและเลือก การเข้าถึงแบบมีเงื่อนไข.

- ถัดไปคลิกที่ จะเกิดอะไรขึ้นถ้า.

- ตอนนี้คลิกที่ ผู้ใช้ จากบานหน้าต่างด้านซ้าย ให้มองหาผู้ใช้ที่คุณต้องการตรวจสอบ แล้วกด เลือก ปุ่มจากด้านล่างขวา

- ตอนนี้ คุณจะสามารถดูได้ว่าผู้ใช้ต้องปฏิบัติตามนโยบายใดบ้าง

เครื่องมือ What If ช่วยให้คุณตรวจสอบได้ว่านโยบายใดบ้างที่ใช้กับผู้ใช้แต่ละราย เพื่อดูว่ามีปัญหาหรือข้อขัดแย้งใดๆ หรือไม่ ซึ่งจะช่วยให้คุณเห็นว่ามีการบังคับใช้นโยบายหลายปัจจัยหรือนโยบายความปลอดภัยอื่นๆ หรือไม่

4. ปิดการใช้งาน MFA ต่อผู้ใช้ใน PowerShell

- เชื่อมต่อกับ Azure AD (Entra) PowerShell โดยการรันคำสั่งต่อไปนี้:

Import-Module MSOnline

Connect-MsolService

- ลงชื่อเข้าใช้บัญชีผู้ดูแลระบบ Azure AD ของคุณ (ปัจจุบันเรียกว่า Entra)

- พิมพ์หรือวางคำสั่งต่อไปนี้และแทนที่ UPN ด้วยชื่อหลักของผู้ใช้:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

ฉันจะรู้ได้อย่างไรว่าผู้ใช้ลงทะเบียน MFA แล้ว

คุณสามารถตรวจสอบนโยบาย Azure MFA ได้ในเมนูความปลอดภัย แต่ใช้เครื่องมือ What If จาก โซลูชันที่ 3 ข้างต้นนั้นง่ายกว่ามาก

โปรดทราบว่าเพื่อที่จะสามารถเข้าถึงผู้ใช้และค่าเริ่มต้นของการรักษาความปลอดภัย คุณจะต้องมีบัญชีผู้ดูแลระบบ

ตอนนี้คุณรู้วิธียกเว้นผู้ใช้จาก Azure Multi-Factor Authentication (MFA) และคืนค่าการเข้าถึงของผู้ใช้ไปยังวิธีชื่อผู้ใช้และรหัสผ่านแบบคลาสสิก

คุณอาจสนใจที่จะเรียนรู้วิธีการ ใช้ MFA บน Windows 11 หรือวิธีการ ตั้งค่าการรับรองความถูกต้องแบบหลายปัจจัยบน RDP.

หากคุณมีคำถามอื่น ๆ หรือวิธีแก้ไขปัญหาที่ได้รับการทดสอบแล้ว อย่าลังเลที่จะใช้ส่วนความคิดเห็นด้านล่างและแจ้งให้เราทราบ