SecureWorks ค้นพบช่องโหว่ที่เป็นอันตรายเมื่อต้นปีนี้

- ผู้โจมตีจะขโมย URL ที่ถูกละทิ้งและใช้มันเพื่อรับสิทธิ์ระดับสูง

- ช่องโหว่นี้ถูกค้นพบโดย SecureWorks ซึ่งเป็นบริษัทรักษาความปลอดภัยทางไซเบอร์

- Microsoft จัดการเรื่องนี้ทันที อย่างไรก็ตาม มีการพูดถึงระดับความปลอดภัยทางไซเบอร์มากมาย

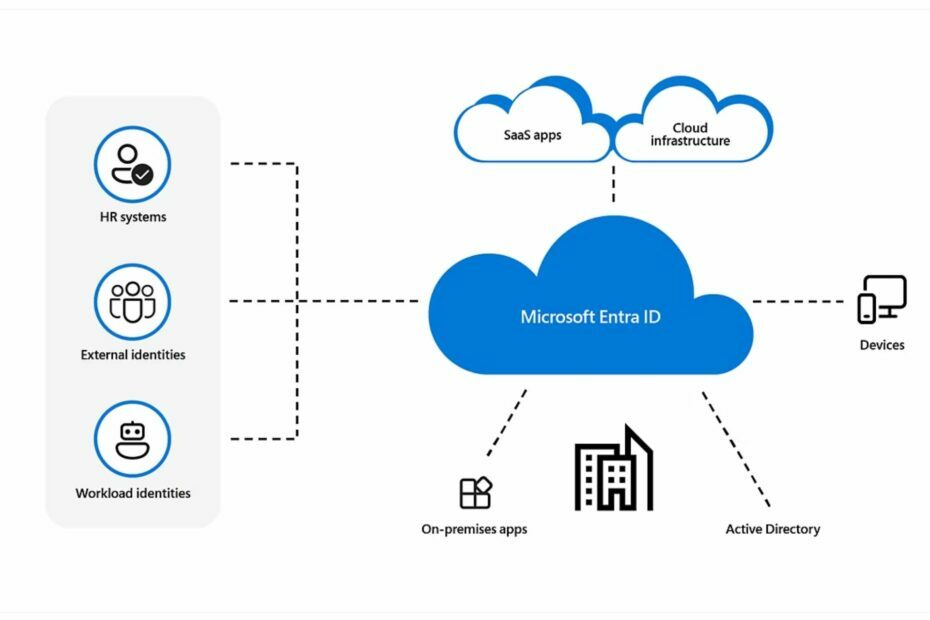

เมื่อต้นปีที่ผ่านมา Microsoft Entra ID (ซึ่งตอนนั้นรู้จักกันในชื่อ ไดเรกทอรีที่ใช้งานอยู่ของ Azure) อาจถูกแฮ็กและบุกรุกได้ง่ายโดยแฮกเกอร์โดยใช้ URL ตอบกลับที่ถูกละทิ้ง ทีมนักวิจัยจาก SecureWorks ค้นพบช่องโหว่นี้และแจ้งเตือน Microsoft

ยักษ์ใหญ่ด้านเทคโนโลยีจาก Redmond ได้แก้ไขช่องโหว่อย่างรวดเร็ว และภายใน 24 ชั่วโมงหลังจากการประกาศครั้งแรก ได้ลบ URL ตอบกลับที่ถูกละทิ้งใน Microsoft Entra ID

ตอนนี้ เกือบ 6 เดือนหลังจากการค้นพบนี้ ทีมงานที่อยู่เบื้องหลังมัน เปิดเผยในโพสต์บล็อกซึ่งเป็นกระบวนการที่อยู่เบื้องหลังการติดไวรัสใน URL ตอบกลับที่ถูกละทิ้ง และใช้เพื่อตั้งค่า Microsoft Entra ID ให้ลุกเป็นไฟ ส่งผลให้ URL ดังกล่าวเสียหายอย่างมาก

การใช้ URL ที่ถูกละทิ้งทำให้ผู้โจมตีสามารถรับสิทธิ์ระดับสูงขององค์กรได้อย่างง่ายดายโดยใช้ Microsoft Entra ID ช่องโหว่ดังกล่าวก่อให้เกิดความเสี่ยงอย่างมาก และเห็นได้ชัดว่า Microsoft ไม่ทราบถึงเรื่องนี้

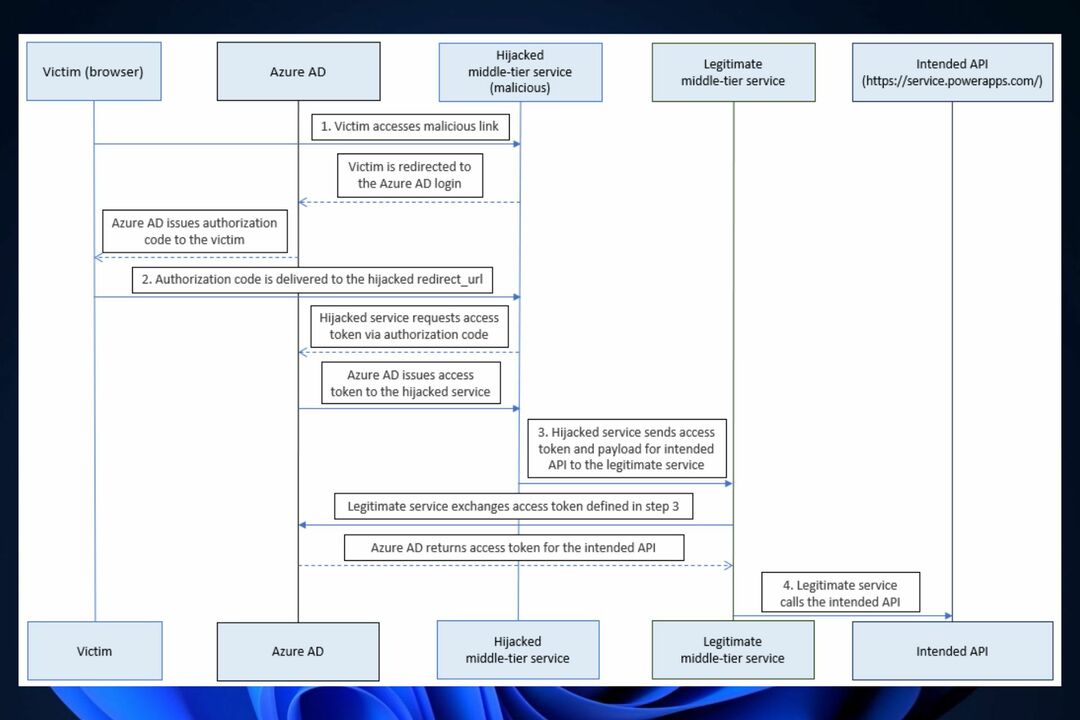

ผู้โจมตีสามารถใช้ประโยชน์จาก URL ที่ถูกละทิ้งนี้เพื่อเปลี่ยนเส้นทางรหัสการอนุญาตไปยังตนเอง โดยแลกเปลี่ยนรหัสการอนุญาตที่ได้มาอย่างไม่ถูกต้องสำหรับโทเค็นการเข้าถึง ผู้คุกคามสามารถเรียก Power Platform API ผ่านบริการระดับกลางและรับสิทธิ์ระดับสูงได้

ซีเคียวเวิร์คส์

นี่คือวิธีที่ผู้โจมตีจะใช้ประโยชน์จากช่องโหว่ Microsoft Entra ID

- ผู้โจมตีจะค้นพบ URL ตอบกลับที่ถูกละทิ้งและถูกแย่งชิงด้วยลิงก์ที่เป็นอันตราย

- ลิงก์ที่เป็นอันตรายนี้จะเข้าถึงได้โดยเหยื่อ จากนั้น Entra ID จะเปลี่ยนเส้นทางระบบของเหยื่อไปยัง URL ตอบกลับ ซึ่งจะรวมรหัสอนุญาตใน URL ด้วย

- เซิร์ฟเวอร์ที่เป็นอันตรายแลกเปลี่ยนรหัสการอนุญาตสำหรับโทเค็นการเข้าถึง

- เซิร์ฟเวอร์ที่เป็นอันตรายเรียกใช้บริการระดับกลางโดยใช้โทเค็นการเข้าถึงและ API ที่ต้องการ และ Microsoft Entra ID จะถูกโจมตีในที่สุด

อย่างไรก็ตาม ทีมที่อยู่เบื้องหลังการวิจัยยังค้นพบว่าผู้โจมตีสามารถแลกเปลี่ยนรหัสการอนุญาตสำหรับโทเค็นการเข้าถึงโดยไม่ต้องส่งต่อโทเค็นไปยังบริการระดับกลาง

เมื่อพิจารณาว่าผู้โจมตีสามารถโจมตีเซิร์ฟเวอร์ Entra ID ได้อย่างมีประสิทธิภาพได้ง่ายเพียงใด Microsoft จึงสามารถแก้ไขปัญหานี้ได้อย่างรวดเร็ว และได้เผยแพร่การอัปเดตในวันรุ่งขึ้น

แต่มันก็ค่อนข้างน่าสนใจที่จะเห็นว่ายักษ์ใหญ่ด้านเทคโนโลยีจาก Redmond ไม่เคยมองเห็นช่องโหว่นี้ตั้งแต่แรกเลย อย่างไรก็ตาม Microsoft มีประวัติของการละเลยช่องโหว่อยู่บ้าง

เมื่อช่วงต้นฤดูร้อนนี้ บริษัทถูกวิพากษ์วิจารณ์อย่างหนักจาก Tenableซึ่งเป็นบริษัทรักษาความปลอดภัยทางไซเบอร์ที่มีชื่อเสียงอีกแห่งหนึ่ง ที่ไม่สามารถแก้ไขช่องโหว่ที่เป็นอันตรายอื่นๆ ซึ่งจะทำให้หน่วยงานที่เป็นอันตรายสามารถเข้าถึงข้อมูลธนาคารของผู้ใช้ Microsoft ได้

เป็นที่ชัดเจนว่า Microsoft จำเป็นต้องขยายแผนกความปลอดภัยทางไซเบอร์ของตน คุณคิดอย่างไรเกี่ยวกับเรื่องนี้?

![วิธีแก้ไขข้อผิดพลาดการอัปเดต Windows Defender 0x800704e8 [QUICK GUIDE]](/f/c0f99676a47268e5ac8581e3e9a65b0c.jpg?width=300&height=460)