Microsoft เพิ่งออกคำแนะนำด้านความปลอดภัย (ADV180028) คำเตือนสำหรับผู้ใช้โซลิดสเตตไดรฟ์ที่เข้ารหัสด้วยตนเอง (SSD) โดยใช้ Bitlocker ระบบเข้ารหัส

คำแนะนำด้านความปลอดภัยนี้เกิดขึ้นหลังจากนักวิจัยด้านความปลอดภัยสองคนจากเนเธอร์แลนด์ Carlo Meijer และ Bernard van Gastel ได้ออกร่างเอกสารสรุปช่องโหว่ที่พวกเขาค้นพบ นี่คือนามธรรม สรุปปัญหา:

เราได้วิเคราะห์การเข้ารหัสฮาร์ดแวร์แบบเต็มดิสก์ของ SSD หลายตัวโดยวิศวกรรมย้อนกลับเฟิร์มแวร์ ตามทฤษฎีแล้ว การค้ำประกันความปลอดภัยที่นำเสนอโดยการเข้ารหัสฮาร์ดแวร์มีความคล้ายคลึงหรือดีกว่าการใช้งานซอฟต์แวร์ ในความเป็นจริง เราพบว่าการใช้งานฮาร์ดแวร์จำนวนมากมีจุดอ่อนด้านความปลอดภัยที่สำคัญ สำหรับหลายรุ่นทำให้สามารถกู้คืนข้อมูลได้อย่างสมบูรณ์โดยไม่ต้องรู้ความลับใดๆ

หากคุณเคยเห็นบทความนี้ คุณสามารถอ่านเกี่ยวกับช่องโหว่ต่างๆ ได้ ฉันจะมุ่งเน้นไปที่สองสิ่งหลัก

ความปลอดภัยการเข้ารหัสฮาร์ดแวร์ SSD

Microsoft รู้ว่ามีปัญหากับ SSD ดังนั้นในกรณีของ SSD ที่เข้ารหัสตัวเอง Bitlocker จะอนุญาตให้ การเข้ารหัส ใช้โดย SSD เพื่อเข้ายึดครอง น่าเสียดาย สำหรับ Microsoft สิ่งนี้ไม่สามารถแก้ปัญหาได้ เพิ่มเติมจาก Meijer และ van Gastel:

BitLocker ซอฟต์แวร์เข้ารหัสที่สร้างขึ้นใน Microsoft Windows จะใช้การเข้ารหัสฮาร์ดแวร์แบบเต็มดิสก์โดยเฉพาะหาก SSD โฆษณารองรับ ดังนั้น สำหรับไดรฟ์เหล่านี้ ข้อมูลที่ได้รับการป้องกันโดย BitLocker ก็ถูกบุกรุกเช่นกัน

ช่องโหว่หมายความว่าผู้โจมตีที่สามารถอ่านคู่มือผู้ใช้ SED สามารถเข้าถึง รหัสผ่านหลัก. โดยการเข้าถึงรหัสผ่านหลัก ผู้โจมตีสามารถข้ามรหัสผ่านที่ผู้ใช้สร้างขึ้นและเข้าถึงข้อมูลได้

- ที่เกี่ยวข้อง: 4 ซอฟต์แวร์แชร์ไฟล์ที่เข้ารหัสที่ดีที่สุดสำหรับ Windows 10

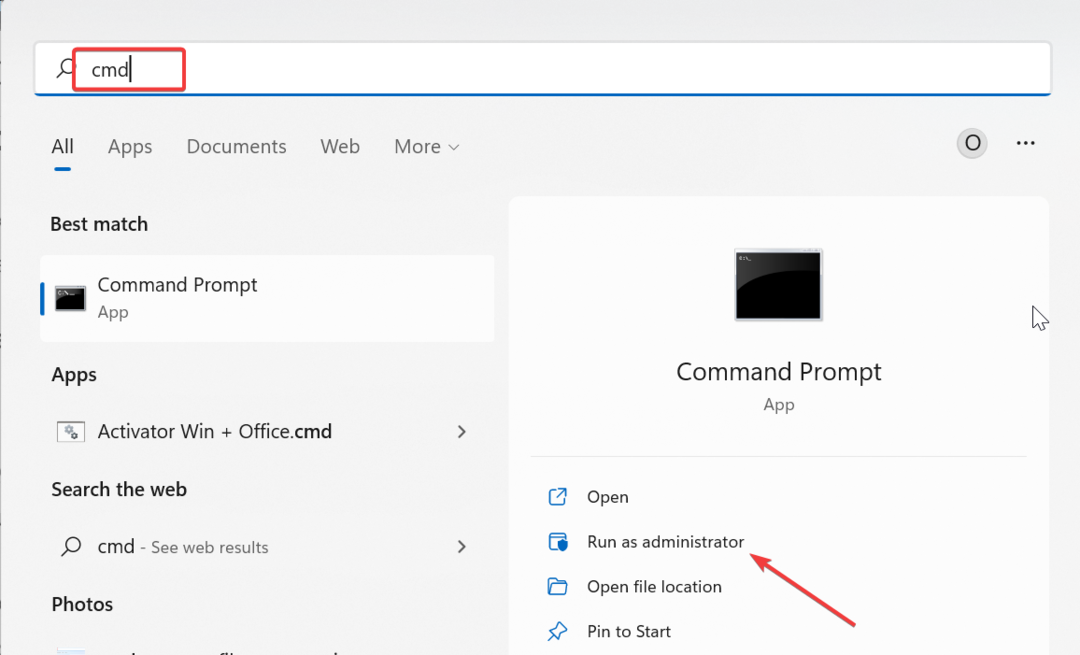

แก้ไขช่องโหว่ของรหัสผ่านหลัก

ในความเป็นจริง ช่องโหว่นี้ดูเหมือนจะแก้ไขได้ง่ายทีเดียว ประการแรก ผู้ใช้สามารถตั้งรหัสผ่านหลักของตนเอง แทนที่รหัสผ่านที่สร้างโดยผู้ขาย SED รหัสผ่านที่ผู้ใช้สร้างขึ้นนี้จะไม่สามารถเข้าถึงได้โดยผู้โจมตี

ตัวเลือกอื่น ๆ ดูเหมือนจะตั้งค่าความสามารถในการรหัสผ่านหลักเป็น 'สูงสุด' ดังนั้นจึงปิดการใช้งานรหัสผ่านหลักทั้งหมด

แน่นอน คำแนะนำด้านความปลอดภัยมาจากสมมติฐานที่ว่าผู้ใช้ทั่วไปเชื่อว่า SED จะปลอดภัยจากผู้โจมตี เหตุใดจึงไม่มีใครทำสิ่งใดสิ่งหนึ่งเหล่านี้

รหัสผ่านผู้ใช้และคีย์การเข้ารหัสดิสก์

ช่องโหว่อีกประการหนึ่งคือไม่มีการผูกมัดระหว่างรหัสผ่านของผู้ใช้และคีย์การเข้ารหัสดิสก์ (DEK) ที่ใช้ในการเข้ารหัสรหัสผ่าน

กล่าวอีกนัยหนึ่ง ใครบางคนสามารถมองเข้าไปในชิป SED เพื่อค้นหาค่าของ DEK แล้วใช้ค่าเหล่านั้นเพื่อขโมยข้อมูลในเครื่อง ในกรณีนี้ ผู้โจมตีจะไม่ต้องการรหัสผ่านผู้ใช้เพื่อเข้าถึงข้อมูล

มีช่องโหว่อื่น ๆ แต่ตามคำแนะนำของคนอื่น ๆ ฉันจะให้ลิงก์ไปยัง กระดาษร่างและคุณสามารถอ่านเกี่ยวกับพวกเขาทั้งหมดได้ที่นั่น

- ที่เกี่ยวข้อง: 6 ฮาร์ดไดรฟ์ SSD ที่ใหญ่ที่สุดที่จะซื้อในปี 2018

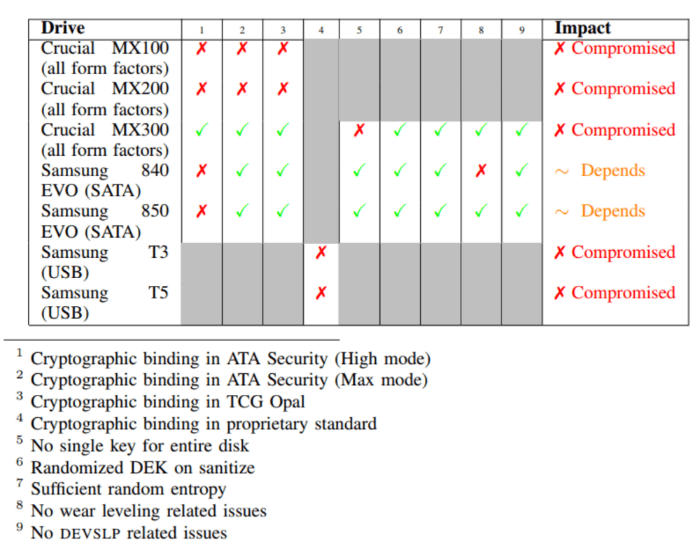

SSD บางตัวอาจไม่ได้รับผลกระทบ

อย่างไรก็ตาม ผมอยากจะชี้ให้เห็นสองสิ่ง ประการแรก Meijer และ van Gastel ทดสอบ SSD เพียงเล็กน้อยเท่านั้น ทำวิจัย SSD ของคุณและดูว่าอาจมีปัญหาหรือไม่ นี่คือ SSD ที่นักวิจัยสองคนทำการทดสอบ:

ผู้โจมตีต้องการการเข้าถึงในพื้นที่

โปรดทราบด้วยว่าสิ่งนี้จำเป็นต้องเข้าถึง SSD ในพื้นที่เนื่องจากผู้โจมตีจำเป็นต้องเข้าถึงและจัดการเฟิร์มแวร์ ซึ่งหมายความว่า SSD ของคุณและข้อมูลที่เก็บไว้นั้นปลอดภัยในทางทฤษฎี

ฉันไม่ได้หมายความว่าสถานการณ์นี้ควรได้รับการปฏิบัติอย่างสุภาพ ฉันจะฝากคำพูดสุดท้ายกับ Meijer และ van Gastel

[รายงาน] นี้ท้าทายมุมมองที่ว่าการเข้ารหัสฮาร์ดแวร์ดีกว่าการเข้ารหัสซอฟต์แวร์ เราสรุปได้ว่าไม่ควรพึ่งพาการเข้ารหัสฮาร์ดแวร์เพียงอย่างเดียวที่ SSD นำเสนอ

คำพูดที่ฉลาดจริงๆ

คุณค้นพบ SSD ที่ไม่อยู่ในรายการซึ่งมีปัญหาด้านความปลอดภัยเหมือนกันหรือไม่ แจ้งให้เราทราบในความคิดเห็นด้านล่าง

โพสต์ที่เกี่ยวข้องเพื่อตรวจสอบ:

- 5 แอนตี้ไวรัสที่มีอัตราการตรวจจับสูงสุดเพื่อจับมัลแวร์ที่แอบแฝง

- การเข้ารหัสจากต้นทางถึงปลายทางพร้อมให้ใช้งานสำหรับผู้ใช้ Outlook.com แล้ว

- 5+ ซอฟต์แวร์รักษาความปลอดภัยที่ดีที่สุดสำหรับการซื้อขาย crypto เพื่อรักษาความปลอดภัยกระเป๋าเงินของคุณ