- การโจมตีของเบราว์เซอร์มีหลายประเภทที่คุณสามารถพบได้ขึ้นอยู่กับองค์ประกอบของเบราว์เซอร์ที่ขาดหายไป

- ด้วยอาชญากรรมทางอินเทอร์เน็ตที่เพิ่มขึ้นอย่างน่าตกใจ การรักษาความปลอดภัยของเว็บไซต์จึงเป็นสิ่งสำคัญในการป้องกันช่องโหว่ที่อาจเป็นอันตรายต่อข้อมูลของคุณ

- การอัปเดตแอปพลิเคชันและซอฟต์แวร์ของคุณจะช่วยแก้ไขช่องโหว่และป้องกันการโจมตีทางไซเบอร์

- ระบบป้องกันการโจรกรรม

- การป้องกันเว็บแคม

- การตั้งค่าที่ใช้งานง่ายและ UI

- รองรับหลายแพลตฟอร์ม

- การเข้ารหัสระดับธนาคาร

- ความต้องการของระบบต่ำ

- การป้องกันมัลแวร์ขั้นสูง

โปรแกรมแอนตี้ไวรัสต้องรวดเร็ว มีประสิทธิภาพ และคุ้มค่า และโปรแกรมนี้มีครบทุกอย่าง

ปัจจุบันมีประเภทการโจมตีด้วยเบราว์เซอร์นับไม่ถ้วน และไม่ใช่เรื่องแปลกที่ใครจะพบเจอ การทำความเข้าใจว่าอะไรเป็นสาเหตุของการโจมตีเหล่านี้อาจคุ้มค่าเมื่อพิจารณาจากอัตราการเกิดอาชญากรรมทางอินเทอร์เน็ตที่สูง

โดยปกติ การโจมตีของเบราว์เซอร์ส่วนใหญ่จะมุ่งไปที่การใช้ประโยชน์จากช่องโหว่ในเบราว์เซอร์เพื่อรับข้อมูล ข้อมูลนี้สามารถถูกเปลี่ยนเส้นทางหรือติดมัลแวร์ที่เป็นอันตรายเพื่อทำให้ข้อมูลรั่วไหลหรือสูญหายได้

อย่างไรก็ตาม มีหลายวิธีในการป้องกันการโจมตีเบราว์เซอร์เหล่านี้ วันนี้เราจะผ่าน มาตรการป้องกันและวิธีการตรวจสอบ อย่างไรก็ตาม ก่อนที่จะเจาะลึกเรื่องนี้ เรามาตรวจสอบประเภทผู้โจมตีเว็บเบราว์เซอร์ที่ได้รับความนิยมซึ่งเป็นเรื่องปกติกันเสียก่อน

การโจมตีเบราว์เซอร์คืออะไร?

ในการโจมตีเบราว์เซอร์ ผู้โจมตีค้นหาและใช้ประโยชน์จากจุดอ่อนด้านความปลอดภัยในเบราว์เซอร์หรือซอฟต์แวร์ มันสามารถนำไปสู่การสูญเสียข้อมูลที่มีค่าและเงิน

การโจมตีเหล่านี้สามารถทำให้พีซีของคุณและข้อมูลที่จัดเก็บเสี่ยงต่อการแก้ไข ลบ และแม้แต่การคัดลอกโดยบุคคลที่สาม ในทางกลับกัน อาจก่อให้เกิดความหายนะในชีวิตส่วนตัวของคุณ เนื่องจากข้อมูลที่ละเอียดอ่อน เช่น รายละเอียดบัตรเครดิต อาจถูกบันทึกไว้ในเบราว์เซอร์ที่ถูกโจมตี

การป้องกันไม่ให้สิ่งนี้เกิดขึ้นจะช่วยให้มั่นใจได้ว่าคุณสามารถใช้อุปกรณ์ของคุณบนเบราว์เซอร์ใดก็ได้โดยไม่ต้องกังวลว่าข้อมูลของคุณจะถูกขโมยหรือคัดลอก

เคล็ดลับด่วน:

ESET Internet Security เป็นการรักษาความปลอดภัยคอมพิวเตอร์แบบบูรณาการอย่างแท้จริง เพื่อให้คอมพิวเตอร์ของคุณปลอดภัย โปรแกรมสแกน ESET LiveGrid เวอร์ชันล่าสุดจะรวมเข้ากับไฟร์วอลล์และโมดูลป้องกันสแปมแบบกำหนดเอง

ด้วยเหตุนี้ สถานะออนไลน์ของคุณจึงได้รับการปกป้องโดยระบบอัจฉริยะที่คอยจับตาดูการโจมตีและซอฟต์แวร์ที่เป็นอันตรายอยู่ตลอดเวลา

⇒รับ ESET Internet Security

ก่อนที่เราจะไปถึงส่วนนั้นของการเดินทาง เรามาดูว่าการโจมตีของเบราว์เซอร์มีลักษณะอย่างไรในชีวิตประจำวัน

การโจมตีเว็บประเภทต่าง ๆ มีอะไรบ้าง

1. การโจมตีด้วยกำลังเดรัจฉานคืออะไร?

เป็นวิธีการแฮ็กที่ตรงไปตรงมามากและเป็นวิธีที่ง่ายที่สุดวิธีหนึ่ง แนวคิดทั้งหมดของการโจมตีด้วยกำลังเดรัจฉานคือการลองผิดลองถูก

ผู้โจมตีสร้างรหัสผ่านและข้อมูลรับรองการเข้าสู่ระบบโดยคาดเดา อย่างไรก็ตาม การถอดรหัสรหัสผ่านและรหัสเข้ารหัสด้วยกำลังดุร้ายอาจใช้เวลานาน

มันเกิดขึ้นเพราะผู้โจมตีจำเป็นต้องลองใช้ความน่าจะเป็นนับไม่ถ้วนก่อนที่จะเข้าถึงได้ บางครั้ง การใช้กำลังเดรัจฉานอาจใช้ความพยายามอย่างไร้ประโยชน์ ทั้งนี้ขึ้นอยู่กับว่ารหัสผ่านมีตรรกะอย่างไร

2. การโจมตีแบบแอคทีฟคืออะไร?

การโจมตีแบบแอคทีฟเกิดขึ้นเมื่อผู้บุกรุกเปลี่ยนข้อมูลที่ส่งไปยังเป้าหมาย การโจมตีครั้งนี้ใช้การประนีประนอมเพื่อหลอกล่อเป้าหมายให้เชื่อว่าเขาได้รับข้อมูล

อย่างไรก็ตาม ผู้โจมตีรบกวนระบบหรือเครือข่ายโดยการส่งข้อมูลใหม่หรือแก้ไขข้อมูลเป้าหมาย

การโจมตีแบบแอ็คทีฟบางครั้งอาจใช้การโจมตีที่เรียกว่าการโจมตีแบบพาสซีฟ การโจมตีนี้มีความสำคัญเหนือการโจมตีที่ใช้งานอยู่ มันเกี่ยวข้องกับการรวบรวมข้อมูลเกี่ยวกับการแฮ็คที่เรียกว่าการสอดแนม

นอกจากนี้ แฮกเกอร์ยังแก้ไขที่อยู่ส่วนหัวของแพ็กเก็ตเพื่อเปลี่ยนเส้นทางข้อความไปยังลิงก์ที่ต้องการ ซึ่งช่วยให้พวกเขาเข้าถึงข้อมูลที่ส่งถึงบุคคลอื่น เช่น รายละเอียดบัญชีและข้อมูลประจำตัว

3. การโจมตีหลอกลวงคืออะไร?

การโจมตีด้วยการปลอมแปลงเกิดขึ้นเมื่อผู้บุกรุกแสร้งทำเป็นเป็นบุคคลอื่นเพื่อเข้าถึงข้อมูลของบุคคลอื่น การโจมตีนี้จะขโมยข้อมูลลับ ข้อมูล ไฟล์ เงิน ฯลฯ

อย่างไรก็ตาม ผู้ที่ตกเป็นเหยื่อจะต้องตกเป็นเหยื่อของข้อมูลปลอมสำหรับการปลอมแปลงการโจมตี กล่าวโดยย่อ การปลอมแปลงคือเมื่อผู้โจมตีทางอินเทอร์เน็ตแอบอ้างเป็นบุคคลอื่นโดยส่งข้อมูลจำลองเพื่อการเข้าถึงที่ผิดกฎหมาย

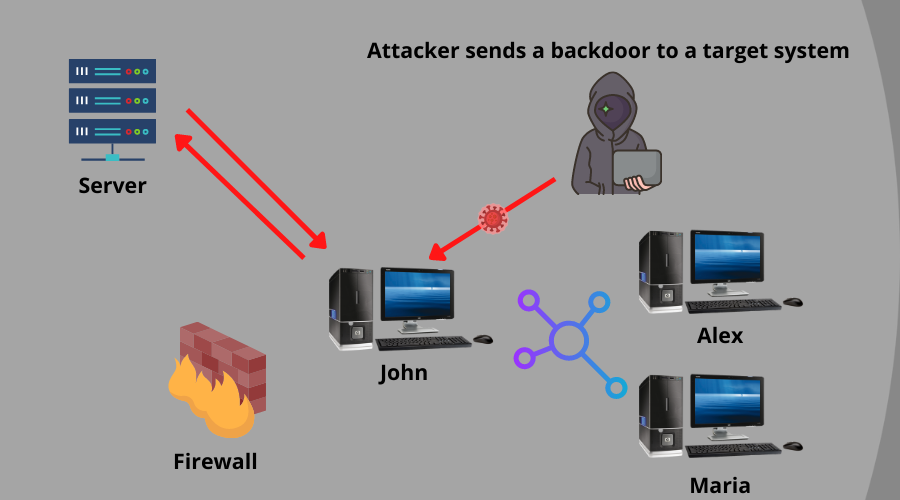

4. การโจมตีลับๆ คืออะไร?

การโจมตีแบบลับๆ คือเมื่อผู้โจมตีใช้ตัวแทนภายนอก เช่น ไวรัสหรือมัลแวร์เพื่อเจาะรากของระบบ จากนั้นจะกำหนดเป้าหมายส่วนหลักของระบบหรือแอปพลิเคชันของคุณ เช่น เซิร์ฟเวอร์ เหตุใดพวกเขาจึงทำเช่นนี้เพื่อให้สามารถข้ามมาตรการรักษาความปลอดภัยทั้งหมดได้

อย่างไรก็ตาม แนวคิดนี้กำลังโจมตีแบ็คดอร์หรือแบ็คเอนด์ จะทำให้คุณสามารถเข้าถึงประตูอื่นๆ ก่อนหน้านั้นได้ หลังจากการโจมตีลับๆ สำเร็จ ผู้บุกรุกจะสามารถควบคุมทั้งระบบได้

มัลแวร์ เช่น สปายแวร์ แรนซัมแวร์ และการเข้ารหัสลับเป็นเครื่องมือสำหรับการโจมตีประเภทนี้ เมื่อมัลแวร์อยู่ในระบบหรือแอปพลิเคชัน ผู้โจมตีจะทำลายโปรโตคอลความปลอดภัยได้

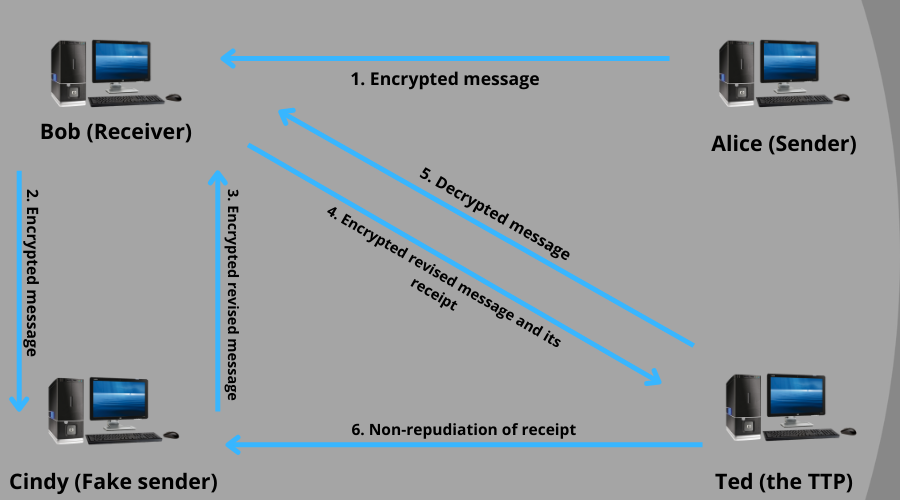

5. การโจมตีแบบปฏิเสธคืออะไร?

การโจมตีประเภทนี้เกิดขึ้นเมื่อผู้ใช้ปฏิเสธการทำธุรกรรม ผู้ใช้สามารถปฏิเสธได้ว่าเขาไม่รู้ถึงการกระทำหรือธุรกรรมใดๆ ดังนั้นจึงจำเป็นต้องมีระบบป้องกันที่ติดตามและบันทึกกิจกรรมของผู้ใช้ทั้งหมด

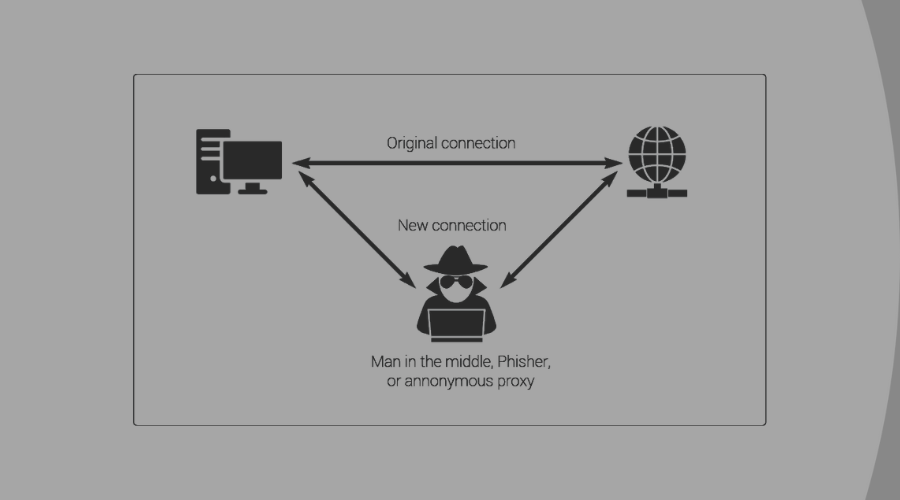

6. การโจมตีแบบคนกลางคืออะไร?

ตัวอย่างของ Man-In-The-Middle Attack คือการใช้ Wi-Fi สาธารณะ สมมติว่าคุณเชื่อมต่อกับ Wi-Fi และแฮ็กเกอร์แฮ็ก Wi-Fi เขาสามารถส่งมัลแวร์ไปยังเป้าหมายที่เชื่อมต่อได้

ตามชื่อที่บ่งบอก การโจมตีประเภทนี้ไม่ได้เกิดขึ้นโดยตรง แต่มันมาระหว่างไคลเอนต์และเซิร์ฟเวอร์เหมือนคนกลาง เป็นเรื่องปกติสำหรับไซต์ที่ไม่มีการเข้ารหัสข้อมูลเพื่อเดินทางจากไคลเอนต์ไปยังเซิร์ฟเวอร์

นอกจากนี้ยังให้สิทธิ์การเข้าถึงแก่ผู้โจมตีเพื่ออ่านข้อมูลรับรองการเข้าสู่ระบบ เอกสาร และรายละเอียดธนาคาร ใบรับรอง Secure Sockets Layer (SSL) บล็อกการโจมตีประเภทนี้

7. การเขียนสคริปต์ข้ามไซต์ (XSS) คืออะไร?

การโจมตีนี้มุ่งเป้าไปที่ผู้ใช้ที่เข้าชมเว็บไซต์ที่ติดมัลแวร์อยู่แล้ว ผู้โจมตีจะแพร่ระบาดเว็บไซต์ด้วยรหัสที่เป็นอันตราย จากนั้นจึงคืบคลานเข้าสู่ระบบผู้เยี่ยมชมของเว็บไซต์ รหัสนี้อนุญาตให้ผู้โจมตีเข้าถึงไซต์และเปลี่ยนเนื้อหาเว็บไซต์ด้วยเจตนาทางอาญา

8. การโจมตีของปลั๊กอินเบราว์เซอร์ที่เป็นอันตรายคืออะไร?

ปลั๊กอินคือแอปพลิเคชันขนาดเล็กที่คุณดาวน์โหลดบนเบราว์เซอร์เพื่อเพิ่มคุณสมบัติเพิ่มเติม หากปลั๊กอินที่เป็นอันตรายเข้าไปในเบราว์เซอร์ของคุณ ปลั๊กอินนั้นสามารถผ่านประวัติและรหัสผ่านของคุณได้

9. การโจมตีการตรวจสอบสิทธิ์ใช้งานไม่ได้คืออะไร

การโจมตีประเภทนี้จะจี้เซสชันการเข้าสู่ระบบของผู้ใช้หลังจากเซสชันการตรวจสอบสิทธิ์ใช้งานไม่ได้

10. การโจมตีด้วยการฉีด SQL คืออะไร?

แฮ็กเกอร์แทรกโค้ดที่เป็นอันตรายลงในเซิร์ฟเวอร์และรอให้เหยื่อรันโค้ดบนเบราว์เซอร์ของตน เป็นวิธีที่ง่ายสำหรับแฮกเกอร์ในการขโมยข้อมูลที่มีค่าจากระบบของคุณ

11. การโจมตี DNS Poisoning คืออะไร?

เมื่อมีการฉีดการโจมตี DNS Poisoning ในเบราว์เซอร์ของคุณ จะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ที่ถูกบุกรุก

12. การโจมตีแบบ Social Engineering คืออะไร?

การโจมตีประเภทนี้ใช้วิธีการหลอกลวงเพื่อหลอกให้ผู้ใช้กระทำการที่อาจเป็นอันตรายต่อพวกเขา ตัวอย่างคือสแปมและฟิชชิ่ง วิธีนี้มักจะเน้นที่การนำเสนอมากเกินไปจนเป็นโอกาสที่แท้จริงเป็นเหยื่อล่อ

13. การโจมตีของบอทเน็ตคืออะไร?

การโจมตีประเภทนี้ใช้อุปกรณ์ที่คุณจับคู่กับคอมพิวเตอร์เพื่อเข้าสู่เบราว์เซอร์ของคุณ นอกจากนี้ยังช่วยให้พวกเขาเข้าถึงทั้งระบบของคุณ

14. การโจมตีข้ามเส้นทางคืออะไร?

แฮกเกอร์แทรกรูปแบบที่รบกวนเข้าไปในเว็บเซิร์ฟเวอร์ ทำให้พวกเขาสามารถเข้าถึงข้อมูลรับรองและฐานข้อมูลของผู้ใช้ มีจุดมุ่งหมายเพื่อเข้าถึงไฟล์และไดเร็กทอรีที่เก็บไว้นอกโฟลเดอร์รูทของเว็บ

15. การโจมตีการรวมไฟล์ในเครื่องคืออะไร?

เคล็ดลับจากผู้เชี่ยวชาญ: ปัญหาพีซีบางอย่างแก้ไขได้ยาก โดยเฉพาะอย่างยิ่งเมื่อพูดถึงที่เก็บที่เสียหายหรือไฟล์ Windows ที่หายไป หากคุณกำลังมีปัญหาในการแก้ไขข้อผิดพลาด ระบบของคุณอาจเสียหายบางส่วน เราแนะนำให้ติดตั้ง Restoro ซึ่งเป็นเครื่องมือที่จะสแกนเครื่องของคุณและระบุว่ามีข้อผิดพลาดอะไร

คลิกที่นี่ เพื่อดาวน์โหลดและเริ่มการซ่อมแซม

การโจมตีประเภทนี้บังคับให้เบราว์เซอร์เรียกใช้ไฟล์ที่แทรกไว้ซึ่งผูกไว้ในไฟล์ในเครื่อง

ในกรณีที่การจู่โจมมีผล จะเป็นการเปิดเผยข้อมูลที่ละเอียดอ่อน และในกรณีที่ร้ายแรง สามารถแจ้ง XSS และการใช้โค้ดจากระยะไกลได้

16. การโจมตีด้วยการฉีดคำสั่ง OS คืออะไร?

ประเภทการโจมตีของเบราว์เซอร์นี้เกี่ยวข้องกับการฉีดคำสั่งระบบปฏิบัติการลงในเซิร์ฟเวอร์ เซิร์ฟเวอร์เรียกใช้เบราว์เซอร์ของผู้ใช้ ดังนั้นจึงมีช่องโหว่ และผู้โจมตีสามารถจี้ระบบได้

17. การโจมตีแบบ Lightweight Directory Access Protocol (LDAP) คืออะไร?

ซอฟต์แวร์ประเภทนี้อนุญาตให้ทุกคนเข้าถึงข้อมูลในระบบได้ อย่างไรก็ตาม หากแฮ็กเกอร์ใช้ซอฟต์แวร์ดังกล่าว เขาจะสามารถเข้าถึงข้อมูลได้

18. การโจมตี Insecure Direct Object Reference (IDOR) ที่ไม่ปลอดภัยคืออะไร?

เป็นช่องโหว่ในการควบคุมการเข้าถึงประเภทการโจมตีของเบราว์เซอร์ที่เกิดขึ้นเมื่อแอปพลิเคชันใช้อินพุตที่ผู้ใช้จัดหาให้เพื่อเข้าถึงวัตถุโดยตรงผ่านเบราว์เซอร์ สิ่งนี้เกี่ยวข้องกับผู้โจมตีที่จัดการ URL เพื่อเข้าถึงข้อมูลบนเซิร์ฟเวอร์

19. การกำหนดค่าความปลอดภัยผิดพลาดคืออะไร?

จะมีช่องโหว่เมื่อนักพัฒนาทำผิดพลาดหรือละเว้นการเปลี่ยนแปลงที่จำเป็นบางอย่าง การกำหนดค่าความปลอดภัยผิดพลาดนี้ทำให้เบราว์เซอร์มีช่องโหว่ ดังนั้นจึงสามารถเปิดเบราว์เซอร์ไว้สำหรับการโจมตีประเภทต่างๆ

20. การโจมตีการควบคุมการเข้าถึงระดับฟังก์ชันที่ขาดหายไปคืออะไร?

ผู้โจมตีใช้ประโยชน์จากจุดอ่อนซึ่งเป็นหน้าที่ที่ขาดหายไป การควบคุมการเข้าถึงระดับฟังก์ชันที่ขาดหายไปประเภทนี้ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลที่เป็นความลับได้ นอกจากนี้ยังช่วยให้พวกเขาใช้ประโยชน์จากงานที่ผู้ใช้ทั่วไปไม่สามารถเข้าถึงได้

คุณสามารถใช้มาตรการใดบ้างเพื่อช่วยป้องกันการโจมตีทางเว็บ

➡ ใช้รหัสผ่านที่รัดกุมเสมอ

มันจะเป็นการยากที่จะแทรกซึมข้อมูลของคุณหากคุณปกป้องมันด้วยรหัสผ่านที่รัดกุมซึ่งผู้บุกรุกไม่สามารถถอดรหัสได้ ควรใช้อักขระหลายตัว ตัวพิมพ์ใหญ่และตัวพิมพ์เล็ก และตัวเลข

โซลูชันที่มีประสิทธิภาพอีกวิธีหนึ่งคือการใช้การพิสูจน์ตัวตนแบบหลายปัจจัย MFA ช่วยให้คุณปกป้องบัญชีของคุณด้วยวิธีการรับรองความถูกต้องที่มากขึ้น ดังนั้น แฮ็กเกอร์อาจถอดรหัสรหัสผ่านของคุณ และบัญชีของคุณจะต้องการหลักฐานเพิ่มเติม

➡ ใช้คีย์เซสชันแบบสุ่ม

การรักษาความปลอดภัยประเภทนี้ช่วยให้คุณสร้างรหัสผ่านและ ID ใหม่ทุกครั้งที่พยายามทำเซสชัน คีย์เซสชันแบบสุ่มทำงานเหมือนกับซอฟต์แวร์โทเค็นที่สร้างรหัสผ่านใหม่สำหรับทุกธุรกรรมหรือการเข้าสู่ระบบ

จะป้องกันไม่ให้ผู้บุกรุกเข้าถึงเซสชันก่อนหน้าด้วยข้อมูลรับรองการเข้าสู่ระบบล่าสุด นอกจากนี้ มาตรการนี้ประกอบด้วยการโจมตีแบบเล่นซ้ำของเซสชัน

➡ ใช้โปรแกรมป้องกันการเอารัดเอาเปรียบ

โปรแกรมต่อต้านการเอารัดเอาเปรียบปกป้อง เว็บเบราว์เซอร์และซอฟต์แวร์ของคุณไม่ให้ทำงานผิดปกติหรือมีที่ว่างสำหรับภัยคุกคาม นอกจากนี้ยังเสริมความแข็งแกร่งให้กับระบบความปลอดภัยของเบราว์เซอร์ของคุณเพื่อต่อสู้กับการโจมตีของเบราว์เซอร์ที่พยายามจะเข้ามา

อย่างไรก็ตาม โปรแกรมป้องกันการเอารัดเอาเปรียบป้องกันการรบกวนจากภายนอกกับเบราว์เซอร์ของคุณ โปรแกรมเหล่านี้ใช้งานได้ดีควบคู่ไปกับแอนติไวรัสเพื่อความปลอดภัยที่มากขึ้น

➡ ระวังส่วนขยายของเบราว์เซอร์

มีเครื่องมือที่คุณสามารถดาวน์โหลดบนเบราว์เซอร์ของคุณสำหรับคุณสมบัติการทำงานเพิ่มเติม อย่างไรก็ตาม, ส่วนขยายเบราว์เซอร์บางส่วน อาจเป็นอันตรายและเป็นอันตรายต่อเบราว์เซอร์ของคุณ

ตรวจสอบส่วนขยายที่คุณต้องการติดตั้งบนเบราว์เซอร์ของคุณอย่างระมัดระวังเพื่อหลีกเลี่ยงผลกระทบที่เป็นอันตราย

➡ ใช้เว็บเบราว์เซอร์ 64 บิต

เบราว์เซอร์เช่น Google Chrome และ Microsoft Edge ทำงานบน 64 บิต พวกเขามีการป้องกันที่แข็งแกร่งและความยืดหยุ่นต่อการโจมตีเบราว์เซอร์ เว็บเบราว์เซอร์เวอร์ชัน 64 บิตมีระบบความปลอดภัยขั้นสูงที่ป้องกันการโจมตี

➡ ติดตั้งโปรแกรมป้องกันไวรัส

โปรแกรมป้องกันไวรัสสามารถช่วยตรวจจับกิจกรรมที่เป็นอันตรายและป้องกันผู้บุกรุกเข้าสู่ระบบของคุณ ซอฟต์แวร์นี้มีซอฟต์แวร์จากการเจาะอุปกรณ์ของคุณทั้งนี้ขึ้นอยู่กับความปลอดภัยของซอฟต์แวร์ป้องกันไวรัส

ซอฟต์แวร์ป้องกันไวรัสจะสแกนอุปกรณ์ของคุณเพื่อตรวจจับมัลแวร์และเลือกพวกมัน มีซอฟต์แวร์ป้องกันไวรัสมากมายอยู่ที่นั่น ไปที่หน้าของเราสำหรับ โปรแกรมป้องกันไวรัสที่ดีที่สุดสำหรับคุณ.

➡ให้ระบบของคุณอัปเดต

เบราว์เซอร์และซอฟต์แวร์มักมีช่องโหว่ไม่ทางใดก็ทางหนึ่ง นี่คือเหตุผลที่นักพัฒนาทำการอัปเดตเพื่อแก้ไขช่องโหว่ในเวอร์ชันก่อนหน้า

อย่างไรก็ตาม เมื่อซอฟต์แวร์ของคุณไม่ทันสมัย จะปล่อยให้มีที่ว่างสำหรับการโจมตีเพื่อเจาะระบบของคุณ แฮกเกอร์แอบผ่านช่องโหว่เหล่านี้เพื่อใช้ประโยชน์จากข้อมูลของคุณและเข้าถึงบัญชีของคุณ จ้าง การจัดการแพตช์ ซอฟต์แวร์เพื่อให้แอปพลิเคชันของคุณทันสมัยอยู่เสมอ

เกือบทุกคนในยุคปัจจุบันนี้เชื่อมต่อกับ Wi-Fi ทุกวัน น่าเสียดายที่มันอันตรายเพราะแฮกเกอร์สามารถเจาะเข้าไปในเครือข่ายได้ อย่างไรก็ตาม รหัสความปลอดภัยบน Wi-Fi ของคุณจะป้องกันไม่ให้บุคคลที่ไม่ได้รับอนุญาตเข้าร่วม

การโจมตีเว็บแอปพลิเคชันประเภทต่าง ๆ มีอะไรบ้าง

1. การโจมตีด้วยการฉีด

การโจมตีเว็บแอปพลิเคชันประเภทนี้ส่งผลต่อฐานข้อมูลของเซิร์ฟเวอร์ แฮ็กเกอร์จะแทรกโค้ดที่เป็นอันตรายลงในเซิร์ฟเวอร์ เข้าถึงอินพุตและข้อมูลรับรองของผู้ใช้ และอนุญาตให้แก้ไขได้

2. ฟัซซิ่ง

Fuzzing เป็นการโจมตีประเภทหนึ่งที่ใช้การทดสอบแบบ Fuzz เพื่อค้นหาช่องโหว่ของซอฟต์แวร์ เพื่อหาช่องโหว่เหล่านี้ แฮกเกอร์ป้อนข้อมูลที่เสียหายหลายอย่างลงในซอฟต์แวร์เพื่อหยุดทำงาน จากนั้นจึงใช้เครื่องดักฟังเพื่อตรวจหาช่องโหว่ ช่องโหว่เหล่านี้เป็นจุดเริ่มต้นสำหรับแฮกเกอร์เพื่อใช้ประโยชน์จากซอฟต์แวร์

3. การปฏิเสธการให้บริการแบบกระจาย (DDoS)

การโจมตีเว็บแอปพลิเคชันประเภทนี้ทำให้ไซต์ไม่สามารถเข้าถึงหรือออฟไลน์ได้ชั่วคราว เมื่อคุณป้อนคำขอจำนวนนับไม่ถ้วนไปยังเซิร์ฟเวอร์ในครั้งเดียว เซิร์ฟเวอร์จะขัดข้องหรือไม่สามารถใช้งานได้

อย่างไรก็ตาม การโจมตี DDoS ไม่ใส่มัลแวร์เข้าไปในระบบ แต่กลับสร้างความสับสนให้กับระบบรักษาความปลอดภัย ทำให้แฮ็กเกอร์มีเวลาใช้ประโยชน์จากซอฟต์แวร์

4. ใช้รหัสที่ไม่ได้รับการยืนยัน

โค้ดเกือบทุกชิ้นมีแบ็คดอร์ที่ทำให้มีช่องโหว่ หากระบบไม่ปลอดภัย แฮ็กเกอร์สามารถแทรกโค้ดที่เป็นอันตรายลงไปได้ Peradventure เช่น โค้ดที่ติดไวรัสรวมอยู่ในไซต์ของคุณ, มันจะทำหน้าที่เป็นรายการสำหรับการโจมตี

5. ฟิชชิ่ง

ฟิชชิ่งคือการโจมตีเว็บแอปพลิเคชัน ที่แฮ็กเกอร์แกล้งทำเป็นคนอื่น เป็นการให้เหยื่อแบ่งปันข้อมูลสำคัญและข้อมูล ผู้โจมตีใช้อีเมลปลอมเพื่อหลอกล่อเหยื่อให้ตกเป็นเหยื่อของการแบ่งปันข้อมูลที่มีค่า

มาตรการป้องกันการโจมตีเว็บแอปพลิเคชัน

- ใช้เวลาในการตรวจสอบอีเมลและข้อความเสมอก่อนที่จะตอบกลับหรือเปิดอ่าน

- ก่อนนำโค้ดไปใช้งานในแอปพลิเคชันของคุณ ตรวจสอบให้แน่ใจว่านักพัฒนาของคุณตรวจสอบ หากมีรหัสบุคคลที่สามในส่วนของรหัส ให้ลบออก

- ติดตั้งใบรับรอง Secure Sockets Layer (SSL) บนไซต์ของคุณ SSL จะเข้ารหัสการถ่ายโอนข้อมูลจากไคลเอนต์ไปยังเซิร์ฟเวอร์และในทางกลับกัน

- ใช้เครือข่ายการจัดส่งเนื้อหา (CDN) จะตรวจสอบและปรับสมดุลการรับส่งข้อมูลและโหลดที่ผ่านไซต์ต่างๆ

- ติดตั้ง Antivirus บนระบบของคุณเพื่อสแกน ตรวจจับ และลบข้อมูลที่เป็นอันตราย

แฮกเกอร์กำลังคิดไอเดียใหม่ๆ สำหรับการแทรกซึมแอปพลิเคชันและซอฟต์แวร์ทุกวัน ดังนั้น คุณต้องทำให้ระบบรักษาความปลอดภัยของคุณทันสมัยอยู่เสมอ

การโจมตีของเบราว์เซอร์ทั้งหมดมีสิ่งหนึ่งที่เหมือนกัน และความจริงที่ว่าพวกเขาพบจุดอ่อนในซอฟต์แวร์ จุดอ่อนเหล่านี้ทำให้พวกเขาเข้าถึงเพื่อใช้ประโยชน์จากระบบของคุณและขโมยข้อมูลที่มีค่า การปฏิบัติตามมาตรการที่กล่าวมาข้างต้นสามารถช่วยป้องกันการโจมตีเว็บได้

หากคุณต้องการทราบเกี่ยวกับ ซอฟต์แวร์ป้องกันไวรัสที่ดีที่สุดสำหรับอุปกรณ์ของคุณเรามีบทความเกี่ยวกับเรื่องนั้น นอกจากนี้ คุณสามารถตรวจสอบหน้าของเราสำหรับรายละเอียดเกี่ยวกับ เครื่องมือต่อต้านการเอารัดเอาเปรียบที่ดีที่สุดในการปกป้องเบราว์เซอร์ของคุณ จากการโจมตี

ในทำนองเดียวกัน คุณสามารถตรวจสอบเว็บไซต์ของเราสำหรับ ปัญหาที่เกี่ยวข้องกับการโจมตีเบราว์เซอร์เพิ่มเติม และแก้ไขได้ง่ายสำหรับพวกเขา

ยังคงมีปัญหา?แก้ไขด้วยเครื่องมือนี้:

ยังคงมีปัญหา?แก้ไขด้วยเครื่องมือนี้:

- ดาวน์โหลดเครื่องมือซ่อมแซมพีซีนี้ ได้รับการจัดอันดับยอดเยี่ยมใน TrustPilot.com (การดาวน์โหลดเริ่มต้นในหน้านี้)

- คลิก เริ่มสแกน เพื่อค้นหาปัญหาของ Windows ที่อาจทำให้เกิดปัญหากับพีซี

- คลิก ซ่อมทั้งหมด เพื่อแก้ไขปัญหาเกี่ยวกับเทคโนโลยีที่จดสิทธิบัตร (ส่วนลดพิเศษสำหรับผู้อ่านของเรา)

Restoro ถูกดาวน์โหลดโดย 0 ผู้อ่านในเดือนนี้

![5 เบราว์เซอร์ที่ดีที่สุดที่รองรับ Dolby Atmos [คุณภาพเสียง HQ]](/f/664de35c97a28fc278a7f03bf54b29e6.png?width=300&height=460)

![5 เบราว์เซอร์ที่ดีที่สุดที่รองรับ reCAPTCHA [จัดอันดับตามข้อกำหนด]](/f/7e0745522314615a8ef32e203bb3a14e.png?width=300&height=460)