คุณรู้หรือไม่ว่า SentinelLabs มี ค้นพบ มีข้อบกพร่องด้านความปลอดภัยจำนวนมากใน Defender ของ Microsoft Azure สำหรับ IoT เมื่อปีที่แล้ว?

แท้จริงแล้ว และยิ่งไปกว่านั้น ช่องโหว่บางส่วนเหล่านี้ได้รับการจัดอันดับเป็นวิกฤต ในแง่ของความรุนแรงและผลกระทบต่อการรักษาความปลอดภัย

ยักษ์ใหญ่ด้านเทคโนโลยีจาก Redmond ได้ออกแพตช์สำหรับบั๊กทั้งหมด แต่ Azure Defender สำหรับผู้ใช้ IoT ต้องดำเนินการทันที

ยังไม่พบหลักฐานการบุกรุกป่า

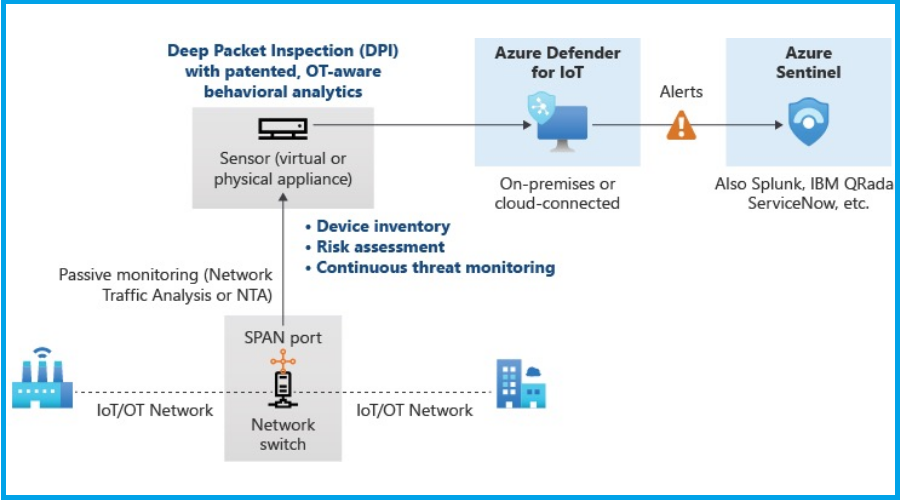

ข้อบกพร่องที่กล่าวถึงข้างต้นซึ่งค้นพบโดยนักวิจัยด้านความปลอดภัยที่ SentinelLabs สามารถช่วยให้ผู้โจมตีสามารถประนีประนอมอุปกรณ์จากระยะไกลที่ได้รับการปกป้องโดย Microsoft Azure Defender สำหรับ IoT

การใช้ประโยชน์จากช่องโหว่เหล่านี้ใช้ประโยชน์จากจุดอ่อนบางอย่างในกลไกการกู้คืนรหัสผ่านของ Azure

ผู้เชี่ยวชาญด้านความปลอดภัย SentinelLabs ยังอ้างว่าได้รายงานช่องโหว่ด้านความปลอดภัยไปยัง Microsoft ในเชิงรุกในเดือนมิถุนายน 2564

มีการติดตามช่องโหว่เป็น CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 และ CVE-2021-42311 และถูกทำเครื่องหมายว่าวิกฤติ โดยบางจุดมีคะแนน CVSS 10.0

ดังที่กล่าวไปแล้ว ทีมงานยังไม่ได้ค้นพบหลักฐานของการล่วงละเมิดในป่า หากคุณกำลังมองหาซับในสีเงินท่ามกลางความโกลาหลทั้งหมด

แม้ว่าข้อบกพร่องด้านความปลอดภัยใน Microsoft Azure Defender สำหรับ IoT จะมีอายุมากกว่าแปดเดือน แต่ก็ยังไม่มีการบันทึกการโจมตีที่อิงตามจุดบกพร่อง

สิ่งสำคัญที่ต้องจำไว้ก็คือความจริงที่ว่าช่องโหว่เหล่านี้ที่ SentinelLabs ค้นพบ ส่งผลกระทบต่อทั้งลูกค้าคลาวด์และในองค์กร

และถึงแม้จะไม่มีหลักฐานว่าช่องโหว่นี้เกิดขึ้นจริง แต่การโจมตีที่ประสบความสำเร็จอาจนำไปสู่การประนีประนอมเครือข่ายเต็มรูปแบบ

คุณถามทำไม? ส่วนใหญ่เป็นเพราะ Azure Defender สำหรับ IoT ได้รับการกำหนดค่าให้มี TAP (Terminal Access Point) บนการรับส่งข้อมูลเครือข่าย

ดำเนินไปโดยไม่ได้บอกว่าเมื่อผู้โจมตีมีการเข้าถึงที่ไม่จำกัดแล้ว พวกเขาสามารถดำเนินการโจมตีใดๆ หรือขโมยข้อมูลที่ละเอียดอ่อนได้

คุณคิดอย่างไรกับสถานการณ์ทั้งหมดนี้ แบ่งปันความคิดของคุณกับเราในส่วนความคิดเห็นด้านล่าง

![Cómo Ver Brasil vs Suiza en Vivo ฟรี [Catar 2022]](/f/7725d9957b385127c058f747e3717d22.png?width=300&height=460)

![ดาวน์โหลด Adobe Flash Player ฟรี บน Windows 10/11 [64/32 bit]](/f/9ae2b7e775d2d95fa59bf06ec67fbd36.png?width=300&height=460)