- คิดว่าคุณปลอดภัยและไม่มีภัยคุกคามทางไซเบอร์ที่ต้องพิจารณาอีกแล้วใช่หรือไม่

- ไม่มีอะไรเพิ่มเติมจากความจริง ที่จริงแล้ว ขณะที่คุณกำลังจะพบกับคราเคน

- บ็อตเน็ตที่เป็นอันตรายนี้สามารถข .ได้อย่างง่ายดายข้ามการสแกนของ Windows Defender

- มันสามารถ ดาวน์โหลดและรันเพย์โหลด รันคำสั่งเชลล์ ถ่ายภาพหน้าจอ

อย่างที่หลายๆ คนคงทราบกันดีอยู่แล้วว่าบริษัทเทคโนโลยีในเรดมอนด์เพิ่งทำการอัปเดตที่สำคัญในรายการอนุญาตการยกเว้นของ Window Defender

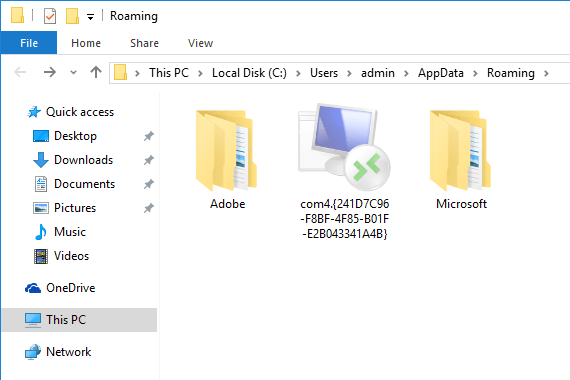

ขณะนี้ เนื่องจากการเปลี่ยนแปลงที่ดำเนินการโดย Microsoft จึงไม่สามารถดูโฟลเดอร์และไฟล์ที่ยกเว้นได้อีกต่อไปโดยไม่มีสิทธิ์ของผู้ดูแลระบบ

อย่างที่คุณสามารถจินตนาการได้ นี่เป็นการเปลี่ยนแปลงครั้งสำคัญ เนื่องจากอาชญากรไซเบอร์มักใช้ข้อมูลนี้เพื่อส่งเพย์โหลดที่เป็นอันตรายภายในไดเร็กทอรีที่ยกเว้นดังกล่าว เพื่อหลีกเลี่ยงการสแกนของ Defender

แต่ถึงกระนั้น ความปลอดภัยเป็นคำที่สัมพันธ์กัน และเมื่อใดก็ตามที่เราคิดว่าเราปลอดภัย ก็มักจะมีบุคคลที่สามที่ร้ายกาจพร้อมที่จะละเมิดความปลอดภัยของเรา

ระวัง Kraken botnet ใหม่

แม้ว่า Microsoft จะใช้มาตรการด้านความปลอดภัยทั้งหมดก็ตาม บ็อตเน็ตตัวใหม่ที่ชื่อว่า Kraken ซึ่งเพิ่งค้นพบโดย ZeroFoxจะยังคงติดพีซีของคุณ

Kraken เพิ่มตัวเองเป็นข้อยกเว้นแทนที่จะพยายามค้นหาสถานที่ที่ยกเว้นเพื่อส่งมอบข้อมูล ซึ่งเป็นวิธีที่ง่ายและมีประสิทธิภาพในการเลี่ยงการสแกนของ Windows Defender

ทีมงานได้พบกับบ็อตเน็ตอันตรายนี้เมื่อเดือนตุลาคม พ.ศ. 2564 เมื่อไม่มีใครทราบถึงการมีอยู่ของมันหรืออันตรายที่อาจเกิดขึ้นได้

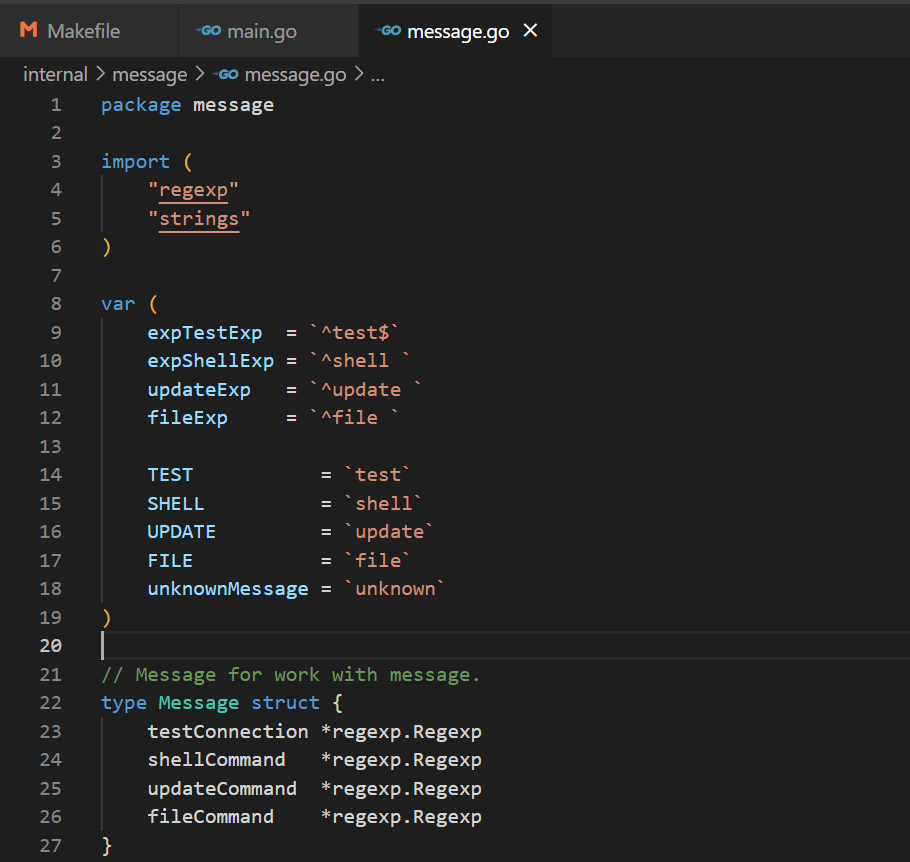

แม้ว่าจะยังอยู่ภายใต้การพัฒนาอย่างแข็งขัน แต่ Kraken ก็มีความสามารถในการดาวน์โหลดและดำเนินการเพย์โหลดรอง รันคำสั่งเชลล์ และถ่ายภาพหน้าจอของระบบของเหยื่อ

ปัจจุบันนี้ใช้ประโยชน์จาก SmokeLoade เพื่อแพร่กระจาย โดยได้รับบอทหลายร้อยตัวอย่างรวดเร็วทุกครั้งที่มีการปรับใช้คำสั่งและเซิร์ฟเวอร์ควบคุมใหม่

ทีมรักษาความปลอดภัยที่ค้นพบยังตั้งข้อสังเกตว่า Kraken ส่วนใหญ่เป็นมัลแวร์ขโมยซึ่งคล้ายกับที่ค้นพบเมื่อเร็ว ๆ นี้ เว็บไซต์ที่เหมือน Windows 11.

ความสามารถของ Kraken ในตอนนี้รวมถึงความสามารถในการขโมยข้อมูลที่เกี่ยวข้องกับกระเป๋าเงินดิจิตอลของผู้ใช้ ซึ่งชวนให้นึกถึงมัลแวร์ KMSPico Windows activator ปลอมล่าสุด

ชุดคุณสมบัติของบ็อตเน็ตนั้นเรียบง่ายสำหรับซอฟต์แวร์ดังกล่าว แม้ว่าจะไม่มีอยู่ในบิลด์ก่อนหน้านี้ แต่บอทสามารถรวบรวมข้อมูลเกี่ยวกับโฮสต์ที่ติดไวรัส และส่งกลับไปยังเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) ระหว่างการลงทะเบียน

ข้อมูลที่รวบรวมดูเหมือนจะแตกต่างกันไปในแต่ละบิลด์ แม้ว่า ZeroFox สังเกตว่ามีการรวบรวมสิ่งต่อไปนี้:

- ชื่อโฮสต์

- ชื่อผู้ใช้

- Build ID (TEST_BUILD_ + การประทับเวลาของการรันครั้งแรก)

- รายละเอียดซีพียู

- รายละเอียด GPU

- ระบบปฏิบัติการและเวอร์ชัน

หากคุณต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับบ็อตเน็ตที่เป็นอันตรายนี้ และวิธีป้องกันตนเองจากการโจมตีได้ดียิ่งขึ้น อย่าลืมอ่านการวินิจฉัย ZeroFox ฉบับเต็ม

นอกจากนี้อย่าลืมอยู่ด้านบนของ การโจมตีที่อาจมาจากทีม มันคุ้มค่าที่จะนำหน้าแฮ็กเกอร์หนึ่งก้าวเสมอ

คุณเคยพบว่าตัวเองตกเป็นเหยื่อของการโจมตีทางไซเบอร์เช่นนี้หรือไม่? แบ่งปันประสบการณ์ของคุณกับเราในส่วนความคิดเห็นด้านล่าง