- แม้ว่า Microsoft จะเทศนาถึงความปลอดภัยขั้นสูงที่เราจะได้รับผ่านชิป TPM การโจมตีก็ยังเป็นไปไม่ได้แม้แต่น้อย

- หากอุปกรณ์ที่ใช้ Windows 11 เครื่องใดเครื่องหนึ่งของเราตกไปอยู่ในมือของผู้อื่น ตัวอุปกรณ์เองและเครือข่ายที่เชื่อมต่ออยู่จะถูกบุกรุก

- ผู้เชี่ยวชาญพิสูจน์ว่าด้วยทักษะที่เหมาะสม แม้แต่ชิปรักษาความปลอดภัย TPM 2.0 ก็กลายเป็นเหยื่อล่อได้ง่ายสำหรับหน่วยงานที่เป็นอันตรายที่ต้องการดึงข้อมูลของเรา

- Microsoft อาจต้องการพิจารณาคุณลักษณะการรักษาความปลอดภัยเหล่านี้อย่างละเอียดถี่ถ้วน และอาจถึงกับทบทวนกลยุทธ์ของตนในขณะที่ยังพอมีเวลา

ไม่จำเป็นต้องพูดเลย นับตั้งแต่บริษัทเทคโนโลยี Redmond ได้ประกาศเปิดตัว Windows 11 เป็นระบบปฏิบัติการในอนาคต ได้มีการพูดคุยไม่รู้จบเกี่ยวกับระบบปฏิบัติการบางตัว ข้อกำหนดฮาร์ดแวร์ ที่อุปกรณ์จำเป็นต้องเติมเต็ม

หลายคนไม่เห็นด้วยกับข้อจำกัด TPM 2.0 ที่กำหนด และหัวข้อนี้ได้จุดประกายปฏิกิริยาทุกประเภทจากผู้ใช้ Windows

Microsoft ยึดมั่นและให้ความมั่นใจกับผู้คนว่าข้อกำหนด TPM นี้มีไว้เพื่อความปลอดภัยของตนเอง เนื่องจากมีระดับการป้องกันที่เพิ่มขึ้น

อย่างไรก็ตาม ผู้เชี่ยวชาญบางคนเมื่อเร็ว ๆ นี้พบว่าถึงแม้จะมีชิปความปลอดภัยเหล่านี้ เราก็ยังไม่อาจปลอดภัยจากสิ่งที่เป็นอันตรายโดยสิ้นเชิงได้ หากมีคนมาจัดการกับเรา

Windows 11 อุปกรณ์.เราไม่ปลอดภัยอย่างที่ Microsoft อยากให้คุณคิด

ยักษ์ใหญ่ด้านเทคโนโลยีแสดงเจตจำนงเหล็กเมื่อไม่แตกร้าวภายใต้แรงกดดันจากสาธารณะโดยเฉพาะอย่างยิ่งหลังจากการฟันเฟืองที่ TPM 2.0 ความต้องการที่นำมาจากชุมชน

พวกเขาโฆษณาคุณลักษณะฮาร์ดแวร์นี้ราวกับว่าเป็นของตนเองและ บอกว่าผู้ใช้จะต้องได้รับการปกป้องเพราะชิปตัวจิ๋วนี้

เทคโนโลยี Trusted Platform Module (TPM) ได้รับการออกแบบมาเพื่อจัดเตรียมฟังก์ชันเกี่ยวกับความปลอดภัยบนฮาร์ดแวร์ ชิป TPM คือโปรเซสเซอร์เข้ารหัสลับที่ปลอดภัยซึ่งออกแบบมาเพื่อดำเนินการเข้ารหัส ชิปนี้มีกลไกการรักษาความปลอดภัยทางกายภาพหลายอย่างเพื่อให้ทนต่อการงัดแงะ และซอฟต์แวร์ที่เป็นอันตรายไม่สามารถยุ่งเกี่ยวกับฟังก์ชันความปลอดภัยของ TPM ได้

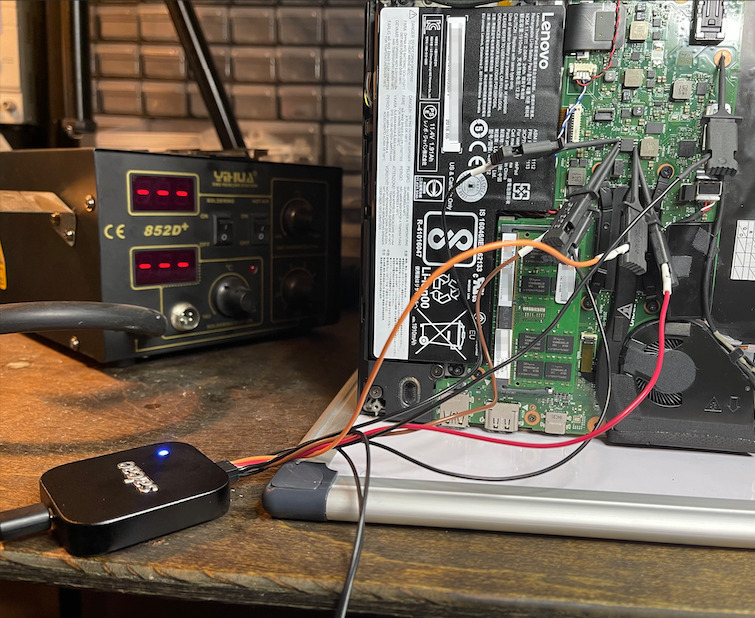

ผู้เชี่ยวชาญจาก Dolos Group พบว่าอันที่จริงแล้ว หากพวกเราคนใดคนหนึ่งทำแล็ปท็อปของเขาหายหรือถูกขโมยไป TPM จะทำอะไรได้เพียงเล็กน้อยเพื่อป้องกันไม่ให้แฮ็กเกอร์สร้างความเสียหาย

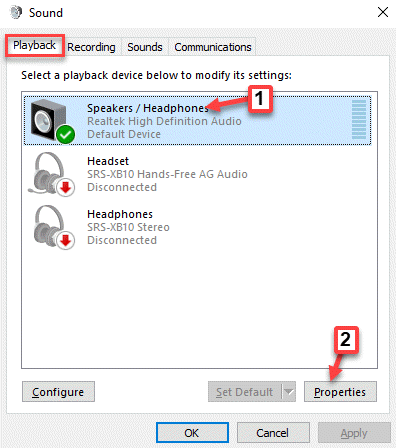

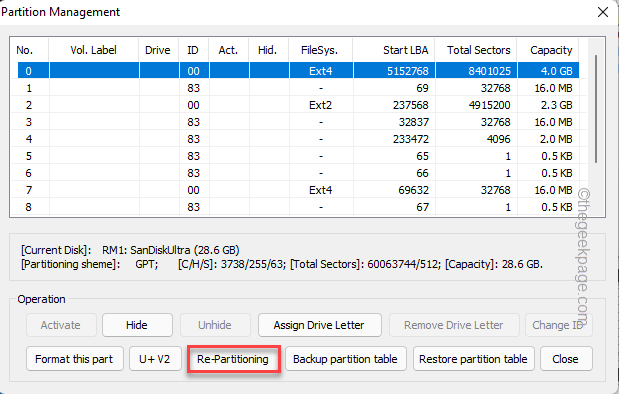

ในขณะที่เขียนนี้ BitLocker ไม่ได้ใช้คุณสมบัติการสื่อสารที่เข้ารหัสใดๆ ของ TPM 2.0 มาตรฐาน ซึ่งหมายความว่าข้อมูลใดๆ ที่ออกมาจาก TPM จะออกมาในรูปแบบข้อความธรรมดา รวมถึงคีย์ถอดรหัสสำหรับ วินโดว์. หากเราสามารถคว้าคีย์นั้นได้ เราก็ควรจะสามารถถอดรหัสไดรฟ์ เข้าถึงการกำหนดค่าไคลเอนต์ VPN และอาจเข้าถึงเครือข่ายภายในได้

โดยการใช้ช่องโหว่นี้ร่วมกับแผนการอันชาญฉลาดอื่นๆ นักวิจัยสามารถขโมยแล็ปท็อปขององค์กรไปได้ (ตามสถานการณ์) และเข้าถึงเครือข่ายองค์กรที่เกี่ยวข้องได้อย่างมีประสิทธิภาพ ทำให้ข้อมูลถูกเปิดเผยและเปราะบาง

ตามที่พวกเขาอธิบายเพิ่มเติม หลังจากเปิดเครื่องแลปท็อปดังกล่าว ผู้โจมตีที่ติดตั้งไว้ล่วงหน้าจะใช้คลิป SOIC-8 แทนโพรบแต่ละตัว เพื่อที่จะประนีประนอมชิปความปลอดภัย TPM

คลิปจะทำให้การเชื่อมต่อกับชิปเป็นเรื่องง่ายมาก และใช้เวลาเพียงไม่กี่นาทีจากการโจมตีในโลกแห่งความเป็นจริง

กระบวนการทั้งหมดได้รับการอธิบายอย่างละเอียดและเป็นการอ่านที่น่าสนใจหากคุณมีพื้นฐานทางเทคนิคมากมายและมีความรู้ประเภทนี้

นี่เป็นข่าวที่น่าอึดอัดใจเมื่อพิจารณาว่า Microsoft ได้ทำเรื่องใหญ่เกี่ยวกับการอัพเกรดเป็นอุปกรณ์ที่มีคุณสมบัติด้านความปลอดภัยดังกล่าวแล้ว

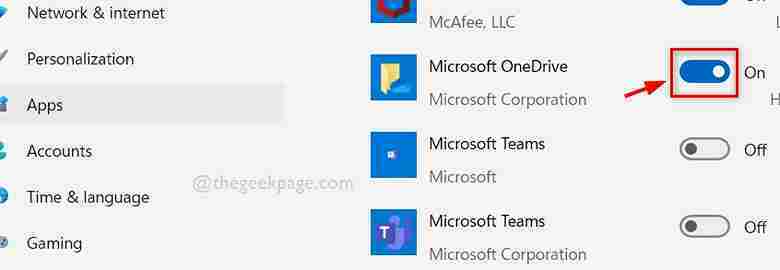

จากที่กล่าวมา บริษัทเทคโนโลยีใน Redmond สามารถทำงานได้ดีขึ้นในการนำเสนออนาคตที่ปลอดภัยยิ่งขึ้นสำหรับ BitLocker ซึ่งวิธีการแฮ็กดังกล่าวไม่สามารถทำได้อีกต่อไป

คุณอาจต้องการทราบด้วยว่าคุณสามารถติดตั้งระบบปฏิบัติการที่จะเกิดขึ้นของ Microsoft ได้ แม้จะไม่มีข้อกำหนด TPM ที่กำหนดไว้

คุณคิดอย่างไรกับสถานการณ์ทั้งหมดนี้ แบ่งปันความคิดเห็นของคุณกับเราในส่วนความคิดเห็นด้านล่าง