Visste du att det fortfarande finns många, många datorer som fortfarande är infekterade med Wannacry ransomware? Jag måste erkänna att det här var nyheter för mig när jag först läste det. "Men hur, om alla dessa datorer fortfarande är infekterade, fungerar de", hör jag dig gråta. Bra fråga. Läs vidare för att ta reda på ...

Wannacrys bakgrundshistoria

Låt mig påminna dig om vad som hände för de av er som är unga och glömska.

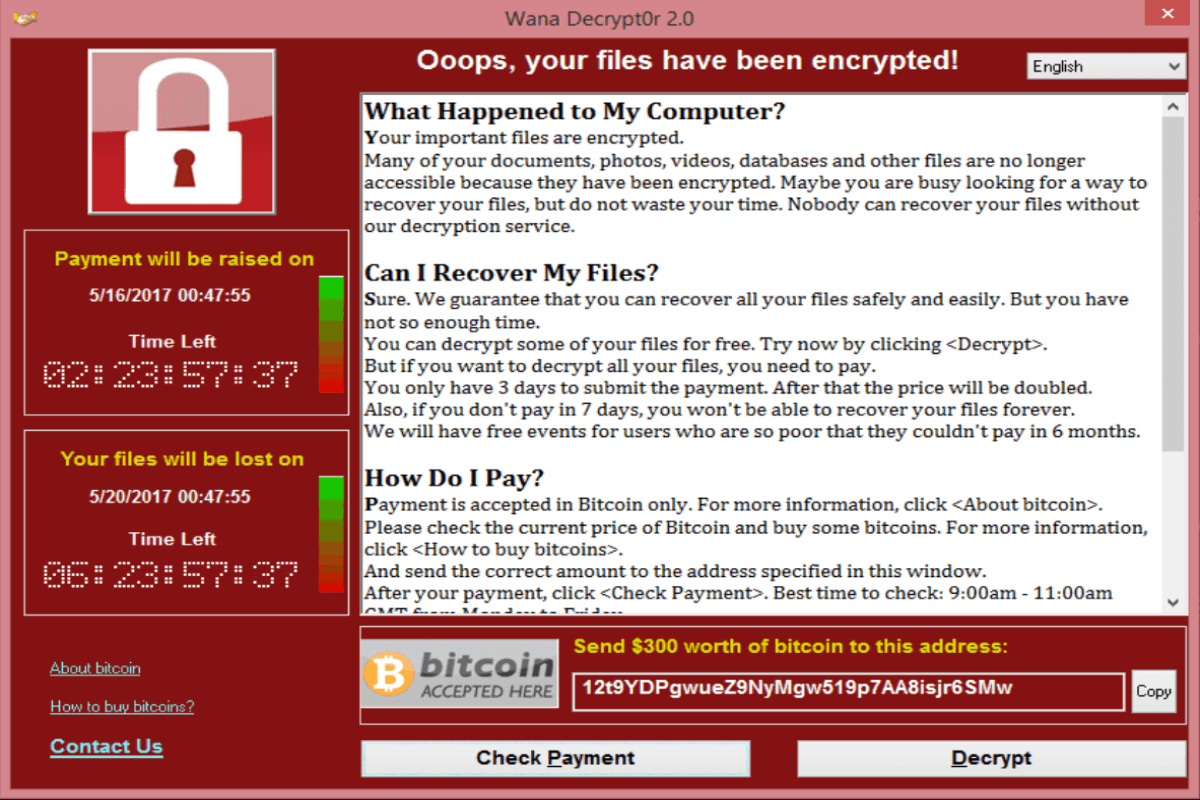

Runt maj 2017, ransomware började visas på datorer över hela världen. De olyckliga personer vars datorer hade smittats fick ett meddelande som det nedan:

Naturligtvis upptäcktes det senare att denna ransomware hade varit känd i minst sex månader (om jag minns rätt), och anledningen till att så många datorer påverkades var att många trodde och fortfarande gör att uppdateringar är valfria extra.

Hur som helst, för att lösa problemet, användarna var tvungen att hosta upp en viss mängd bitcoin. Och nej, det här är inte en anledning att förbjuda bitcoin. Om användning av valuta för olagliga aktiviteter var en anledning att förbjuda dem, skulle den amerikanska dollarn verkligen vara den första mot väggen.

Hur många länder drabbades?

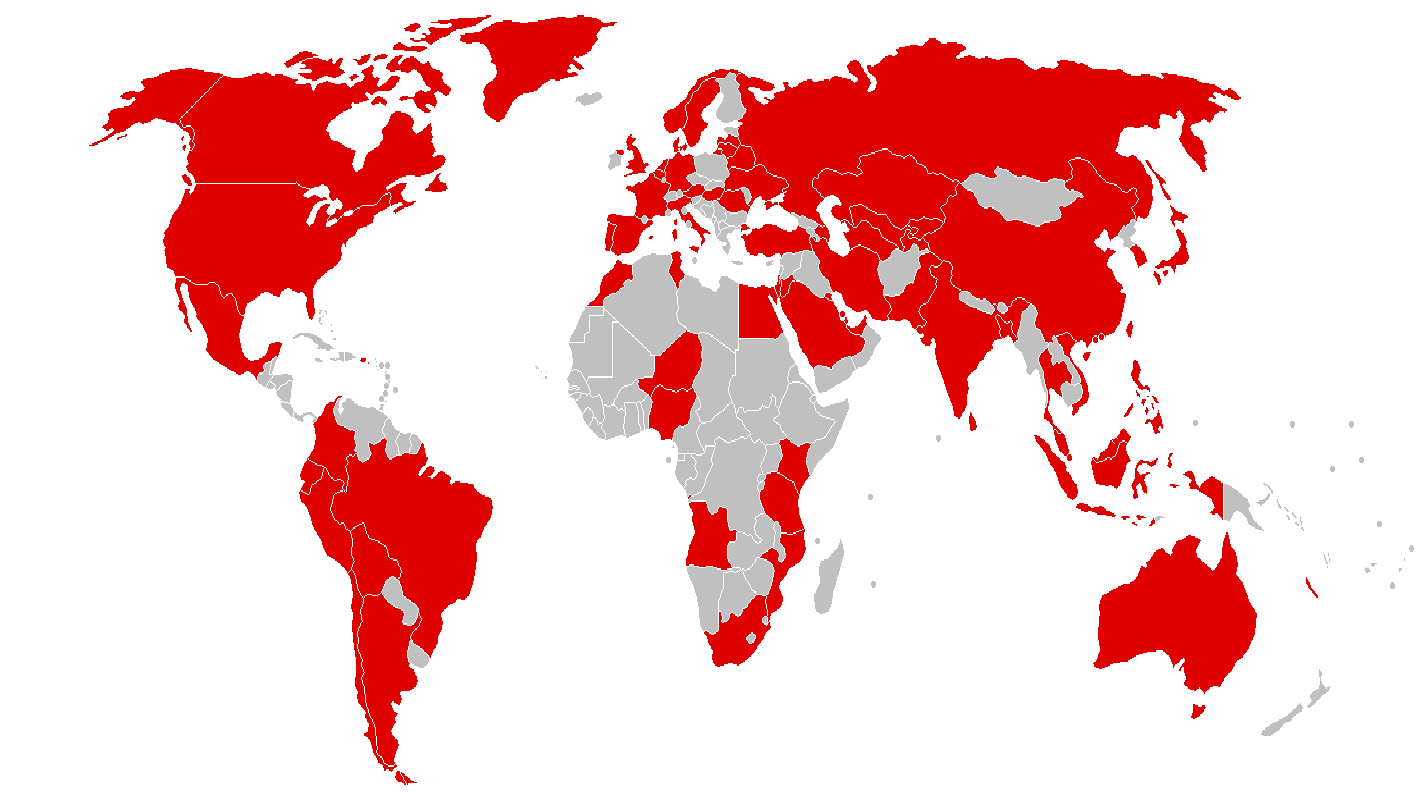

Det skulle vara snabbare att fråga, ”Hur många länder var inte påverkade?" Hur som helst, eftersom jag har en allvarlig motvilja mot att lista något, nedan är en karta jag fick från Wikipedia som visar de drabbade länderna.

Som du kan se på bilden, de flesta av Afrika och enskilda länder som N. Korea, Papua Nya Guinea och Nya Zeeland var opåverkade. Så i princip alla länder som inte hade datorer.

- RELATERAD: 5 bästa antivirusprogram för att förhindra Petya / GoldenEye ransomware

Hur fixades det?

Det gjorde det inte riktigt, men jag vet vad du menar. Marcus Hutchins, som nu är en 24-årig säkerhetsforskare som arbetar för Kryptos Logic, kom med en mycket enkel men smart idé.

Han märkte att Wannacry var kopplat till ett oregistrerat domännamn. Genom att registrera domännamnet kunde han stoppa spridningen av ransomware. Uppenbarligen har jag förbluffande förenklat hela historien.

Vart är vi nu?

Det här är den bit som fick mig att klia på huvudet. Som jag sa ovan är anmärkningsvärt fortfarande många datorer runt om i världen smittade. Anledningen till detta är faktiskt ganska enkel. På grund av den ovannämnda domänen som fungerar som en "kill switch", förlitar sig datorerna på att den "stänger av" Wannacry-viruset.

Problemet med detta är att även om domänen har flyttats till Cloudfare för att göra den så tillgänglig som möjligt, kommer den bara att fungera så länge datorer kan ansluta till domänen. Om domänen inte är tillgänglig, som till exempel bara kräver strömförlust, skulle datorer som fortfarande innehåller Wannacry-viruset omedelbart hotas.

Allt detta har Jamie Hankins skrivit om i ett mycket informativt inlägg med titeln ”WannaCry: End of Year Retrospective” som du kan läsa här.

Förpacka allt

Detta verkar åtminstone lite konstigt. Den enda anledningen till att jag fortfarande kan ha Wannacry på din enhet är om du inte har någon aning om att den finns där. Om du är osäker, google det. Det finns många webbplatser som ger råd om hur du kontrollerar om Wannacry finns på din dator och vad du ska göra om det är.

Vi skulle gärna höra från dig om du har haft några erfarenheter av att hantera Wannacry-viruset. Låt oss veta i kommentarerna nedan.

RELATERADE ARTIKLAR DU BÖR KONTROLLERA:

- Topp 6 antivirus med dataåterställning för 2018

- I en ålder av ingen integritet är bedrägeri VPN-tjänster lös

- 5 bästa offline-antivirusprogrammen för att säkra din dator 2018