MFA i Azure ger ett utmärkt lager av säkerhet

- Till exkludera en användare från MFA i Azure, gå till Active Directory > Användare > Autentiseringsmetod och stäng av MFA för en viss vald användare.

- Du kan också skapa en uteslutningsgrupp och skapa en policy för att den ska tas bort från MFA.

- Läs nedan för de detaljerade stegen som tillhandahålls av vårt WR-programexpertteam.

Ibland måste du utesluta en eller flera användare från MFA i Azure eftersom de av någon anledning inte kan använda multifaktorautentisering.

Våra WR-programexperter har testat några metoder för att utesluta användare från policyerna för villkorad åtkomst och beskrivit dem nedan.

- Hur inaktiverar jag MFA för en specifik användare i Azure?

- 1. Inaktivera MFA från Azure Active Directory

- 2. Skapa en uteslutningsgrupp och policy

- 3. Använd det villkorliga verktyget What If i Azure

- 4. Inaktivera MFA per användare i PowerShell

- Hur vet jag om en användare är registrerad för MFA?

Hur inaktiverar jag MFA för en specifik användare i Azure?

1. Inaktivera MFA från Azure Active Directory

- Öppna Azure-portalen och logga in med administrativa autentiseringsuppgifter.

- Välj Azure Active Directory från huvudmenyn.

- Välj från den nya menyn Användare.

- Välj den användare du vill utesluta från MFA genom att titta eller söka i listan över användare och klicka sedan Autentiseringsmetod från den vänstra rutan.

- Skjut nu rutan Multi-Factor Authentication till Av och bekräfta beslutet.

För att bekräfta att du tog bort multifaktorautentiseringen för den användaren, försök att logga in på Azure med användaruppgifterna och kontrollera om det finns någon begäran om en MFA-inloggning.

2. Skapa en uteslutningsgrupp och policy

2.1 Skapa uteslutningsgruppen i Azure

Hur testar, granskar och betygsätter vi?

Vi har arbetat under de senaste 6 månaderna med att bygga ett nytt granskningssystem för hur vi producerar innehåll. Genom att använda det har vi sedan gjort om de flesta av våra artiklar för att ge faktisk praktisk expertis på guiderna vi gjorde.

För mer information kan du läsa hur vi testar, granskar och betygsätter på WindowsReport.

- Logga in på Microsoft Entra administratörscenter som administratör.

- Bläddra till Identitet > Grupper > Alla grupper.

- Välj Ny grupp och välj säkerhet i Grupptyp lista och ange sedan ett namn och en beskrivning.

- Lämna eller ställ in Typ av medlemskap till Tilldelad, välj sedan ägaren till gruppen och de användare som ska ingå i denna uteslutningsgrupp. Slutligen, välj Skapa.

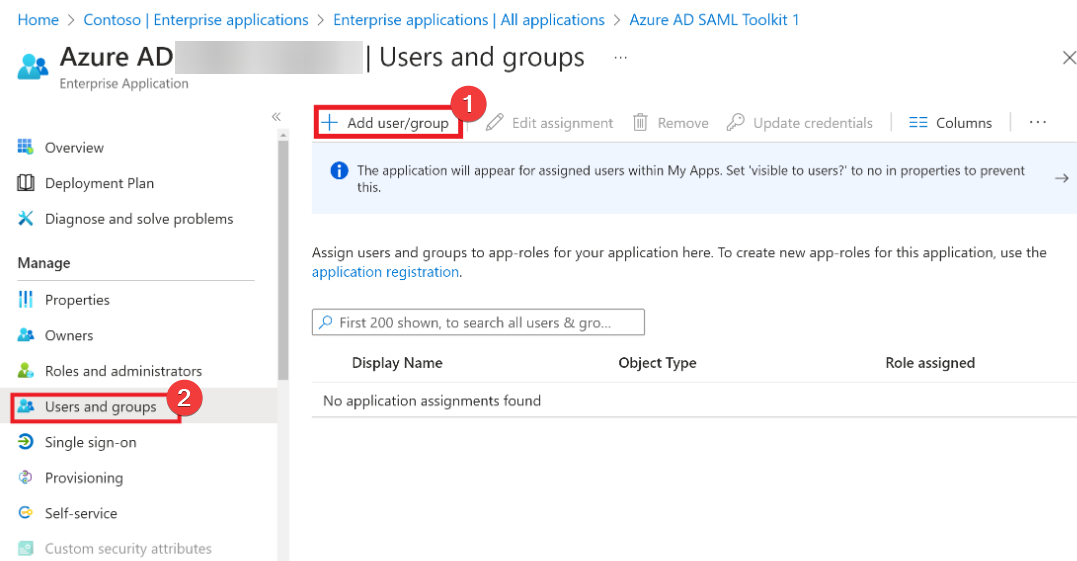

2.2 Skapa en MFA-uteslutningspolicy för gruppen

- Bläddra till Skydd och välj Villkorlig åtkomst.

- Välj Skapa ny policy och fyll i namn och beskrivning av policyn.

- Välj Användare och grupper under Uppgifter

- På Omfatta fliken, välj Alla användare.

- Gå till Utesluta, Välj Användare och grupper, och välj den uteslutningsgrupp du skapade i lösning 2.1 ovan.

- Fortsätt processen för att ställa in policyn för villkorad åtkomst.

Nu borde användarna från gruppen du har valt ha uteslutits från multifaktorautentisering när de loggar in.

- Logga in på Azure med administrativa rättigheter, klicka på säkerhetoch välj Villkorlig tillgång.

- Klicka sedan på Tänk om.

- Klicka nu på Användare från den vänstra rutan letar du efter användaren du vill kontrollera och trycker på Välj knappen nere till höger.

- Nu kommer du att kunna se vilka policyer användaren utsätts för.

What If-verktyget låter dig kontrollera vilka policyer som tillämpas på varje användare för att se om det finns några problem eller konflikter. Detta hjälper dig att se om multifaktorpolicyn eller andra säkerhetspolicyer tillämpas.

4. Inaktivera MFA per användare i PowerShell

- Anslut till Azure AD (Entra) PowerShell genom att köra följande kommandon:

Import-Module MSOnline

Connect-MsolService

- Logga in på ditt Azure AD-administrativa konto (nu kallat Entra).

- Skriv eller klistra in följande kommando och ersätt UPN med användarens huvudnamn:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Hur vet jag om en användare är registrerad för MFA?

Du kan kontrollera Azure MFA-policyn i Säkerhet-menyn, men med hjälp av What If-verktyget från Lösning 3 ovan är mycket lättare.

Observera att du behöver ett administrativt konto för att få tillgång till användare och säkerhetsinställningarna.

Så nu vet du hur du utesluter en användare från Azure Multi-Factor Authentication (MFA) och återställer användaråtkomsten till den klassiska metoden för användarnamn och lösenord.

Du kanske också är intresserad av att lära dig hur man gör tillämpa MFA på Windows 11, eller hur ställ in multifaktorautentisering på RDP.

Om du har några andra frågor eller testade lösningar, tveka inte att använda kommentarsektionen nedan och meddela oss om dem.

![Felkod: 53003 vid inloggning [2 sätt att åtgärda det]](/f/bcc33ef89536c56920ebfed00dbcfb03.png?width=300&height=460)