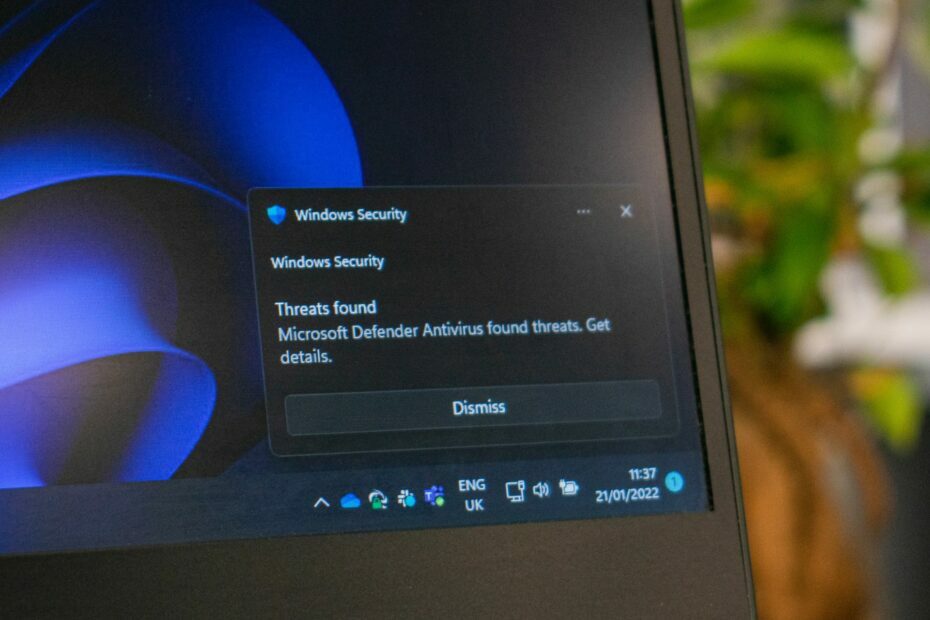

Patch Tuesday-uppdateringar är här och de fokuserar på säkerhet.

- 73 CVE: er tas upp i uppdateringen, allt från måttlig till kritisk.

- Chrome- och GitHub-sårbarheter åtgärdas också.

- Du kan nu ladda ner och installera KB5027231-versionen på din Windows 11.

Det är den tiden på månaden igen. Du gissade det. Patch Tuesday har kommit med några viktiga säkerhetsuppdateringar för Windows 11.

Enligt den Redmond-baserade teknikjätten tar KB5027231 specifikt upp säkerhetsproblem på din Windows 11, inklusive förbättring av KB5026446funktioner om säkerhet.

Det är värt att notera att den här uppdateringen fokuserar på inte mindre än 73 CVE: er som antingen är kritiska till måttliga, och erbjuder även stöd till 22 icke-Microsoft CVE: er, speciellt för Chrome och GitHub.

Lyckligtvis utnyttjas ingen av dem aktivt för tillfället, så du kan hämta andan om du inte har uppdaterat din Windows 11.

KB5027231: Här är den kompletta listan över CVE: er som Microsoft adresserade på Patch Tuesday

Några av de viktigaste CVE: erna som tas upp i den här säkerhetsuppdateringen fokuserar på kritiska CVE: er som attackerar Visual Studios Net Framework, såväl som Microsoft SharePoint-servrar.

Det finns en speciell CVE som är mycket utsatt för attacker, CVE-2023-32013, och den gäller Windows Hyper-V Denial of Service, så du kanske vill uppdatera ditt system om det är i ditt mål.

Här är den kompletta listan över CVE: er som Microsoft adresserade på Patch Tuesday.

| Märka | CVE | Baspoäng | CVSS vektor | Exploateringsbarhet | Vanliga frågor? | Lösningar? | Begränsningar? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Microsoft Exchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET Core | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| NuGet-klient | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Edge (Chromium-baserad) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows gruppolicy | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Remote Desktop Client | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows DHCP-server | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Ja |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| Drivrutin för Windows TPM-enhet | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| Drivrutin för minifilter för Windows Cloud Files | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| Remote Desktop Client | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Windows-autentiseringsmetoder | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Windows Codecs-bibliotek | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Geolocation Service | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows-filtrering | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Remote Procedur Call Runtime | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Microsoft Windows Codecs-bibliotek | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| Microsoft WDAC OLE DB-leverantör för SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows ODBC-drivrutin | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Resilient File System (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Collaborative Translation Framework | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Drivrutin för Windows bussfilter | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Windows Container Manager-tjänst | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Windows Installer | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft skrivardrivrutiner | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows Hej | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows kärna | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Roll: DNS-server | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Windows Server Service | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Ja |

| Microsoft Power Apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Microsoft Exchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mer sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| .NET och Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Visuell Studio | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Nej | Nej | Nej |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Edge (Chromium-baserad) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Visual Studio-kod | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Edge (Chromium-baserad) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Utnyttjande mindre sannolikt | Ja | Nej | Nej |

Å andra sidan ger uppdateringarna också stöd för Bluetooth lågenergiljud. Om du kommer ihåg kommer den här speciella funktionen att låta dig använda dina trådlösa Bluetooth-hörlurar mycket längre samtidigt som du ger samma ljudkvalitet.

Tekniken tar inte mycket av dina enheters batteri, vilket möjliggör ett hållbart sätt att njuta av din musik, podcaster och vad du än lyssnar på.

Här är listan över de andra förbättringarna som kommer till Windows 11 med den här nya uppdateringen.

Förbättringar

- Den här uppdateringen åtgärdar ett känt problem som påverkar 32-bitars appar som är stor adress medveten och använda CopyFile API. Du kan ha problem när du sparar, kopierar eller bifogar filer. Om du använder någon kommersiell eller företagssäkerhetsprogramvara som använder utökade filattribut kommer det här problemet troligen att påverka dig. För Microsoft Office-appar påverkar det här problemet bara 32-bitarsversionerna. Du kan få felmeddelandet "Dokumentet har inte sparats."

- Den här uppdateringen åtgärdar ett kompatibilitetsproblem. Problemet uppstår på grund av ostödd användning av registret.

- Den här uppdateringen åtgärdar ett problem som påverkar Windows-kärnan. Det här problemet är relaterat till CVE-2023-32019. För att lära dig mer, se KB5028407.

Vad tycker du om dessa Patch Tuesday-uppdateringar? Var noga med att meddela oss i kommentarsfältet nedan.