Kolla in några av de bästa metoderna för att skydda din Active Directory

- Ransomware-attacker på en organisations Active Directory kommer att ge en motorväg till alla företagets resurser.

- Administratörer bör ha en ordentlig plan för upptäckt och förebyggande av ransomware för att hantera sådana situationer.

- Här har vi visat några av de bästa sätten du kan följa för att skydda din Active Directory från ransomware-attacker.

- Säkerhet för fjärr- och lokalåtkomst med 2FA

- Rapporter om användarnas självbetjäningsaktiviteter för lösenord

- Omedelbar lösenordsåterställning varningar till användare

- Åtkomst till portalen för lösenordsåterställning/kontoupplåsning från användarnas mobila enheter

Skaffa nu det bästa verktyget för lösenordshantering för ditt företag.

Ransomware-attacker ökar dag för dag i takt med att världen har gått över till internet. Detta sätter organisationer under mycket stress eftersom allt som är viktigt för dem finns tillgängligt i ett nätverk, som lätt kan nås om nödvändiga åtgärder inte är på plats.

I den här guiden visar vi hur du gör skydda Active Directory från ransomware-attacker. Den här guiden hjälper dig att tillämpa åtgärder och skydda din AD från ökande ransomware-attacker. Att skydda Active Directory är viktigt eftersom en inkräktare kan ta äganderätten till nätverket och få tag på allt viktigt.

Varför ökar ransomware-attacker på Active Directory?

För att uttrycka det i enkla termer, tillgång till Active Directory vem som helst porten till allt på nätverket. Detta inkluderar viktiga filer, appar och tjänster.

Det kan också tillåta en användare att hantera nätverket, hantera grupper, autentisera behörigheter, tillåta eller neka behörigheter och säkra användare över hela domännätverket.

Cyberbrottslingar förstår vikten av Active Directory på grund av några av de ovan nämnda skälen och attackerar därmed Active Directory.

Är Active Directory krypterad med ransomware?

Nej. Ransomware krypterar inte Active Directory. Den använder den dock som en gateway för att kryptera anslutna värdar och domänanslutna system. Du kan föreställa dig förlusten om en ransomware-attack händer en organisation.

Deras huvudmål är att få administratörsåtkomst till allt på en domänkontrollant. De kommer att äga nätverket och komma åt alla appar och tjänster på det. Om nödvändiga försiktighetsåtgärder eller verktyg inte används, blir det ganska svårt att återhämta sig från en ransomware-attack.

Hur kan jag skydda Active Directory från ransomware?

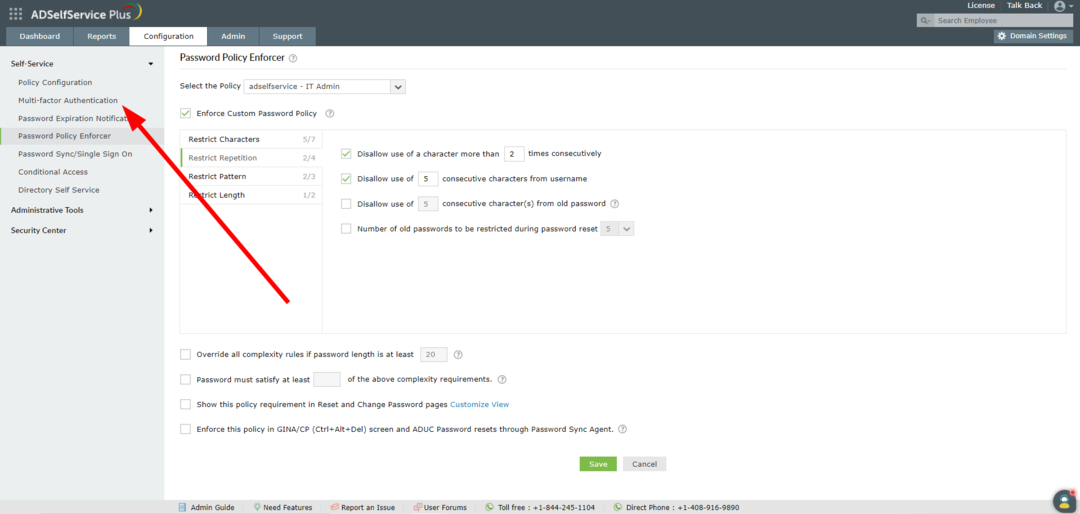

- ladda ner och installera ManageEngine ADSelfService Plus.

- Lansera verktyget.

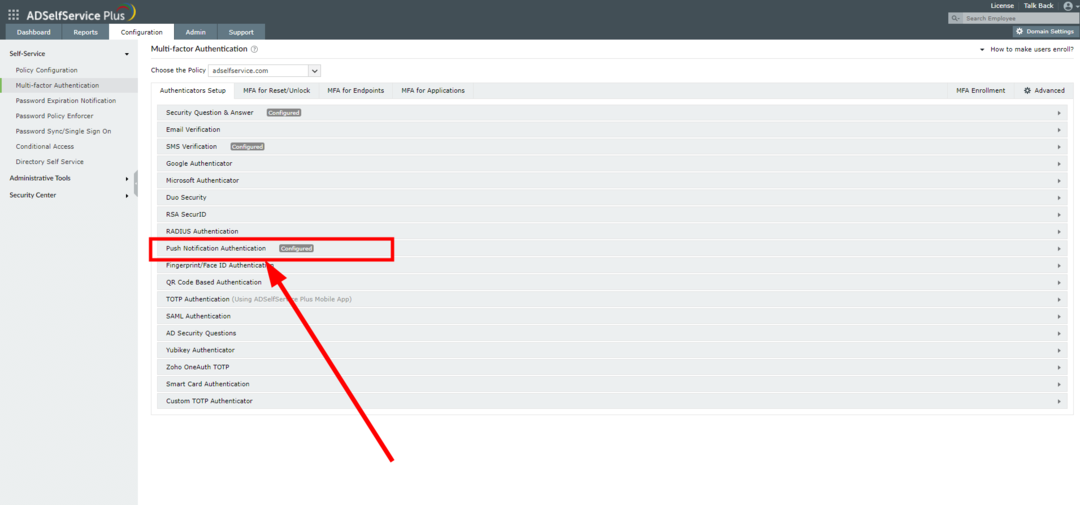

- Klicka på Konfiguration fliken överst.

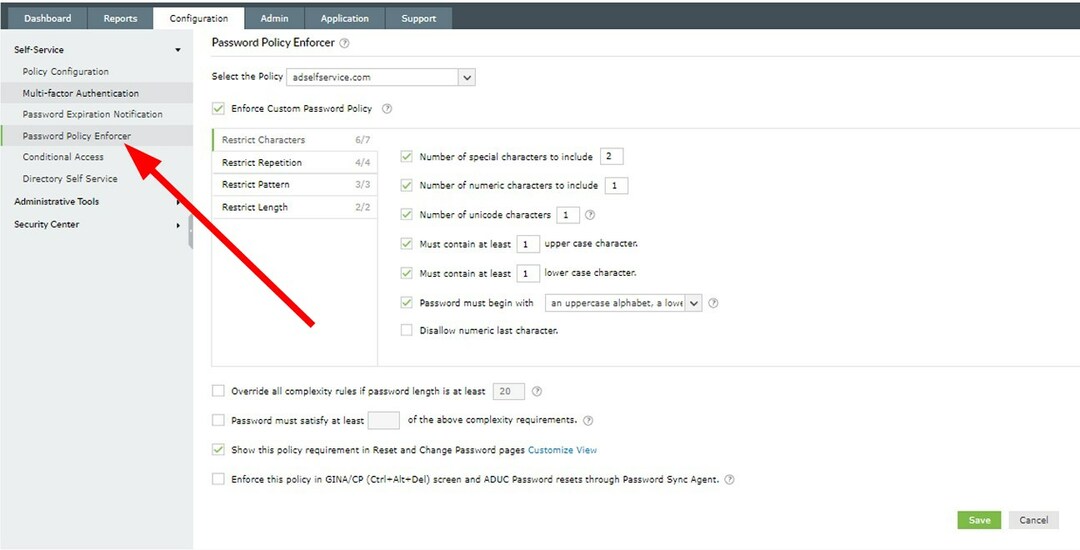

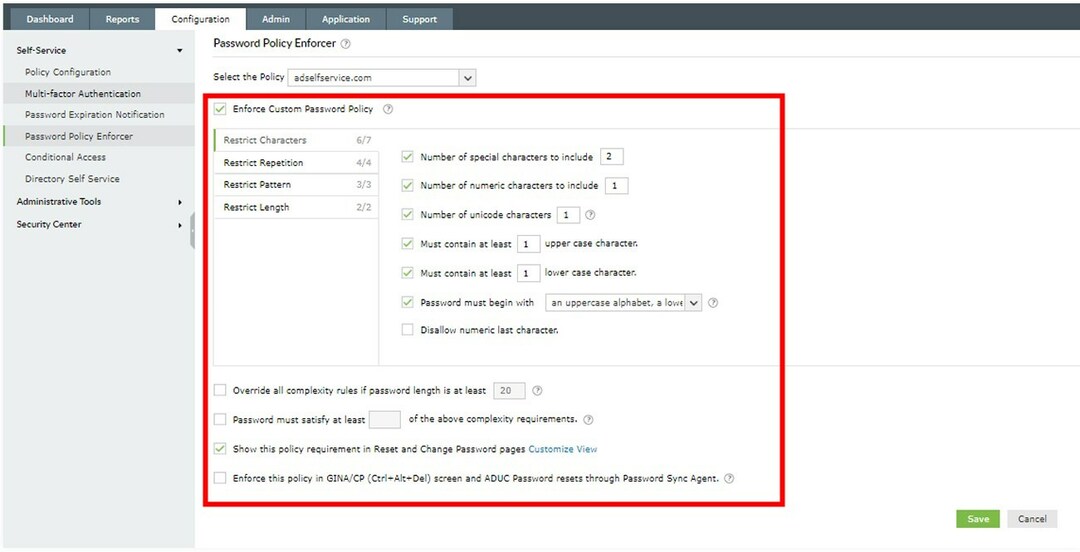

- Välj Lösenordspolicy Enforcer från den vänstra rutan.

- Välj det bästa och a komplex lösenordspolicy för Active Directory.

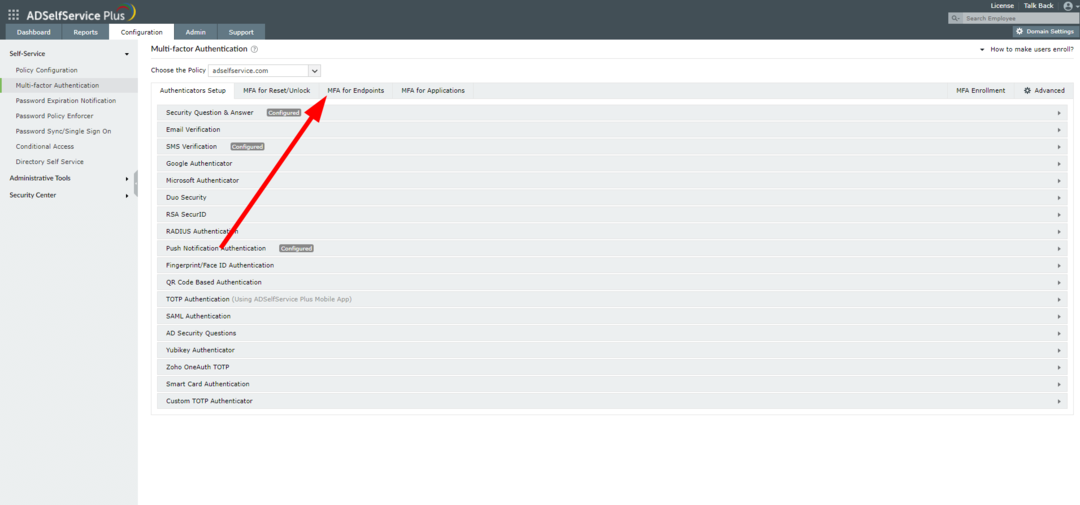

- Klicka på Multifaktorautentisering alternativet i den vänstra rutan.

- Här kan du ställa in multifaktorautentisering eller MFA för AD med hjälp av ett tredjepartsverktyg som Google Authenticator eller Microsoft Authenticator och tillämpa andra policyer.

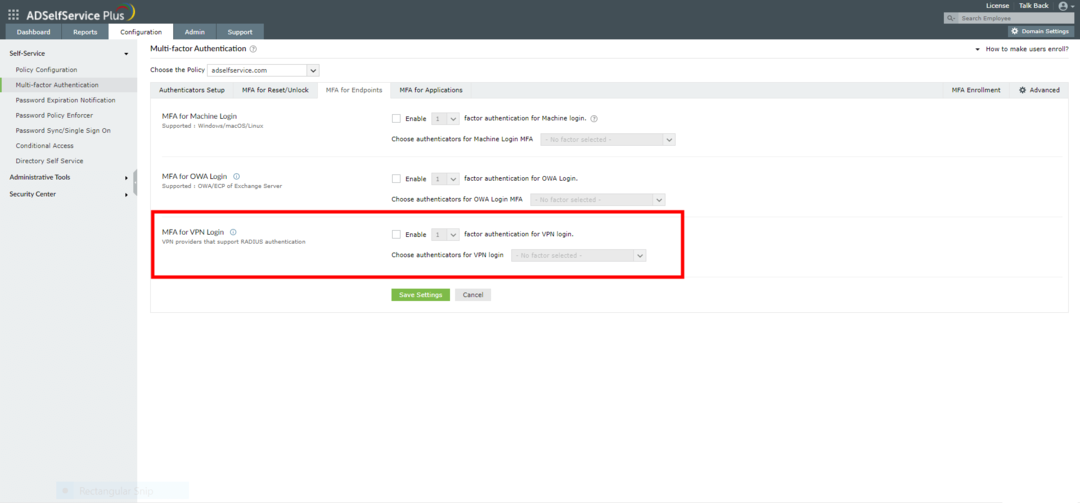

- Klicka på MFA-slutpunkter flik.

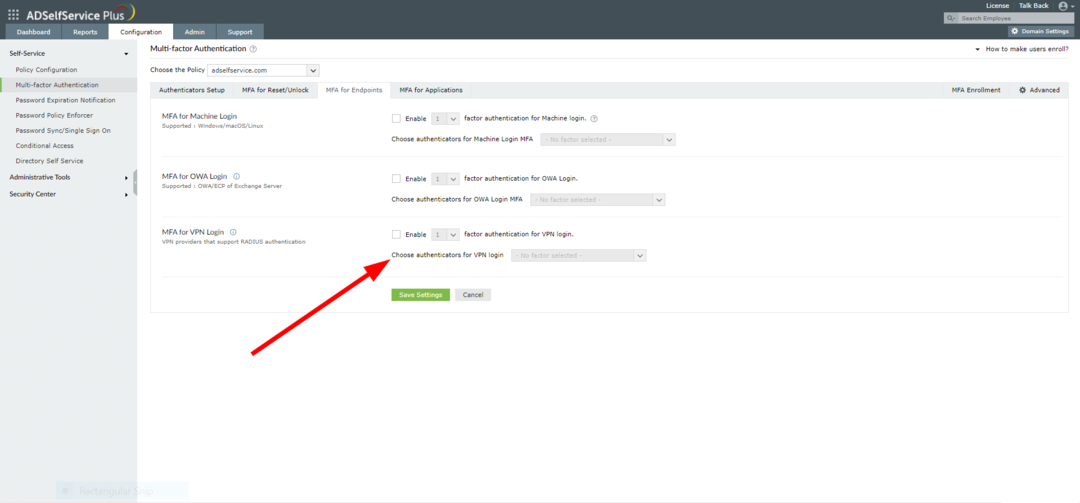

- För MFA för VPN-inloggning, Välj Gör det möjligt.

- Från Välj autentisering för VPN-inloggning rullgardinsmenyn, välj lämpligt alternativ.

- Gå till Autentiseringsinställningar flik.

- Klicka på Push Notifications Authentication.

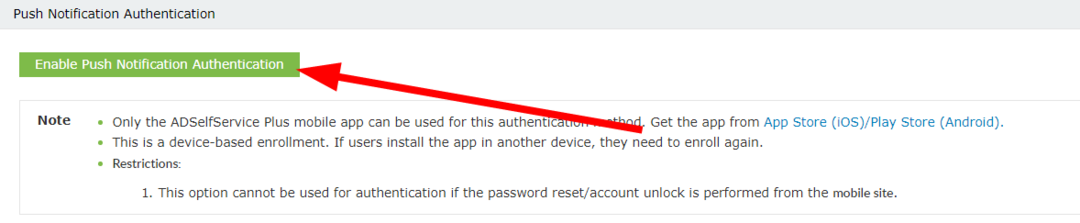

- Klicka på Aktivera Push Notification Authentication knapp.

Det här är några av de bästa åtgärderna du kan vidta för att skydda Active Directory från ransomware-attacker. Men det finns ett specialiserat verktyg som heter ManageEngine ADSelf Service Plus som kan hjälpa dig med allt ovan och mer för att stärka säkerheten för din AD.

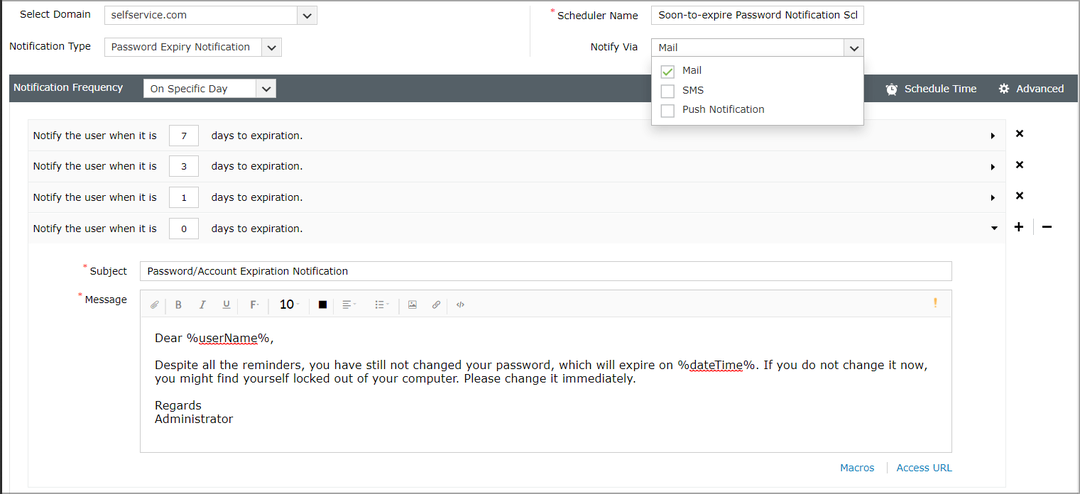

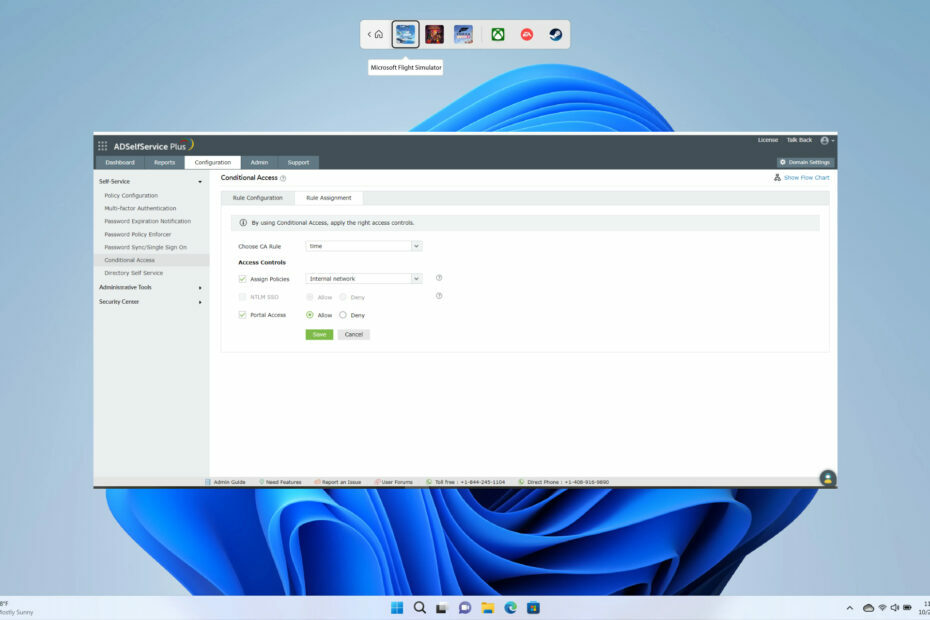

Det ger dig multifaktorautentisering för olika operativsystem, molnappar och VPN, ger villkorad åtkomst, självbetjäningslösenordsåterställning, meddelanden om utgången av lösenord, upprätthållande av lösenordspolicy och mycket Mer.

ManageEngine AdSelfService Plus

Ett välpackat och självbetjäningsverktyg för lösenordshantering.

2. Tillämpa starka anpassade lösenordspolicyer

Du bör se till att starka lösenordspolicyer finns på plats. Detta inkluderar att ställa in långa och komplexa lösenord, att inte tillåta ordbok som lösenord och att undvika redan komprometterade lösenord.

Lösenord bör bestå av en kombination av tecken, text och siffror. Du bör också tillämpa lösenordspolicyer såsom användning av minst en stor bokstav, etc.

3. Använd multifaktorautentisering

Experttips:

SPONSRAD

Vissa PC-problem är svåra att ta itu med, särskilt när det kommer till skadade arkiv eller saknade Windows-filer. Om du har problem med att åtgärda ett fel kan ditt system vara delvis trasigt.

Vi rekommenderar att du installerar Restoro, ett verktyg som skannar din maskin och identifierar vad felet är.

Klicka här för att ladda ner och börja reparera.

I dagens era är tvåfaktorsautentisering (2FA) eller multifaktorautentisering en nödvändighet. Det lägger till ett extra lager av säkerhet till Active Directory-åtkomstprocessen.

Du kan använda ett verktyg för enkel inloggning som ger dig ett bättre sätt att ge åtkomst till användare på ditt nätverk, utan att behöva oroa dig för att ställa in flera lösenord. Det kan också tillåta dig att ställa in multifaktorautentisering och tillämpa andra säkerhetsåtgärder.

Om du är förvirrad över vilket verktyg för enkel inloggning du ska använda, oroa dig inte. Eftersom vi har en dedikerad guide som ger dig en lista över 5 av de bästa SSO-verktygen du kan använda för din organisation.

- 6 sätt att åtgärda Office Update Error 30015-26

- Gör bildbakgrunden transparent i PowerPoint [2 sätt]

- Fel 0x0000142: Hur man åtgärdar det i 5 enkla steg

- Så här provar du Workspace-funktionen på Microsoft Edge

4. Ge åtkomst endast via VPN med MFA

Ett av de bästa sätten att skydda Active Directory från ransomware-attacker är att dirigera AD-åtkomsten via VPN. Och ställ även in VPN med MFA (Multi-Factor Authentication).

5. Minska antalet privilegierade konton

Privilegerade konton är de som har tillgång till flest tjänster och appar i nätverket. Ransomware-attacker lyckas och är vanligare när sådana privilegierade konton äventyras.

För att undvika detta problem bör nätverksadministratörer regelbundet granska användarkontona och minska antalet privilegierade konton i Active Directory.

6. Granska alla konton i Active Directory

För att upprätthålla den bästa hälsan för Active Directory bör du se till att alla kontoaktiviteter, behörigheter och privilegier övervakas regelbundet. Du bör ta bort administratörskonton som inte längre behövs.

7. Skapa varningar eller aviseringar för ransomware-attacker

Ställ in varningar eller meddelanden om nätverket upptäcker obehörig åtkomst eller ransomware-attacker. Administratörer kan ställa in så att de blir varnade via e-post så att de kan upptäcka och neutralisera attacken direkt vid starten.

Det är det från oss i den här guiden. Vi har en guide som guidar dig om hur du kan kontrollera NTFS-behörigheter via 2 metoder.

Du kan också kolla in vår guide om hur du hittar källan till Active Directory-kontolåsningar. Vi har även en guide om vad som är och hur du kan ställa in en domänlösenordspolicy.

Låt oss gärna veta dina tankar om vilka andra åtgärder som finns som man bör vidta för att skydda Active Directory från ransomware.

Har du fortfarande problem? Fixa dem med det här verktyget:

SPONSRAD

Om råden ovan inte har löst ditt problem kan din dator uppleva djupare Windows-problem. Vi rekommenderar ladda ner detta PC-reparationsverktyg (betygsatt Great på TrustPilot.com) för att enkelt ta itu med dem. Efter installationen klickar du bara på Starta skanning knappen och tryck sedan på Reparera allt.

![5 bästa Active Directory-säkerhetsverktyg [2023 Lista]](/f/3f1a047ac70d26830f61f5ec73e7af90.png?width=300&height=460)