Visste du att SentinelLabs hade upptäckt en hel del säkerhetsbrister i Microsoft Azures Defender for IoT förra året?

Faktum är att några av dessa sårbarheter faktiskt bedömdes som kritiska när det gäller svårighetsgrad och inverkan på säkerheten.

Den Redmond-baserade teknikjätten utfärdade patchar för alla buggar, men Azure Defender för IoT-användare måste vidta åtgärder omedelbart.

Det har ännu inte hittats några bevis för exploateringar i det vilda

De ovan nämnda bristerna som upptäcktes av säkerhetsforskarna på SentinelLabs kan tillåta angripare att på distans äventyra enheter som skyddas av Microsoft Azure Defender för IoT.

Exploateringar baserade på dessa sårbarheter drar fördel av vissa svagheter i Azures lösenordsåterställningsmekanism.

SentinelLabs säkerhetsexperter hävdar också att de proaktivt rapporterade säkerhetsbristerna till Microsoft i juni 2021.

Sårbarheterna spåras som CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 och CVE-2021-42311 och är markerade som Kritiska, vissa med CVSS-poäng på 10,0.

Med det sagt, teamet har ännu inte upptäckt bevis på övergrepp i naturen, om du letade efter guldkanten mitt i allt kaos.

Trots att säkerhetsbristerna i Microsoft Azure Defender för IoT är över åtta månader gamla, har det inte förekommit några registrerade attacker som var baserade på felen.

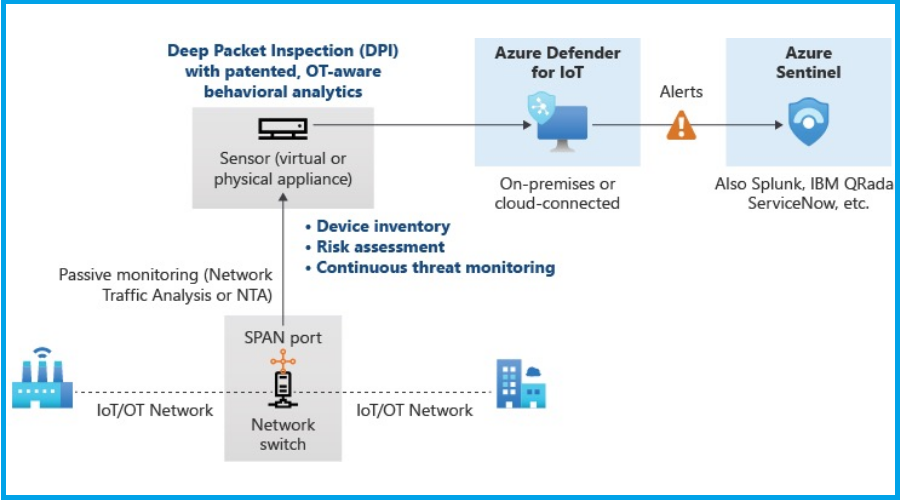

Viktigt att komma ihåg är också det faktum att dessa sårbarheter som SentinelLabs upptäckte påverkar både moln- och lokala kunder.

Och även om det inte finns några bevis för i det vilda bedrifter, kan en framgångsrik attack leda till fullständig nätverkskompromiss.

Varför frågar du? Tja, främst för att Azure Defender för IoT är konfigurerat för att ha en TAP (Terminal Access Point) på nätverkstrafiken.

Det säger sig självt att när angripare väl har obegränsad åtkomst kan de utföra vilken attack som helst eller stjäla känslig information.

Vad tycker du om hela den här situationen? Dela dina tankar med oss i kommentarsfältet nedan.