Cybersäkerhet bör vara av största vikt för oss alla med tillgång till internet, särskilt om vi har värdefulla tillgångar eller känslig information att skydda.

Men att säkra ditt konto kan ibland visa sig vara mycket svårare än att bara säga att du kommer att göra det, eftersom geniala illvilliga tredje parter alltid kommer att hitta ett sätt att kringgå tillgänglig säkerhet.

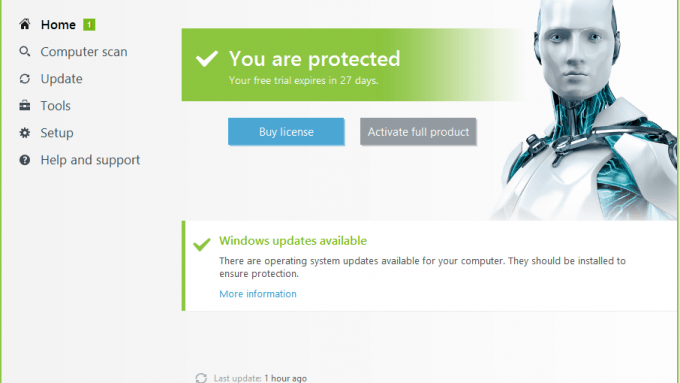

Nyligen släppte ESET säkerhetskorrigeringar för att åtgärda en eskalering av lokal behörighet med hög allvarlighetsgrad sårbarhet som påverkar flera produkter på system som kör Windows 10 och senare eller Windows Server 2016 och ovan.

Felet, som är känt som CVE-2021-37852, rapporterades av Zero Day Initiative, och varnade användare att det gör det möjligt för angripare att eskalera privilegier till NT MYNDIGHET\SYSTEM kontorättigheter.

Tänk på att detta är den överlägset högsta nivån av privilegier på ett Windows-system, och hackarna uppnår detta genom att använda Windows Antimalware Scan Interface.

Säkerhetsexperter varnar för kommande cyberrisker

Om du inte redan visste det, introducerades AMSI först med Windows 10 Technical Preview. Det tillåter faktiskt appar och tjänster att begära minnesbuffertskanningar från alla större antivirusprodukter som är installerade på systemet.

Enligt säkerhetsexperter på ESET, detta kan bara uppnås efter att angripare vinner SeImpersonatePrivilege rättigheter.

Som vi nämnde tidigare tilldelas dessa privilegier till användare i den lokala administratörsgruppen och enhetens lokalt tjänstekonto för att imitera en klient efter autentisering, vilket bör begränsa effekten av detta sårbarhet.

Å andra sidan, Zero Day Initiative uppgav att cyberbrottslingar endast krävs för att få möjligheten att exekvera lågprivilegierad kod på målsystemet, vilket matchar ESET: s CVSS-gradighetsgrad.

Detta betyder automatiskt att denna otäcka och farliga bugg kan utnyttjas av illvilliga tredje parter med låga privilegier.

Säkerhetsexperterna publicerade också en lista som visar produkterna som påverkas av denna sårbarhet:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security och ESET Smart Security Premium från version 10.0.337.1 till 15.0.18.0

- ESET Endpoint Antivirus för Windows och ESET Endpoint Security för Windows från version 6.6.2046.0 till 9.0.2032.4

- ESET Server Security för Microsoft Windows Server 8.0.12003.0 och 8.0.12003.1, ESET File Security för Microsoft Windows Server från version 7.0.12014.0 till 7.3.12006.0

- ESET Server Security för Microsoft Azure från version 7.0.12016.1002 till 7.2.12004.1000

- ESET Security för Microsoft SharePoint Server från version 7.0.15008.0 till 8.0.15004.0

- ESET Mail Security för IBM Domino från version 7.0.14008.0 till 8.0.14004.0

- ESET Mail Security för Microsoft Exchange Server från version 7.0.10019 till 8.0.10016.0

Också mycket viktigt att notera är att ESET Server Security för Microsoft Azure-användare är det rådde för att omedelbart uppdatera till den senaste tillgängliga versionen av ESET Server Security för Microsoft Windows Server.

Den ljusa sidan här är att ESET faktiskt inte hittade några bevis på utnyttjande som utformats för att rikta in sig på produkter som påverkas av detta säkerhetsfel i naturen.

Detta betyder dock inte att vi måste ignorera de nödvändiga stegen för att bli säkra igen. Har du någonsin blivit offer för en så omfattande attack?

Dela din upplevelse med oss i kommentarsfältet nedan.

![KORRIGERA: ESET blockerade VPN på Windows-datorer [10 enkla metoder]](/f/25497b5da9073a8d2eb0bd722e80c762.jpg?width=300&height=460)