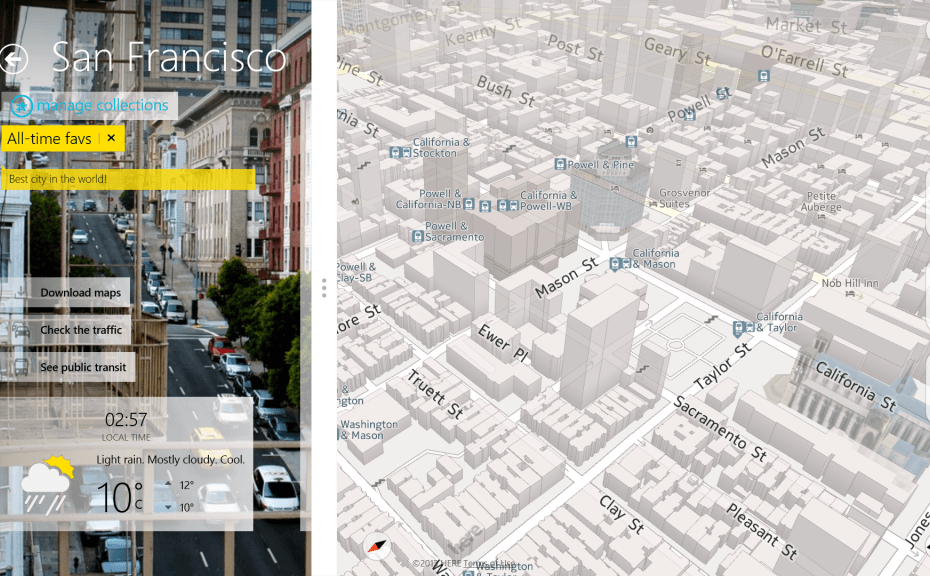

- TCC är en säkerhetsteknik som gör det möjligt för Apple-användare att kontrollera sekretessinställningarna för appar som är installerade på deras system och enheter som är anslutna till deras enheter.

- Apple-användare med den nya TCC kommer att tillåta full diskåtkomst till appar med installationsfunktioner för att automatiskt förhindra exekvering av obehörig kod.

- Äntligen har Apple kunnat åtgärda sårbarheten i säkerhetsuppdateringar som släpptes sent förra året i december.

Microsoft varnar för att macOS-sårbarheten kan användas för att kringgå företagets teknologi för transparens, samtycke och kontroll (TCC).

Microsoft 365 Defender Research Team rapporterade en sårbarhet i Apples MacBook Pro-modell T5 till Apple via Microsoft Security Vulnerability Research (MSVR) den 15 juli 2021.

TCC är en säkerhetsteknik utformad för att låta Apple-användare kontrollera integritetsinställningarna för appar installerade på deras system och enheter anslutna till deras Mac, inklusive kameror och mikrofoner.

Apple har försäkrat användarna att dess nya TCC endast kommer att tillåta full diskåtkomst till appar med inställningsfunktioner för att automatiskt blockera obehörig kodexekvering.

Kryphål

Microsofts forskare upptäckte att cyberbrottslingar kunde lura en användare att klicka på en skadlig länk för att få tillgång till personlig information lagrad i en TCC-databas.

"Vi upptäckte att det är möjligt att programmatiskt ändra en målanvändares hemkatalog och plantera en falsk TCC databas, som lagrar samtyckeshistoriken för appförfrågningar", enligt en huvudsäkerhetsforskare på Microsoft, Jonathan Bar.

"Om den utnyttjas på oparpade system kan denna sårbarhet tillåta en illvillig aktör att potentiellt orkestrera en attack baserat på användarens skyddade personliga data.

"Till exempel kan angriparen kapa en app installerad på enheten eller installera sin egen skadliga app och komma åt mikrofon för att spela in privata konversationer eller ta skärmdumpar av känslig information som visas på användarens skärm."

Rapporterade TCC-förbikopplingar

Apple har också korrigerat andra TCC-bypass som rapporterats sedan 2020, inklusive:

- Miljövariabel förgiftning

- Time Machine monteras

- Buntavslutningsfråga

Dessutom har Apple åtgärdat sårbarheten i säkerhetsuppdateringar som släpptes förra månaden, den 13 december 2021. "Ett skadligt program kanske kan kringgå integritetsinställningarna," enligt säkerhetsrådgivningen.

Apple har tagit itu med den logiska bristen bakom powerdir-säkerhetsfelet genom att utveckla bättre statsförvaltning.

"Under denna forskning var vi tvungna att uppdatera vår proof-of-concept (POC) exploatering eftersom den ursprungliga versionen inte längre fungerade på den senaste macOS-versionen, Monterey," indikerade Jonathan.

"Detta visar att även när macOS eller andra operativsystem och applikationer blir hårdare med varje release, mjukvaruleverantörer som Apple, säkerhet forskare och den större säkerhetsgemenskapen måste kontinuerligt arbeta tillsammans för att identifiera och åtgärda sårbarheter innan angripare kan dra nytta av dem."

Shootless

Microsoft avslöjade idag ett säkerhetsfel, med kodnamn Shootless, som skulle tillåta en angripare att kringgå System Integrity Protection (SIP) och utföra godtyckliga operationer, höja privilegier till root och installera rootkits på sårbara enheter.

Företagets forskare upptäckte också nya varianter av macOS skadlig kod känd som UpdateAgent eller Vigram, uppdaterad med nya undanflykts- och uthållighetstaktik.

Förra året, i juni, avslöjade en säkerhetsforskare (Redmond) från Tactical Network Solutions kritiska brister i ett antal NETGEAR-routermodeller. Hackare kan använda bristerna för att bryta och flytta i sidled inom företagsnätverk.

Har du mött några av dessa motgångar? Dela dina tankar med oss i kommentarsfältet nedan.