- Även om Microsoft predikade den förbättrade säkerheten vi skulle ta emot via TPM-chips, är en attack inte ens på gränsen omöjlig.

- Om en av våra Windows 11-enheter skulle hamna i orätta händer, skulle själva enheten och nätverket den är ansluten till äventyras.

- Experter bevisade att, med rätt uppsättning färdigheter, till och med TPM 2.0-säkerhetschipsen kan bli ett lätt byte för skadliga enheter som vill extrahera vår data.

- Microsoft kanske vill ta en närmare titt på dessa säkerhetsfunktioner och kanske till och med revidera sin strategi, medan det fortfarande finns tid att göra det.

Det behöver inte sägas att ända sedan Redmond-teknikföretaget först tillkännagav Windows 11 som det framtida operativsystemet, har det pratats oändligt om några av de hårdvarukrav som enheter måste uppfylla.

Många höll inte med om de införda TPM 2.0-begränsningarna och detta ämne har väckt reaktioner av alla slag från Windows-användare.

Microsoft höll på och försäkrade hela tiden människor om att detta TPM-krav är för deras egen säkerhet, på grund av den förbättrade skyddsnivån det skulle erbjuda.

Men vissa experter fann nyligen att även med dessa säkerhetschips på plats, kan vi fortfarande inte vara helt säkra från skadliga enheter, med en chans att någon får tag på vår Windows 11 enhet.

Vi är inte så säkra som Microsoft vill att du ska tro

Teknikjätten visade en järnvilja när det gällde att inte spricka under påtryckningar från allmänheten, särskilt efter motreaktionen som TPM 2.0 medfört krav från samhället.

De annonserade ut den här hårdvarufunktionen som om den var deras egen och sa att användare skulle skyddas på grund av detta lilla chip.

Trusted Platform Module (TPM)-teknik är designad för att tillhandahålla hårdvarubaserade säkerhetsrelaterade funktioner. Ett TPM-chip är en säker kryptoprocessor som är designad för att utföra kryptografiska operationer. Chipet innehåller flera fysiska säkerhetsmekanismer för att göra det manipuleringssäkert, och skadlig programvara kan inte manipulera säkerhetsfunktionerna hos TPM.

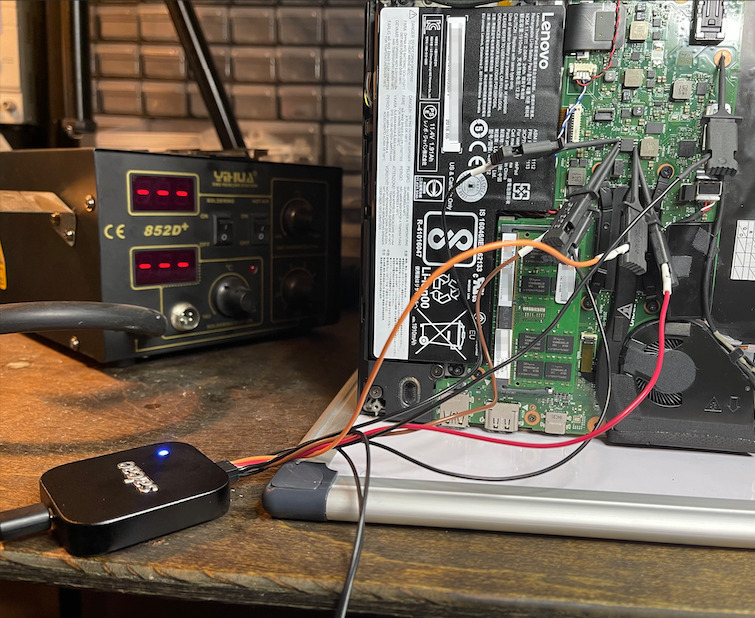

Experter från Dolos Group fick reda på att om någon av oss skulle förlora sin bärbara dator eller få den stulen, så kunde TPM inte göra mycket för att förhindra hackare från att orsaka förödelse.

När detta skrivs använder inte BitLocker några krypterade kommunikationsfunktioner i TPM 2.0 standard, vilket innebär att all data som kommer ut från TPM kommer ut i klartext, inklusive dekrypteringsnyckeln för Windows. Om vi kan ta tag i den nyckeln borde vi kunna dekryptera enheten, få tillgång till VPN-klientens konfiguration och kanske få tillgång till det interna nätverket.

Genom att använda denna exploatering tillsammans med andra geniala system kunde forskare ta en stulen företagsbärbar dator (som ett scenario) och effektivt få tillgång till dess tillhörande företagsnätverk, vilket lämnar data exponerad och sårbar.

Som de ytterligare beskrev, efter att ha spruckit upp nämnda bärbara dator, skulle en förutrustad angripare använda ett SOIC-8-klipp istället för individuella sonder, för att äventyra TPM-säkerhetschippet.

Klippet skulle göra det extremt enkelt att ansluta till chippet och raka ett par minuter från en verklig attack.

Hela processen förklaras i detalj och det är intressant att läsa om du har en omfattande teknisk bakgrund och är intresserad av den här typen av kunskap.

Detta är oroande nyheter, med tanke på att Microsoft gjorde en så stor sak av att vi uppgraderar till enheter som redan har sådana säkerhetsfunktioner integrerade.

Med det sagt kan det Redmond-baserade teknikföretaget göra ett bättre jobb med att erbjuda en säkrare framtid för BitLocker, en där sådana hackningsmetoder inte längre är möjliga.

Du kanske också vill veta att du kan installera Microsofts kommande operativsystem även utan det pålagda TPM-kravet.

Vad tycker du om hela den här situationen? Dela din åsikt med oss i kommentarsfältet nedan.