- En kritisk Windows-sårbarhet, upptäckt för flera dagar sedan, får användare att krypa för att möjliggöra extra säkerhetsåtgärder.

- Det började när en forskare märkte vad han trodde var en kodningsregression i en betaversion av den kommande Windows 11.

- Tydligen innehållet i säkerhetskontoansvarig (SAM), kan läsas av användare med begränsade systembehörigheter.

- Detta sårbarhet påverkar också alla Windows 10-versioner som släppts under de senaste 2,5 åren, enligt experter.

Vi, här på Windows Report, betonar alltid vikten av att vara skyddade samtidigt som de är anslutna till internet, eftersom cyberhot växer och ständigt närvarande nuförtiden.

Underlåtenhet att göra det kan leda till läckor av konfidentiella och värdefulla uppgifter som kan få allvarliga återverkningar för individer, såväl som för företag.

På tisdagen blev alla chockade när de fick veta om två nya sårbarheter, en i Windows och den andra i Linux, som kan tillåta hackare att kringgå OS-säkerhetsrestriktioner och komma åt känsliga resurser.

Ny sårbarhet i Windows 11 kan leda till allvarliga intrång

Denna kritiska Windows-sårbarhet upptäcktes av en slump för några dagar sedan när en forskare märkte vad han trodde var en kodningsregression i en betaversion av den kommande Windows 11.

Han fann också att innehållet i säkerhetskontoansvarig (SAM), som är databasen som lagrar användarkonton och säkerhetsbeskrivningar för användare på den lokala datorn, kan läsas av användare med begränsade systembehörigheter.

yarh- av någon anledning på win11 är SAM-filen nu LÄS för användare.

Så om du har shadowvolumes aktiverat kan du läsa sam-filen så här:Jag vet inte hela omfattningen av problemet ännu, men det är för många för att inte vara ett problem tror jag. pic.twitter.com/kl8gQ1FjFt

— Jonas L (@jonasLyk) 19 juli 2021

För att ge dig en bättre förståelse vet vi alla att eftersom operativsystem och applikationer blir svårare att bryta sig in i, kräver framgångsrika attacker två eller flera sårbarheter för att kunna utnyttjas.

För att vara lite mer exakt kommer en av sårbarheterna att tillåta skadliga tredje parter att komma åt lågprivilegierade OS-resurser, där kod kan exekveras eller privata data kan läsas.

Den andra sårbarheten tar processen till en helt ny nivå, och ger tillgång till systemresurser reserverade för lösenordslagring eller andra känsliga operationer.

SeriousSAM-sårbarheten påverkar alla Windows 10-versioner som släppts under de senaste 2,5 åren

-CVE-2021-36934 kan användas för att få administratörsåtkomst för Windows 10 v1809 versioner och senare

-Inga patchar tillgängliga ännu

-PoC och några loggningstips tillgängligahttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3— Catalin Cimpanu (@campuscodi) 21 juli 2021

Hur exakt tillåter detta problem angripare att infiltrera våra system?

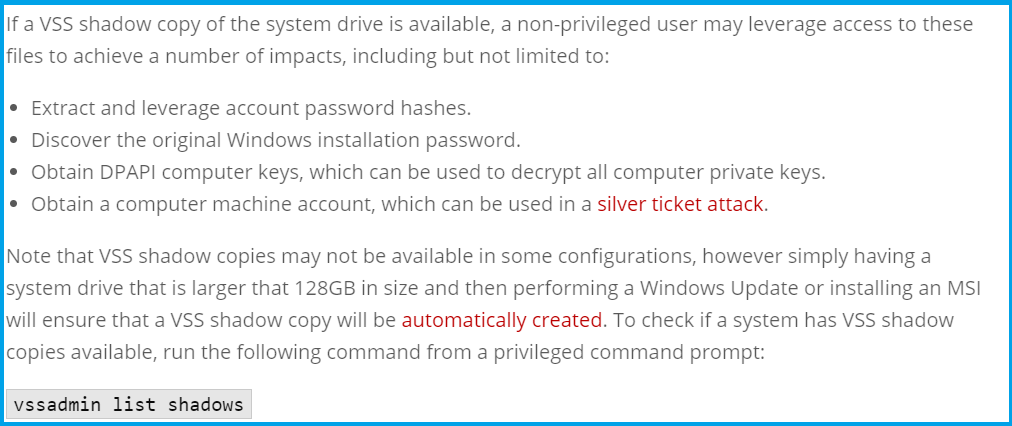

Ovannämnda problem gjorde det möjligt för tredje part att extrahera kryptografiskt skyddade lösenordsdata.

De kunde också upptäcka lösenordet vi använde för att installera Windows, få tag på datornycklarna för Windows dataskydds-API, som kan användas för att dekryptera privata krypteringsnycklar.

En annan åtgärd som cyberangripare kan utföra när de utforskar denna sårbarhet är att skapa konton på den riktade enheten.

Som du kan föreställa dig är resultatet att den lokala användaren kan höja privilegier hela vägen till System, den högsta nivån i Windows.

F: vad kan du göra när du har #mimikatz🥝 & viss läsbehörighet på Windows-systemfiler som SYSTEM, SAM och SECURITY?

S: Lokal privilegieupptrappning 🥳

Tack @jonasLyk för detta Läsåtkomst på standard Windows😘 pic.twitter.com/6Y8kGmdCsp

— 🥝 Benjamin Delpy (@gentilkiwi) 20 juli 2021

Detta är nu en ny sårbarhet och fanns även på Windows 10

Användare som noterade dessa inlägg och svarade, påpekade också att detta beteende inte var en regression som introducerades i Windows 11, som man först trodde.

Påstås ha samma sårbarhet som har Windows 11-användare på kanten av sitt säte varit närvarande även i den senaste versionen av Windows 10.

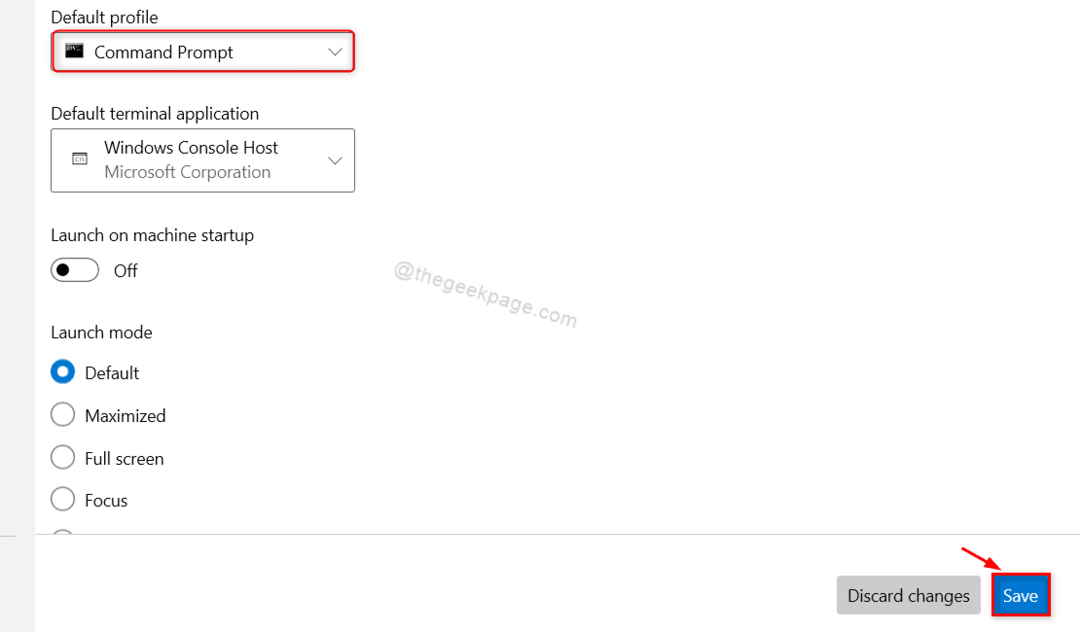

Således, det amerikanska Computer Emergency Readiness Team uppgav att detta problem visar sig när Volume Shadow Copy Service, Windows-funktionen som tillåter OS eller applikationer för att ta ögonblicksbilder av en hel disk utan att låsa filsystemet, vrids på.

Vad som är ännu värre är att det för närvarande inte finns någon patch tillgänglig, så det finns inget sätt att säga när det här problemet faktiskt kommer att åtgärdas.

Microsofts företagstjänstemän undersöker sårbarheten och kommer att vidta åtgärder vid behov. Sårbarheten spåras som CVE-2021-36934, as Microsoft sa att exploateringar i det vilda är mer sannolika.

jag skrev om #HiveNightmare aka #Seriösa Sam (skylla @cyb3rops för den), en oparpad Windows 10-sårbarhet som tillåter alla icke-adminanvändare att komma åt hela systemregistret, inklusive känsliga områden.

Fruktansvärt dåligt kodad PoC ingår.

https://t.co/PX1fOGpzbf— Kevin Beaumont (@GossiTheDog) 20 juli 2021

Vidtar du extra försiktighetsåtgärder för att undvika att bli offer för cyberattacker? Dela dina tankar med oss i kommentarsfältet nedan.