Windows-datorer med Intel- och AMD-chips kan vara sårbara igen, som Spöke återkommer efter nästan ett år.

Ny SWAPGS-sårbarhet kringgår tidigare mildringar

Den här gången har dutformad CVE-2019-1125-fråga som liknar Spectre och Meltdown är kraftfullare och kringgår tidigare säkerhetsbarriärer. SWAPGS-sårbarheten påverkar främst Intel-processorer som producerats efter 2012.

Sårbarheten läser känsligt kärnminne och a skadlig attack kan använda den för att få lösenord och krypteringsnycklar ur RAM.

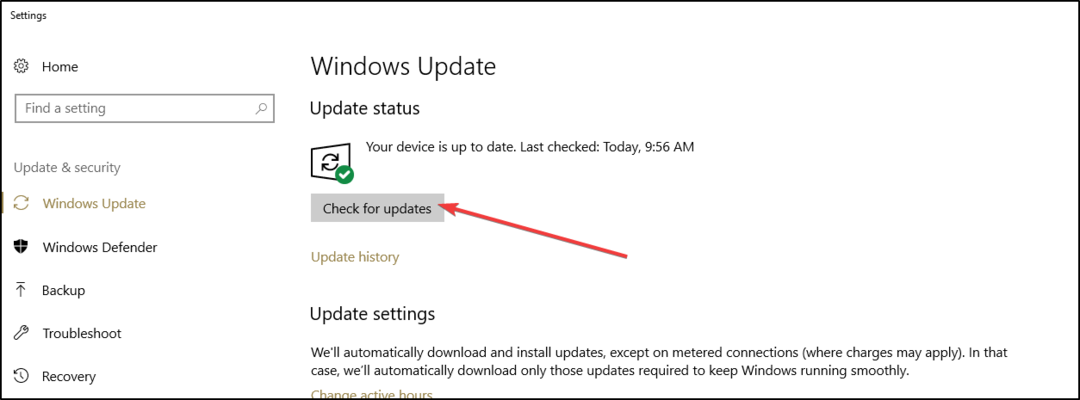

Som sådan släppte Microsoft en tyst patch för att lösa problemet. Uppdateringen till Linux-kärnan var en del av förra månadens Patch Tuesday, men den avslöjades inte förrän nyligen, vid BlackHat säkerhetskonferens.

Uppdatering av kärnan verkar lösa problemet

Här är vad RedHat var tvungen att säga handla om CVE-2019-1125:

Red Hat har blivit medveten om en ytterligare spekter-V1-liknande attackvektor, som kräver uppdateringar av Linux-kärnan. Denna ytterligare attackvektor bygger på befintliga programvarukorrigeringar som skickats i tidigare kärnuppdateringar. Denna sårbarhet gäller endast x86-64-system som använder antingen Intel- eller AMD-processorer.

Det här problemet har tilldelatsCVE-2019-1125 och är rankatMåttligt.

En okontrollerad lokal angripare kan använda dessa brister för att kringgå konventionella begränsningar för minnessäkerhet för att få läsåtkomst till privilegierat minne som annars skulle vara oåtkomligt.

Eftersom den kernel patch bygger på befintliga spökreduceringar från tidigare uppdateringar, den enda lösningen är att uppdatera kärnan och starta om systemet.

Varken AMD eller Intel är extremt bekymrade över problemet och har inte planer på att släppa mikrokoduppdateringar eftersom sårbarheten kan hanteras i programvara.

Bitdefender, som ursprungligen hittade Spectre, skapade en sida som ger dig mer information om hur du skyddar ditt system mot kritiska SWAPGS-attacker.

![Atibtmon.exe Runtime-fel i Windows 10 [KOMPLETT GUIDE]](/f/abc91c6b7f6e64671e0c9e6901622d34.jpg?width=300&height=460)