Tidsbesparande mjukvaru- och hårdvarukompetens som hjälper 200 miljoner användare varje år. Guider dig med råd, nyheter och tips för att uppgradera ditt tekniska liv.

AVG Business Security

AVG levererar en topprankad datalösningslösningslösning som är utformad för företag som täcker alla dina skyddsbehov, från omedelbara e-postvarningar till fjärrstyrningsverktyg.

På tal om fjärradministration kan du installera, uppdatera och konfigurera AVG över dina PC-enheter var som helst och dra nytta av realtidsövervakning och meddelanden om hot.

Låt oss snabbt titta på dess nyckelfunktioner:

- Cloud Management Console (snabb distribution på flera slutpunkter, hantera policyer, övervaka hot, schemalägg uppdateringar och skydda enheter och nätverk från en enda plats)

- Fil, e-post, beteende och webbskydd (skydd i flera steg mot skadlig kod, virus, skräppost, skadliga nedladdningar och farliga webbplatser)

- Link Scanner och integrerad brandvägg (för att filtrera nätverkstrafik och förhindra misstänkta anslutningar)

- Filförstörare (ta bort filer som du inte vill ska återställas permanent)

- SharePoint-skydd

AVG Business Security

Skydda ditt företag med den ultimata programvaran för upptäckt av dataintrång som drivs av AVG!

Köp det nu

Varonis

Denna programvara för upptäckt av sekretessbrott är innovationen från Varonis Systems, ett amerikanskt programvaruföretag, och låter organisationer spåra, visualisera, analysera och skydda deras data.

Varonis utför användaranalys för att upptäcka och identifiera onormalt beteende och försvara sig från cyberattacker genom att extrahera metadata från din IT-infrastruktur.

Den använder sedan denna information för att kartlägga förhållanden mellan dataobjekt, dina anställda, innehåll och användning, så att du kan få mer synlighet i dina data och skydda den.

Låt oss snabbt titta på dess nyckelfunktioner:

- Icke-påträngande implementering av Varonis-ramverk

- DatAdvantage datastyrningsprogramvara och IDU-analysnivå på motorn (statistisk analys)

- Övervaka filservrar, analysera filsystem och få åtkomstmönster djupt (rekommendationer om ändringar)

- Adressera sekretessbrottdetektering (snabb och enkel installation)

- Lös ett antal utmaningar och bestäm dataägande baserat på åtkomstfrekvens

- Utför användargranskning

Varonis

Kombinera synlighet och sammanhang för att upptäcka och svara på cyberattacker som ett proffs!

Försök nu

Stealthbits

Detta är den första leverantören av datatillgångsstyrningslösningar som stöder ostrukturerade och strukturerade datalagrar, vilket skyddar dina uppgifter mot dina mest utsatta mål.

Stealthbits är ett mjukvaruföretag för cybersäkerhet som skyddar känslig data och referenser som angripare använder för att stjäla själva data.

Låt oss snabbt titta på dess nyckelfunktioner:

- Stealth Intercept (upptäcker, förhindrar och varnar dig i realtid så att du kan blockera hot innan de förvandlas till katastrofer)

- Maskininlärningsbaserad Stealth Defend (realtidshotanalys och varningsverktyg för att försvara din organisation mot avancerade hot och försök att exfiltrera och förstöra dina data)

- Stealth Recover (låter dig rulla tillbaka och återställa aktiva katalogändringar för att upprätthålla en säker och optimerad katalog och återställa domäner utan stillestånd)

- Stealthbits File Activity Monitor (lagra filåtkomst och ändringar av behörighet för Windows-filservrar och NAS-enheter utan att behöva logga inbyggt)

Stealthbits

Begränsa inte bara åtkomsten till dina data. Ta det till nästa nivå genom att säkra Active Directory.

Försök nu

Suricata

Detta är en snabb, mycket robust programvara för detektering av integritetsöverträdelse med öppen källkod utvecklad av Open Information Security Foundation.

Suricata kan utföra intrångsdetektering i realtid, plus det förhindrar inbrott och övervakar ditt nätverks säkerhet.

Den har moduler som fångst, insamling, avkodning, detektering och utdata, som följer processen i den ordningen. Den fångar först trafiken, avkodar den sedan och anger hur flödet skiljer sig mellan dess processorer.

Låt oss snabbt titta på dess nyckelfunktioner:

- Flertrådad lösning (använder regler, signaturspråk, plus Lua-skript för att upptäcka komplexa hot)

- Kompatibel med alla större operativsystem inklusive Windows

- Nätverkstrafikbehandling på det sjunde OSI-modellskiktet (förbättrad detekteringsfunktion för skadlig kod)

- Automatisk detektering och analysering av protokoll och GPU-acceleration

⇒ Skaffa Suricata

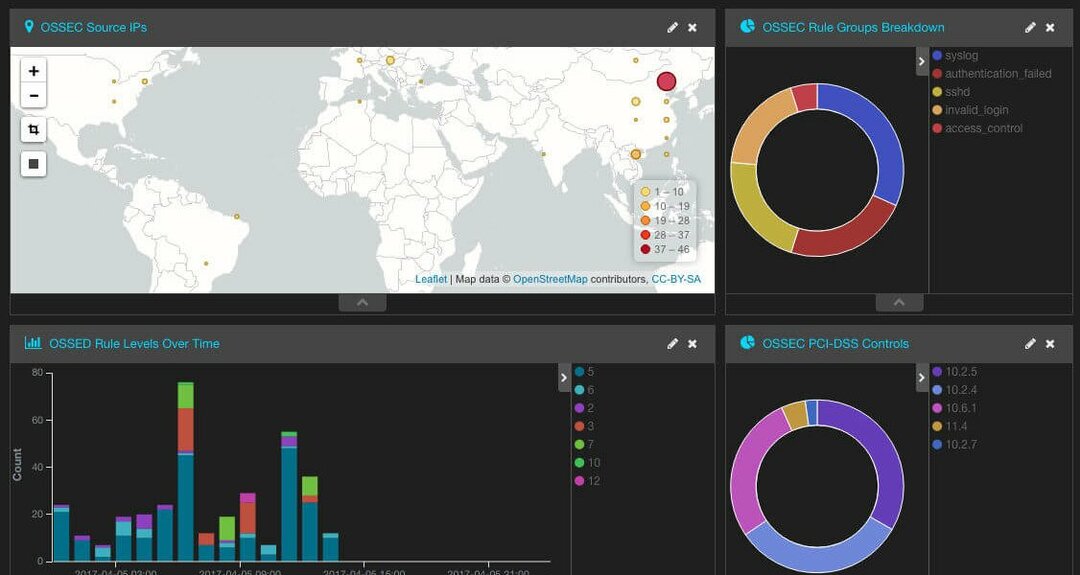

OSSEC

OSSEC är ett värdbaserat system för öppen källkod för intrångsdetektering med flera plattformar. Verktyget har en kraftfull korrelations- och analysmotor som integrerar logganalys och kontroll av filintegritet.

Dessutom finns det en Windows-registerövervakningsfunktion så att du enkelt kan se obehöriga ändringar i registret.

Det finns också centraliserad policyhantering, rootkit-upptäckt, realtidsvarning och aktivt svar. När det gäller tillgänglighet bör du veta att detta är en plattformslösning, och den fungerar på Linux, OpenBSD, FreeBSD, macOS, Solaris och Windows.

Låt oss snabbt titta på dess nyckelfunktioner:

- Helt gratis

- Finns på nästan alla stationära plattformar

- Korrelations- och analysmotor

- Logganalys, integritetskontroll

- Registerövervakning, kontroll av filintegritet

- Rootkit-upptäckt, realtidsvarningar

⇒ Skaffa OSSEC

Fnysa

Detta är en annan fri och öppen källkodsprogramvara för sekretessbrott som skapades 1998, vars största fördel är dess förmåga att utföra trafikanalys i realtid och paketloggning i nätverket.

Funktionerna inkluderar protokollanalys, innehållssökning och förprocessorer, vilket gör detta verktyg allmänt accepterad för att upptäcka skadlig kod av alla slag, exploateringar, skanningsportar och många andra säkerheter frågor.

Låt oss snabbt titta på dess nyckelfunktioner:

- Sniffer-, paketlogger- och nätverksintrångsdetekteringslägen (Sniffer-läget läser paket och visar informationen, Packet logger loggar paketen på disken, medan detekteringsläget för nätverksintrång övervakar realtidstrafik jämfört med det användardefinierade regler)

- Upptäck stealth-portavsökningar, CGI-attacker, SMB-sonder, buffertöverflöde och OS-fingeravtrycksförsök

- Kompatibel med olika hårdvaruplattformar och operativsystem inklusive Windows

- Flexibel och dynamisk för distribution

- Lätt att skriva regler för intrångsdetektering

- Bra community support bas för felsökning

⇒ Få Snort

Finns det ett program för identifiering av sekretessbrott som du vill att alla ska veta om? Dela med oss genom att lämna en kommentar i avsnittet nedan.

© Copyright Windows Report 2021. Inte kopplat till Microsoft