- Linuxbaserade x86-servrar och Linux ARM / MIPS-baserade IoT-enheter kan bli ett Gitpaste-12-mål.

- Gitpaste-12 är en ny mask som använder GitHub och Pastebin. Ta en titt nedan för att hitta mer om det.

- För att enkelt bli av med skadlig kod och andra hot, använd tipsen som beskrivs i vår Avsnitt för borttagningsguider.

- Dessutom bokmärke detta Säkerhets- och integritetsprogramvaruhub kan vara ett smart val för framtiden.

Gitpaste-12 är en nyligen upptäckt mask som använder GitHub och Pastebin för koder för huskomponenter och utnyttjande av över 12 sårbarheter.

Därför detta skadlig kod är känd som Gitpaste-12 på grund av användningen av GitHub och Pastebin, som också har minst 12 olika attackmoduler.

För närvarande inkluderar målen Linux baserade x86-servrar, tillsammans med Linux ARM- och MIPS-baserade IoT-enheter.

De första GitPaste-12 första attackerna upptäcktes av Juniper Threat Labs. Rapporten släpptes av Juniper Threat Labs avslöjar:

Den första fasen av attacken är den första systemkompromissen. (...) Denna mask har 12 kända attackmoduler och mer under utveckling.

Hur sprids Gitpaste-12?

Efter denna inledande fas verkar masken ha ett exakt uppdrag: den identifierar kända exploater och kan försöka brute force lösenord.

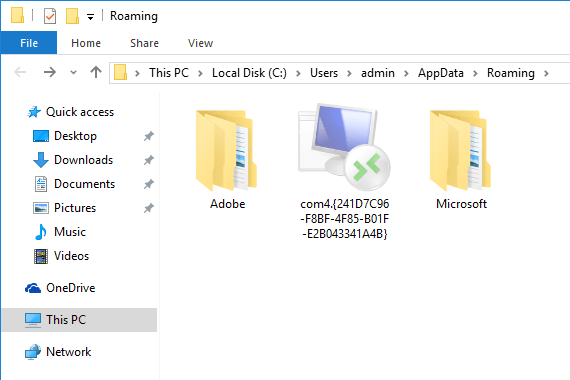

När ett system äventyras skapar Gitpaste-12 ett cron-jobb som det laddas ner från Pastebin, som kör samma skript igen varje minut.

Den här effektiva mekanismen används sannolikt för att driva cron-jobbuppdateringar till botnet. Som redan bekräftat innehåller Gitpaste-12-skadlig programvara också ett skript som startar attacker mot andra maskiner.

Det är så som denna mask försöker replikera, med början med slumpmässiga / 8 CIDR-attacker över alla adresser inom sitt intervall.

Känner du till Gitpaste-12-platsen och det faktum att den kan spridas så enkelt, ska du fortsätta använda GitHub? Låt oss veta dina tankar om detta i kommentarfältet nedan.