Мицрософт је недавно издао безбедносни савет (АДВ180028) упозорење за кориснике самошифрираних ССД уређаја Битлоцкер системи шифровања.

Овај савет за безбедност уследио је након што су двојица истраживача безбедности из Холандије, Царло Меијер и Бернард ван Гастел, издали нацрт рада у којем су изложили рањивости које су открили. Ево апстракта резимирајући проблем:

Анализирали смо хардверску енкрипцију пуног диска неколико ССД-а реверзним инжењерингом њиховог фирмвера. У теорији, гаранције сигурности које нуди хардверска енкрипција сличне су или боље од софтверских имплементација. У стварности смо открили да многе имплементације хардвера имају критичне сигурносне слабости, јер многи модели омогућавају потпун опоравак података без знања о било којој тајни.

Ако сте видели чланак, можете прочитати о свим различитим рањивостима. Концентрисаћу се на два главна.

Сигурност ССД хардверског шифровања

Мицрософт је знао да постоји проблем са ССД-овима. Дакле, у случајевима самошифрованих ССД-ова, Битлоцкер би дозволио

шифровање користе ССД-ови за преузимање. Нажалост, за Мицрософт ово није решило проблем. Више од Меијера и ван Гастела:БитЛоцкер, софтвер за шифровање уграђен у Мицрософт Виндовс ослањаће се искључиво на хардверску енкрипцију на целом диску ако ССД оглашава да је подржана. Стога су за ове дискове угрожени и подаци заштићени БитЛоцкер-ом.

Рањивост значи да сваки нападач који може прочитати СЕДс кориснички приручник може приступити главна лозинка. Добијањем приступа главној лозинци, нападачи могу заобићи лозинку коју генеришу корисници и приступити подацима.

- ПОВЕЗАН: 4 најбоља шифрована софтвера за размену датотека за Виндовс 10

Исправите рањивости главне лозинке

У стварности, чини се да је ову рањивост прилично лако отклонити. Прво, корисник може да постави сопствену главну лозинку, замењујући ону коју генерише добављач СЕД. Ова генерисана корисничка лозинка тада не би била доступна нападачу.

Чини се да је друга опција постављање могућности главне лозинке на „максимум“, чиме се главна лозинка у потпуности онемогућава.

Наравно, савет за безбедност долази из претпоставке да просечан корисник верује да би СЕД био сигуран од нападача, па зашто би ико радио било коју од ових ствари.

Корисничке лозинке и кључеви за шифровање диска

Друга рањивост је та што не постоји криптографско везивање између корисничке лозинке и кључа за шифровање диска (ДЕК) који се користи за шифровање лозинке.

Другим речима, неко би могао погледати унутар СЕД чипа да би пронашао вредности ДЕК-а и затим употребио те вредности за крађу локалних података. У овом случају, нападач не би захтевао корисничку лозинку да би добио приступ подацима.

Постоје и друге рањивости, али следећи трагове готово свих осталих, само ћу вам дати везу до нацрт папира, и тамо можете прочитати о свима њима.

- ПОВЕЗАН: 6 највећих ССД чврстих дискова за куповину у 2018. години

Нису то погођени сви ССД дискови

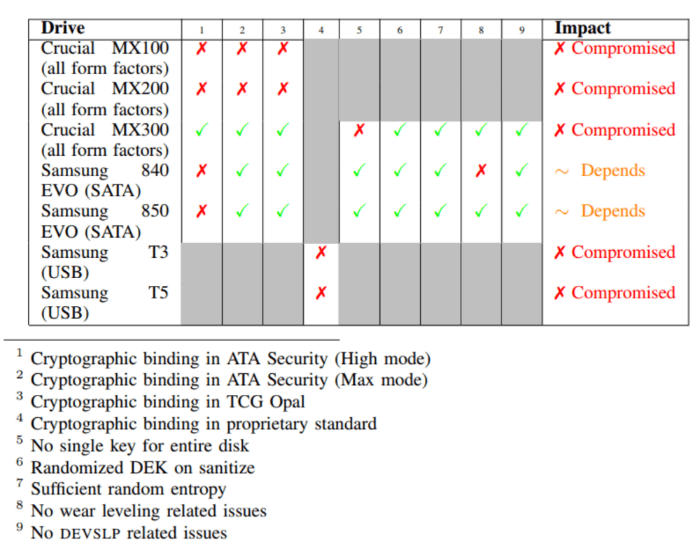

Међутим, желео бих да укажем на две ствари. Прво, Меијер и ван Гастел су тестирали само део свих ССД-ова. Истражите свој ССД и погледајте да ли може имати проблема. Ево ССД-ова које су два истраживача тестирала:

Нападачима је потребан локални приступ

Такође имајте на уму да је за ово потребан локални приступ ССД-у, јер нападачи требају приступити и манипулисати фирмвером. То значи да су ваш ССД и подаци које поседује теоретски сигурни.

Рекавши то, не мислим да би се према овој ситуацији требало поступати олако. Задњу реч оставићу Меијеру и ван Гастелу,

Овај [извештај] оспорава став да је хардверска енкрипција пожељнија од софтверске. Закључујемо да се не треба ослањати само на хардверску енкрипцију коју нуде ССД-ови.

Мудре речи заиста.

Да ли сте открили ненаведени ССД који има исти сигурносни проблем? Јавите нам у коментарима испод.

ПОВЕЗАНЕ ОБЈАВЕ ЗА ПРОВЈЕРУ:

- 5 антивирусних програма са највећом стопом откривања за уклањање подлог малваре-а

- Шифровање од краја до краја сада је доступно за кориснике Оутлоок.цом

- 5+ најбољих безбедносних софтвера за крипто трговање како бисте осигурали новчаник

![Дешифровање БитЛоцкера не ради [Поправак стручњака]](/f/a625bc734dfaf292c3dbd81280efeda0.jpg?width=300&height=460)

![Како онемогућити БитЛоцкер у оперативном систему Виндовс 10 [Кратки водич]](/f/c048af89c110a79a14eecd5a5fb718cf.jpg?width=300&height=460)