Рањивост омогућава заобилажење безбедносних контрола.

- Рањивост постоји у најновијој верзији Мицрософт тимова.

- Хакери могу да заобиђу безбедносне контроле користећи ИДОР.

- Међутим, хакер мора купити сличан домен и регистровати га на М365.

Недавно је студија показала да је то готово 80% Мицрософт Теамс налога је хаковано најмање једном, 2022. године. Оно што је још више забрињавајуће је чињеница да је иста студија известила да је 60% Мицрософт Теамс налога успешно хаковано. То је забрињавајући број, али колико лако се Мицрософт тимови могу хаковати у овом случају?

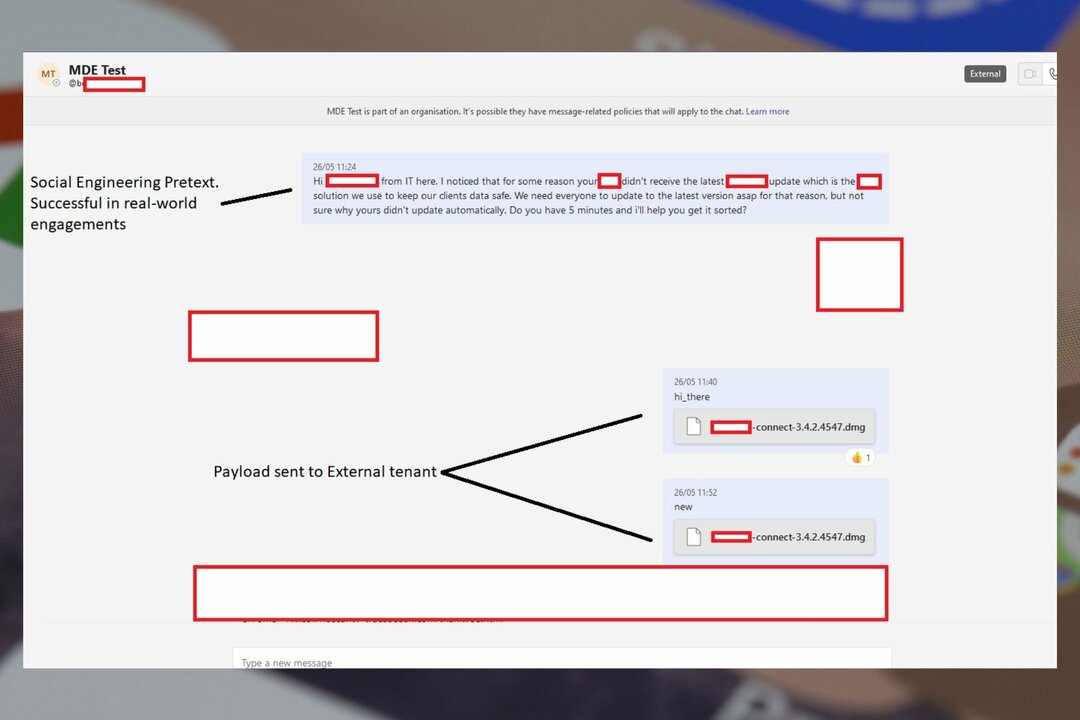

Па, испоставило се да се тимови могу врло лако хаковати. Ново истраживање које је спровео ЈУМПСЕЦ-ов црвени тим открио да је Тим заправо склон модерном малверу. А спољни закупци могу лако да унесу и малвер у Мицрософт тимове.

Како се ово може догодити? Постоји рањивост у најновијој верзији Мицрософт Теамс-а. Ова рањивост омогућава малверу да се инфилтрира у било коју организацију користећи Мицрософт Теамс у својој подразумеваној конфигурацији.

Хакер може да заобиђе безбедносне контроле на страни клијента. Ове безбедносне контроле спречавају спољне закупце да шаљу датотеке (малвер у овом случају) особљу у вашој организацији.

ИДОР у Мицрософт Теамс омогућава увођење малвера

Експлоатација је могућа кроз рањивост у безбедносним контролама на страни клијента. У Мицрософт тимовима одређене безбедносне контроле могу да се имплементирају на страни клијента.

То значи да један хакер може да се лажно представља као појединац из ваше организације, а заобилазећи ове контроле, моћи ће да вам пошаље злонамерне датотеке. Ово заједно са још једном рањивошћу омогућава хакеру да шаље злонамерне датотеке директно у ваше пријемно сандуче.

Истраживање наводи да овај метод може заобићи скоро све савремене безбедносне контроле против фишинга. Међутим, од хакера је потребно да купи домен сличан вашим циљним организацијама и региструје га код М365.

Али то утиче на сваку организацију која користи тимове у подразумеваној конфигурацији, тако да ова рањивост има огроман потенцијал да је искористе актери претњи.

Мицрософт је признао рањивост, а технолошки гигант са седиштем у Редмонду чак је потврдио њен легитимитет. Међутим, технолошки гигант је рекао да није испунио стандарде за тренутно сервисирање.

Још увек постоје ствари које ваша организација може да уради да би се заштитила. Према истраживању, можете урадити следеће:

- Прегледајте да ли постоји пословни захтев да спољни закупци имају дозволу да шаљу поруке вашем особљу.

- Образујте особље о могућностима апликација за продуктивност као што су Теамс, Слацк, Схарепоинт, итд., за покретање кампања друштвеног инжењеринга.

Као што видите, иако је Теамс веома популарна апликација за организације, такође је изузетно рањива на нападе. Међутим, пошто се овакве рањивости често закрпе у ажурирањима, требало би да своје тимове стално ажурирате на најновију верзију. Можете прочитати истраживање у целости овде.

Шта мислите о овој рањивости? Обавезно нас обавестите у одељку за коментаре испод.