Сајбер безбедност би требало да буде од највеће важности за све нас који имамо приступ интернету, посебно ако имамо вредну имовину или осетљиве информације које треба да заштитимо.

Међутим, обезбеђивање вашег налога понекад може бити много теже него само рећи да хоћете, јер ће генијалне злонамерне треће стране увек пронаћи начин да заобиђу доступну безбедност.

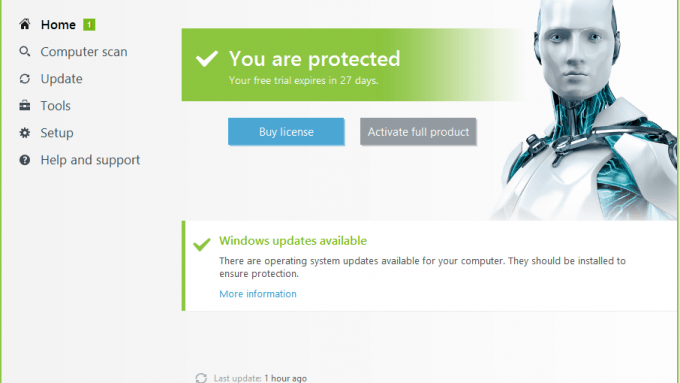

Недавно је ЕСЕТ објавио безбедносне исправке како би се позабавио високом озбиљношћу ескалације локалних привилегија рањивост која утиче на више производа на системима који користе Виндовс 10 и новије верзије или Виндовс Сервер 2016 и изнад.

Мана, која је позната као ЦВЕ-2021-37852, известила је Зеро Даи Инитиативе, упозоравајући кориснике да омогућава нападачима да ескалирају привилегије на НТ АУТХОРИТИ\СИСТЕМ права на рачун.

Имајте на уму да је ово далеко највиши ниво привилегија на Виндовс систему, а хакери то постижу коришћењем Виндовс интерфејса за скенирање против малвера.

Стручњаци за безбедност упозоравају на предстојеће сајбер ризике

Ако већ нисте знали, АМСИ је први пут представљен са Виндовс 10 Тецхницал Превиев. То заправо омогућава апликацијама и услугама да захтевају скенирање меморијског бафера од било ког већег антивирусног производа инсталираног на систему.

Према експертима за безбедност у ЕСЕТ-у, ово се може постићи само након што нападачи добију Права СеИмперсонатеПривилеге.

Као што смо раније споменули, ове привилегије се додељују корисницима у локалној групи администратора и на уређају локални налог услуге да се лажно представља као клијент након аутентификације што би требало да ограничи утицај овога рањивост.

С друге стране, Иницијатива Зеро Даи је навео да се од сајбер-криминалаца захтева само да добију могућност да изврше код са ниским привилегијама на циљном систему, који одговара ЕСЕТ-овој ЦВСС оцени озбиљности.

Ово аутоматски значи да ову гадну и опасну грешку могу да искористе злонамерне треће стране са ниским привилегијама.

Стручњаци за безбедност су такође објавили листу која показује производе на које утиче ова рањивост:

- ЕСЕТ НОД32 Антивирус, ЕСЕТ Интернет Сецурити, ЕСЕТ Смарт Сецурити и ЕСЕТ Смарт Сецурити Премиум од верзије 10.0.337.1 до 15.0.18.0

- ЕСЕТ Ендпоинт Антивирус за Виндовс и ЕСЕТ Ендпоинт Сецурити за Виндовс од верзије 6.6.2046.0 до 9.0.2032.4

- ЕСЕТ Сервер Сецурити за Мицрософт Виндовс Сервер 8.0.12003.0 и 8.0.12003.1, ЕСЕТ Филе Сецурити за Мицрософт Виндовс Сервер од верзије 7.0.12014.0 до 7.3.12006.0

- ЕСЕТ Сервер Сецурити за Мицрософт Азуре од верзије 7.0.12016.1002 до 7.2.12004.1000

- ЕСЕТ Сецурити за Мицрософт СхареПоинт Сервер од верзије 7.0.15008.0 до 8.0.15004.0

- ЕСЕТ Маил Сецурити за ИБМ Домино од верзије 7.0.14008.0 до 8.0.14004.0

- ЕСЕТ Маил Сецурити за Мицрософт Екцханге Сервер од верзије 7.0.10019 до 8.0.10016.0

Такође је веома важно имати на уму да је ЕСЕТ Сервер Сецурити за кориснике Мицрософт Азуре саветован да бисте одмах ажурирали на најновију доступну верзију програма ЕСЕТ Сервер Сецурити за Мицрософт Виндовс Сервер.

Светла страна је у томе што ЕСЕТ заправо није пронашао никакве доказе о експлоатацији дизајнираној да циља производе погођене овом безбедносном грешком у дивљини.

Међутим, то не значи да морамо да игноришемо неопходне кораке да поново постанемо сигурни. Да ли сте икада били жртва тако разрађеног напада?

Поделите своје искуство са нама у одељку за коментаре испод.

![ПОПРАВАК: ЕСЕТ је блокирао ВПН на Виндовс рачунарима [10 једноставних метода]](/f/25497b5da9073a8d2eb0bd722e80c762.jpg?width=300&height=460)