- Иако је Мицрософт проповедао побољшану безбедност коју ћемо добити преко ТПМ чипова, напад није ни издалека немогућ.

- Ако би један од наших Виндовс 11 уређаја доспео у погрешне руке, сам уређај и мрежа на коју је повезан били би угрожени.

- Стручњаци су доказали да, уз одговарајући скуп вештина, чак и ТПМ 2.0 безбедносни чипови могу постати лак плен за злонамерне ентитете који желе да извуку наше податке.

- Мицрософт би можда желео да ближе погледа ове безбедносне функције и можда чак ревидира своју стратегију, док још има времена да то уради.

Непотребно је рећи да од када је технолошка компанија Редмонд први пут најавила Виндовс 11 као будући ОС, бескрајно се прича о неким од хардверски захтеви које уређаји треба да испуне.

Многи се нису сложили са наметнутим ограничењима ТПМ 2.0 и ова тема је изазвала реакције свих врста корисника Виндовс-а.

Мицрософт је држао своје позиције и стално уверавао људе да је овај ТПМ захтев за њихову безбедност, због побољшаног нивоа заштите који ће понудити.

Међутим, неки стручњаци су недавно открили да чак и са овим безбедносним чиповима на месту, још увек не можемо бити потпуно безбедни од злонамерних ентитета, у случају да се неко дочепа наших

Виндовс 11 уређај.Нисмо толико безбедни као што Мицрософт жели да мислите

Технолошки гигант је показао гвоздену вољу када је у питању био да не крене под притиском јавности, посебно након реакције коју је ТПМ 2.0 захтев који је са собом донела заједница.

Ову хардверску функцију су рекламирали као да је њихова и рекао је да ће корисници бити заштићени због овог малог чипа.

Технологија Трустед Платформ Модуле (ТПМ) је дизајнирана да обезбеди функције засноване на хардверу и безбедности. ТПМ чип је сигуран крипто-процесор који је дизајниран за обављање криптографских операција. Чип укључује више физичких безбедносних механизама како би био отпоран на неовлашћено коришћење, а злонамерни софтвер није у могућности да мења безбедносне функције ТПМ-а.

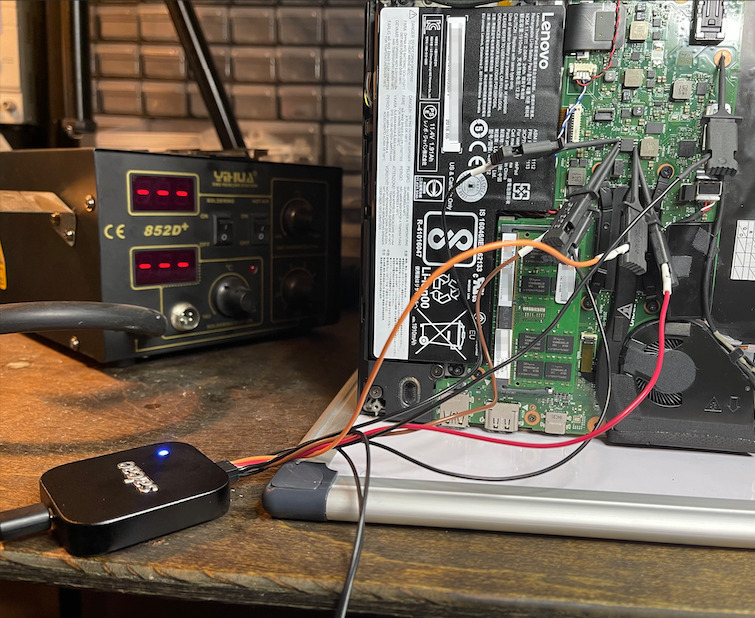

Стручњаци из Долос групе открио је да, у ствари, ако неко од нас изгуби свој лаптоп или му га украду, ТПМ може учинити мало да спречи хакере да направе хаос.

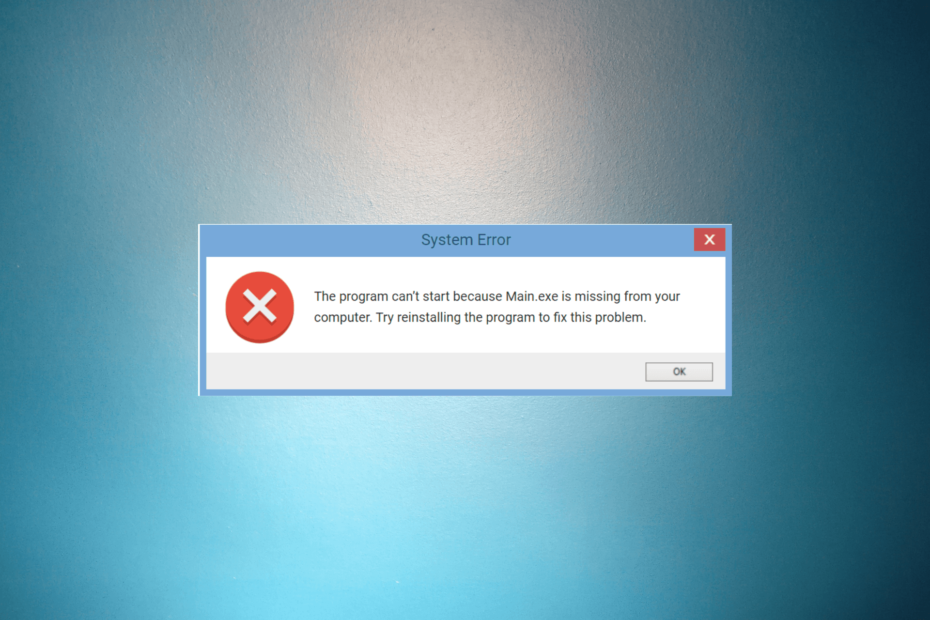

У време писања овог текста, БитЛоцкер не користи никакве шифроване комуникационе карактеристике ТПМ 2.0 стандард, што значи да сви подаци који излазе из ТПМ-а излазе у отвореном тексту, укључујући кључ за дешифровање за Виндовс. Ако можемо да зграбимо тај кључ, требало би да будемо у могућности да дешифрујемо диск, добијемо приступ конфигурацији ВПН клијента и можда добијемо приступ интерној мрежи.

Користећи овај експлоат заједно са другим генијалним шемама, истраживачи су успели да узму украдени корпоративни лаптоп (као сценарио) и ефективно добити приступ својој повезаној корпоративној мрежи, остављајући податке изложеним и рањивим.

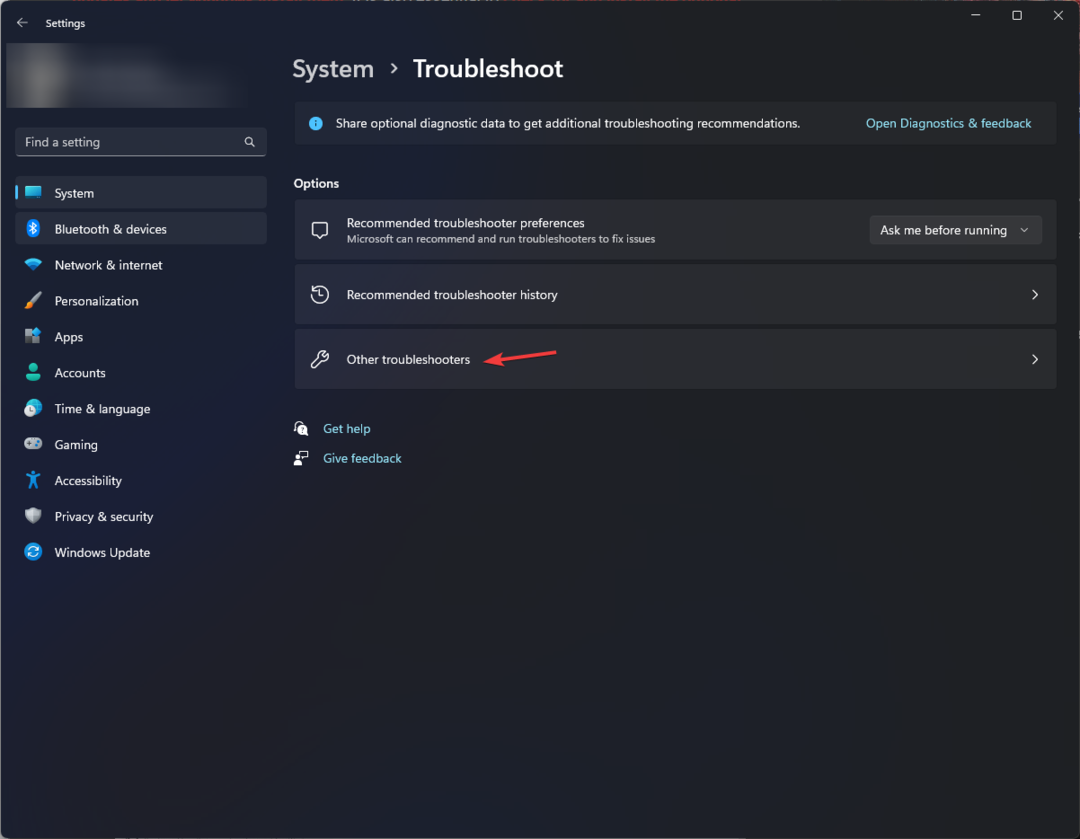

Како су даље описали, након отварања поменутог лаптопа, унапред опремљени нападач би користио СОИЦ-8 клип уместо појединачних сонди, како би компромитовао ТПМ безбедносни чип.

Клип би учинио изузетно једноставним повезивање са чипом и обријао неколико минута од напада у стварном свету.

Цео процес је детаљно објашњен и занимљиво је читање ако имате огромну техничку позадину и волите ову врсту знања.

Ово је забрињавајућа вест, с обзиром на то да је Мицрософт направио тако велику ствар у вези са нашом надоградњом на уређаје који већ имају интегрисане такве безбедносне функције.

Уз то, технолошка компанија са седиштем у Редмонду могла би да уради бољи посао у понуди сигурније будућности за БитЛоцкер, у којој такве методе хаковања више нису могуће.

Можда бисте такође желели да знате да можете да инсталирате Мицрософтов предстојећи оперативни систем чак и без наметнутог захтева за ТПМ.

Шта мислите о целој овој ситуацији? Поделите своје мишљење са нама у одељку за коментаре испод.