- Још једна рањивост Мицрософтовог производа може дозволити злонамерној трећој страни да добије информације од појединаца пријављених на Виндовс 365.

- Истраживач је открио начин за брисање корисничких нешифрованих поверљивих података Мицрософт Азуре у отвореном тексту, користећи Мимикатз.

- Користећи такве алате, хакери могу шире се бочно по читавој мрежи све док не контролишу Виндовс контролер домена, омогућавајући им тако да га преузму.

- Ове депоније акредитива се заправо раде путем а рањивост која је откривена у мају 2021.

Чини се да Мицрософт не може ухватити паузу када је у питању суочавање са рањивостима и континуирана експлоатација неких од њих.

Осим бесконачне приче о ПринтНигхтмаре, сада озбиљна рањивост која погађа Виндовс 365, нову услугу компаније Цлоуд ПЦ компаније.

Овај неочекивани проблем омогућио би злонамерној трећој страни да стекне Азуре акредитиве појединаца пријављених на Виндовс 365.

Ова рањивост у систему Виндовс 365 може довести до цурења информација

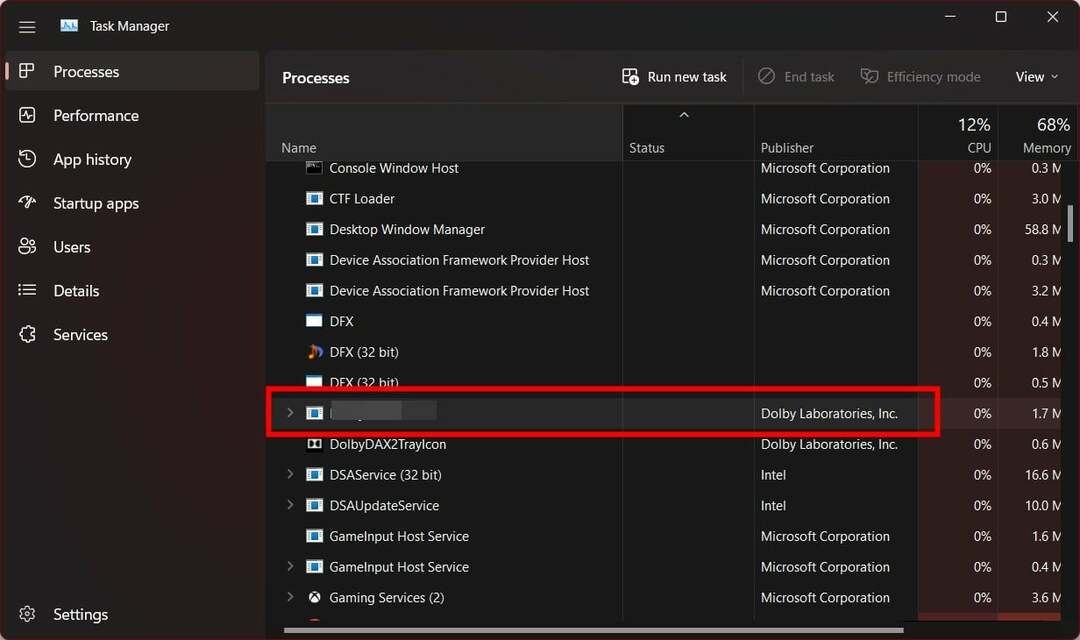

Истраживач безбедности пронашао је начин да избаци нове нешифроване поверљиве податке Мицрософт Азуре у отвореном тексту из нових Мицрософтових

Виндовс 365 Цлоуд ПЦ услуга користећи Мимикатз.Ако нисте упознати са термином, Мимикатз је пројекат о сајбер безбедности отвореног кода који је створио Бењамин Делпи, што даје истраживачима могућност да тестирају различите грешке у крађи акредитива и лажном представљању.

Део поруке која се може наћи на овом пројекту ГитХуб страница наговештава лакоћу са којом се такви алати могу користити за извлачење приватних података.

Познато је да из меморије издваја отворене лозинке, хеш, ПИН код и карте за керберос. мимикатз такође може извести пасс-тхе-хасх, пасс-тхе-тицкет, изградити златне карте, играти се са сертификатима или приватним кључевима, трезор,... можда скувати кафу?

У почетку креиран за истраживаче, због снаге многих модула, такође га користе и хакери да избаците лозинке отвореног текста из меморије процеса ЛСАСС или извршите нападе прослеђивања помоћу НТЛМ-а хасхес.

Коришћењем овог ефикасног алата, злонамерни појединци се могу ширити бочно по целој мрежи док не контролишу Виндовс контролер домена, омогућавајући им тако да га преузму.

Желите ли да покушате да оставите своје #Виндовс365 Азуре лозинке у веб интерфејсу такође?

А нев #мимикатз Лерелеасе је ту да тестира!

(Клијент удаљене радне површине и даље ради, наравно!)> https://t.co/Wzb5GAfWfd

цц: @авакецодинг@РиМанганпиц.твиттер.цом/хдРвВТ9БтГ

- 🥝 Бењамин Делпи (@гентилкиви) 7. августа 2021

Рецимо само да за већину људи неће постојати велики ризик, под претпоставком да не деле привилегије администратора рачунара ни са ким коме не верују.

Али видети колико људи постаје жртва пхисхинг шема, што онда резултира предајом контроле над вашим рачунаром непознатом нападачу, није неуобичајено.

Када уђу унутра, могу даљински покретати апликације и програме на вашој машини, лако могу користити програм за брисање ваших Азуре акредитива кроз Виндовс 365.

Виндовс 365 је функција оријентисана на предузећа и предузећа, па можете замислити колико би крађа акредитива била опасна.

Ове депоније акредитива се врше преко а рањивост коју је открио у мају 2021, онај који му омогућава да избаци акредитиве отвореног текста за кориснике пријављене на терминални сервер.

Алати као што је Виндовс Дефендер Ремоте Цредентиал Гуард обично би спречили овај проблем од постојећих и претећих корисника, али такви алати још не постоје у оперативном систему Виндовс 365, остављајући га рањивим.

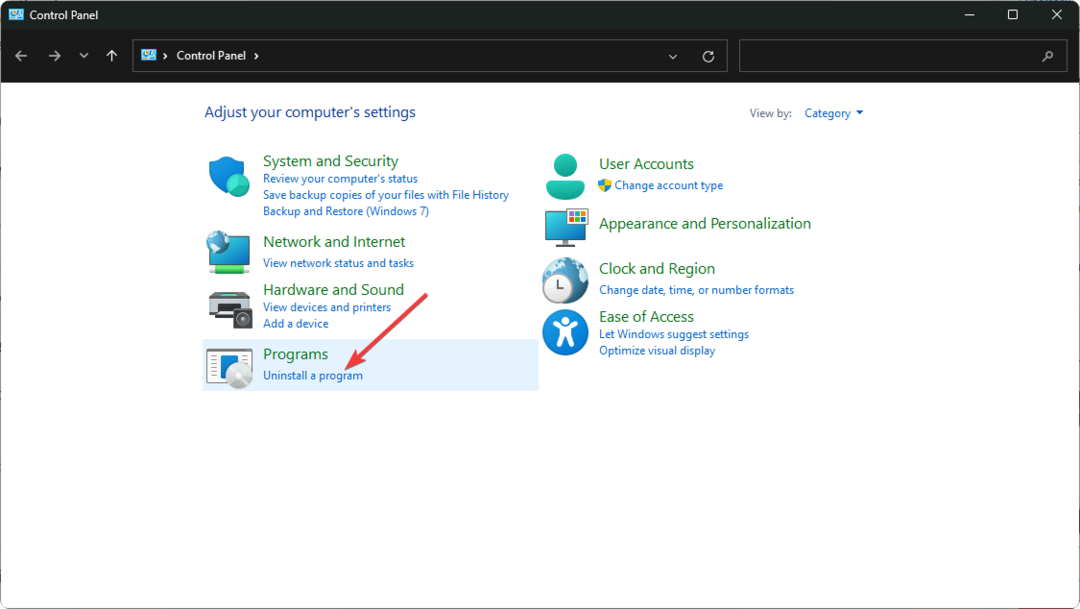

Не заборавите да учините све што је у вашој моћи да заштитите своје акредитиве и друге осетљиве податке, тако што их нећете делити и обавезно преузимати само са акредитованих веб локација.

Да ли сте икада били жртва цурења информација? Поделите своје искуство са нама у одељку за коментаре испод.