- Мицрософт озбиљно схвата сигурност и сада напорно ради на попуњавању празнина у одељку о безбедности.

- КБ5004237 је издат за решавање главне безбедносне рањивости због које су запослени у технолошкој компанији били на ивици.

- Ово издање било је усредсређено на слаб натпис примарних жетона за освежавање и импликације које би то могло имати.

- То значи да администратор са приступом рањивом систему може издвојити и потенцијално дешифровати токен за поновну употребу док токен не истекне или се обнови.

Сви знамо да се у последње време технолошки гигант са седиштем у Редмонду бори са неким рањивостима које су друге, не толико пријатељске, треће стране искоришћавале у дивљини.

Најновија и најпопуларнија је рањивост Принт Нигхтмаре, који је Мицрософт већ закрпао, али наравно, постоје и други.

Изласком овог закрпе у уторак, технолошка компанија се такође позабавила још једном важном безбедносном рањивошћу која се односи на Мицрософт Азуре.

Примарни токени за освежавање нису правилно шифровани

Пре него што уђемо у то, имајте на уму да се овај проблем односи само на верзију оперативног система Виндовс 10 из 2004. године.

Само да вам освеже памћење о томе шта су примарни жетони за освежавање (ПРТ), они представљају кључни артефакт Провера идентитета Азуре АД на Виндовс 10, Виндовс Сервер 2016 и новијим верзијама, иОС и Андроид уређаји.

То је ЈСОН веб жетон (ЈВТ) који је посебно издат Мицрософтовим независним брокерским брокерима како би омогућио јединствену пријаву (ССО) у апликацијама које се користе на тим уређајима.

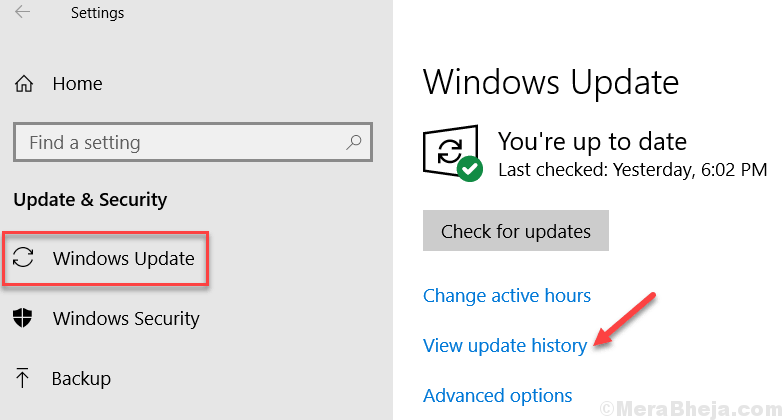

Мицрософт је управо издао КБ5004237, као део Јули 2021 Закрпа уторак, који прецизира да се решава рањивост у којој су ови токели и нису јако шифровани.

Ова рањивост се односи на примарне жетоне за освежавање који се обично чувају у ТПМ сигурносним чиповима, који су, како се сећате, обавезни захтев за покретање предстојећег ОС-а, Виндовс 11.

Ови токени се обично користе за ССО за Азуре АД рачуне и нису довољно снажно шифровани, што значи да администратор са приступом рањивом систему могао би издвојити и потенцијално дешифровати токен за поновну употребу док токен не истекне или је обновљена.

Сјајна и помало очекивана иницијатива од Мицрософта, с обзиром на то да би штета таквом експлоатацијом могла да нанесе милионима корисника ако информације једноставно падну у погрешне руке.

Добро је то знати, иако још увек раде на усавршавању водећих апликација и дизајнирајући нове оперативне системе, технолошки гигант из Редмонда и даље налази времена за попуњавање важног сигурносне рупе.

Напокон, сигурност је тренутно највећа брига, у овом све већем онлајн свету, након толико сајбер напада који су изведени протеклих месеци.

Да ли сте били свесни ове експлоатације? Ако јесте, да ли сте упознати са другим безбедносним претњама са којима се суочавају корисници Мицрософта? Јавите нам у одељку за коментаре испод.