- Microsoft je ustvaril novo orodje, ki bo uporabnikom pomagalo čim bolje izkoristiti svoje varnostne čipe TPM.

- Windows 11 bo dobavljen s to izbirno programsko opremo, posebej prilagojeno eni najbolj kritiziranih zahtev OS.

- Skrbniki lahko uporabljajo TpmDiagnostics.exe do temeljito poizvedite informacije, shranjene na čipih TPM.

- Ta članek vsebuje celoten seznam ukazov, ki jih lahko uporabljate s to novo programsko opremo v sistemu Windows 11.

Morda bi to radi vedeliWindows 11 bo prišel z novo izbirno funkcijo, imenovano TPM Diagnostics, orodje, ki bo skrbnikom omogočilo brskanje po varnostnem procesorju TPM določene naprave.

Očitna poteza, saj Microsoft pri njih vztraja Varnostni procesorji TPM 2.0 kot zahteva, potreben za napajanje nekaterih njegovih varnostnih elementov.

Novi OS bo imel privzeto orodje za diagnostiko TPM

Kot verjetno že veste, je iz neskončnih razprav, ki so se sprožile te zahteve za sistem Windows 11, čip TPM pravzaprav strojni varnostni procesor.

Njegov glavni namen je zaščititi šifrirne ključe, uporabniške poverilnice in druge občutljive podatke pred napadi zlonamerne programske opreme in drugimi oblikami vdora ali pridobivanja podatkov.

Microsoft še naprej vztraja pri tej zahtevi in poudarja izreden pomen, ki ga ima ta majhen del strojne opreme, v novi objavi v spletnem dnevniku.

Računalniki prihodnosti potrebujejo ta sodobni strojni temelj zaupanja, da se zaščitijo pred običajnimi in prefinjenimi napadi, kot je ransomware, in bolj dovršenimi napadi nacionalnih držav. Zahteva za TPM 2.0 zviša standard varnosti strojne opreme z zahtevo po vgrajenem korenskem zaupanju.

To popolnoma novo orodje za ukazno vrstico Windows 11, imenovano TPM Diagnostics, bo zdaj vsem skrbnikom omogočilo, da poiščejo TPM čip za shranjene podatke.

Po namestitvi programske opreme boste našli novo tpmdiagnostics.exe izvršljiv, ki se nahaja v C: \ Windows \ System32 mapo.

TPM 2.0 je ključni gradnik za zagotavljanje varnosti s sistemoma Windows Hello in BitLocker, ki strankam pomaga bolje zaščititi njihovo identiteto in podatke. Poleg tega TPM-ji mnogim podjetniškim strankam pomagajo olajšati varnost Zero Trust z zagotavljanjem varnega elementa za potrjevanje zdravja naprav.

Katere ukaze lahko uporabljam s tem novim orodjem?

Pomembno je vedeti, da razen če popolnoma razumete, kateri podatki so shranjeni v vašem čipu TPM, ni priporočljivo, da se z njimi preveč mešate.

Vsaka napaka, ki jo naredite, lahko nenamerno odstrani tipke, potrebne za delovanje vaše naprave.

Vedite, da Dokumentacija Microsoft Trusted Platform, skupaj z novim TpmDiagnostics.exe orodje lahko zagotovi množico informacij o osnovni varnostni mehaniki sistema Windows 11.

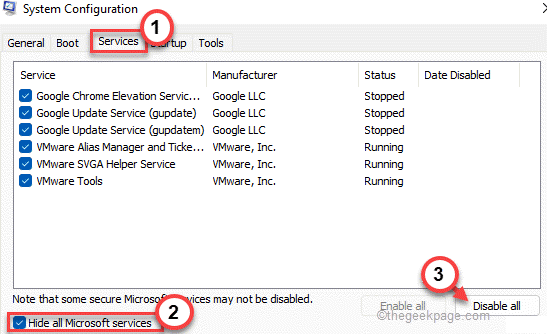

To je celoten seznam ukazov, ki jih lahko uporabite v novem orodju TPM za Windows 11:

tpmdiagnostics: orodje za Windows 10 build 22000. Avtorske pravice (c) Microsoft Corporation. Vse pravice pridržane. Zastave: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Uporabite ukaz 'help', če želite več informacij o ukaz. Ukazi: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [celotna pot imenika] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert datoteka] GetEkCertFromNVR [-ecc] [cert datoteka] GetEkCertFromReg [-ecc] [izhodna datoteka] GetEk [-ecc] [ključna datoteka] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [datoteka cert] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [izhodna datoteka] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [argumenti, specifični za algoritem] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [indeks] [velikost] [oznake atributov] UndefineIndex [indeks] ReadNVIndexPublic [indeks] WriteNVIndex [indeks] [podatki v šestnajstiški obliki | -file ime datoteke] ReadNVIndex [kazalo] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command koda] ResponseCode [šestnajstiška odzivna koda] Sledenje: EnableDriverTracing DisableDriverTracing FormatTrace [etl datoteka] [izhodna json datoteka] DRTM: DescribeMle [MLE Binarna datoteka] Razno: Pomoč [ime ukaza] DecodeBase64File [datoteka za dekodiranje iz baze 64] EncodeToBase64File [datoteka za kodiranje] ReadFileAsHex [datoteka za branje] ConvertBinToHex [datoteka za branje] [datoteka za pisanje] ConvertHexToBin [datoteka za branje] [datoteka za pisanje] Razpršilo [šestnajstiški bajti ali neobdelana vrednost v zgoščevanje] GetCapabilities