MFA v Azure zagotavlja odlično raven varnosti

- Za izključite uporabnika iz MFA v Azure, pojdite na Active Directory > Uporabniki > Metoda preverjanja pristnosti in izklopite MFA za določenega izbranega uporabnika.

- Prav tako lahko ustvarite izključitveno skupino in nastavite pravilnik za njeno odstranitev iz MFA.

- Spodaj preberite podrobne korake, ki jih je zagotovila naša skupina strokovnjakov za programsko opremo WR.

Včasih morate enega ali več uporabnikov izključiti iz MFA v Azure, ker iz neznanega razloga ne morejo uporabljati večfaktorske avtentikacije.

Naši strokovnjaki za programsko opremo WR so preizkusili nekaj metod za izključitev uporabnikov iz politik pogojnega dostopa in jih opisali spodaj.

- Kako onemogočim MFA za določenega uporabnika v Azure?

- 1. Onemogoči MFA iz Azure Active Directory

- 2. Ustvarite izključitveno skupino in pravilnik

- 3. Uporabite pogojno orodje Kaj če v Azure

- 4. Onemogoči MFA na uporabnika v PowerShell

- Kako vem, ali je uporabnik registriran za MFA?

Kako onemogočim MFA za določenega uporabnika v Azure?

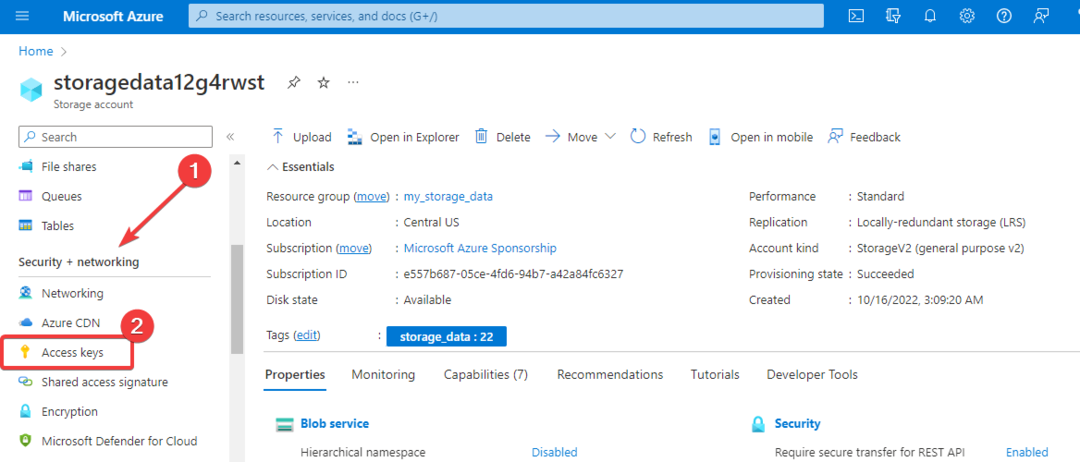

1. Onemogoči MFA iz Azure Active Directory

- Odprite portal Azure in se prijavite s skrbniškimi poverilnicami.

- Izberite Azure Active Directory iz glavnega menija.

- V novem meniju izberite Uporabniki.

- Izberite uporabnika, ki ga želite izključiti iz MFA, tako da pogledate ali poiščete na seznamu uporabnikov, nato kliknite Metoda avtentikacije iz levega podokna.

- Zdaj potisnite polje Multi-Factor Authentication na Izključeno in potrdi odločitev.

Če želite potrditi, da ste odstranili večfaktorsko preverjanje pristnosti za tega uporabnika, se poskusite prijaviti v Azure s poverilnicami uporabnika in preverite, ali obstaja kakšna zahteva za prijavo MFA.

2. Ustvarite izključitveno skupino in pravilnik

2.1 Ustvarite skupino izključitev v Azure

Kako testiramo, pregledujemo in ocenjujemo?

Zadnjih 6 mesecev smo delali na izdelavi novega sistema pregledovanja, kako ustvarjamo vsebino. Z njegovo uporabo smo kasneje predelali večino naših člankov, da bi zagotovili dejansko praktično strokovno znanje o vodnikih, ki smo jih naredili.

Za več podrobnosti si lahko preberete kako testiramo, pregledujemo in ocenjujemo pri WindowsReport.

- Prijavite se v Skrbniško središče Microsoft Entra kot skrbnik.

- Prebrskajte do Identiteta > Skupine > Vse skupine.

- Izberite Nova skupina in izberite Varnost v Vrsta skupine seznam, nato določite ime in opis.

- Pustite ali nastavite Vrsta članstva do dodeljeno, nato izberite lastnika skupine in uporabnike, ki naj bodo del te izključitvene skupine. Na koncu izberite Ustvari.

2.2 Ustvarite pravilnik o izključitvi MFA za skupino

- Prebrskajte do Zaščita in izberite Pogojni dostop.

- Izberite Ustvari nov pravilnik ter izpolnite ime in opis police.

- Izberite Uporabniki in skupine Spodaj Naloge

- Na Vključi zavihek izberite Vsi uporabniki.

- Pojdi do Izključi, izberite Uporabniki in skupine, in izberite izključitveno skupino, v kateri ste ustvarili rešitev 2.1 nad.

- Nadaljujte postopek za nastavitev pravilnika pogojnega dostopa.

Zdaj bi morali biti uporabniki iz skupine, ki ste jo izbrali, ob prijavi izključeni iz večfaktorske avtentikacije.

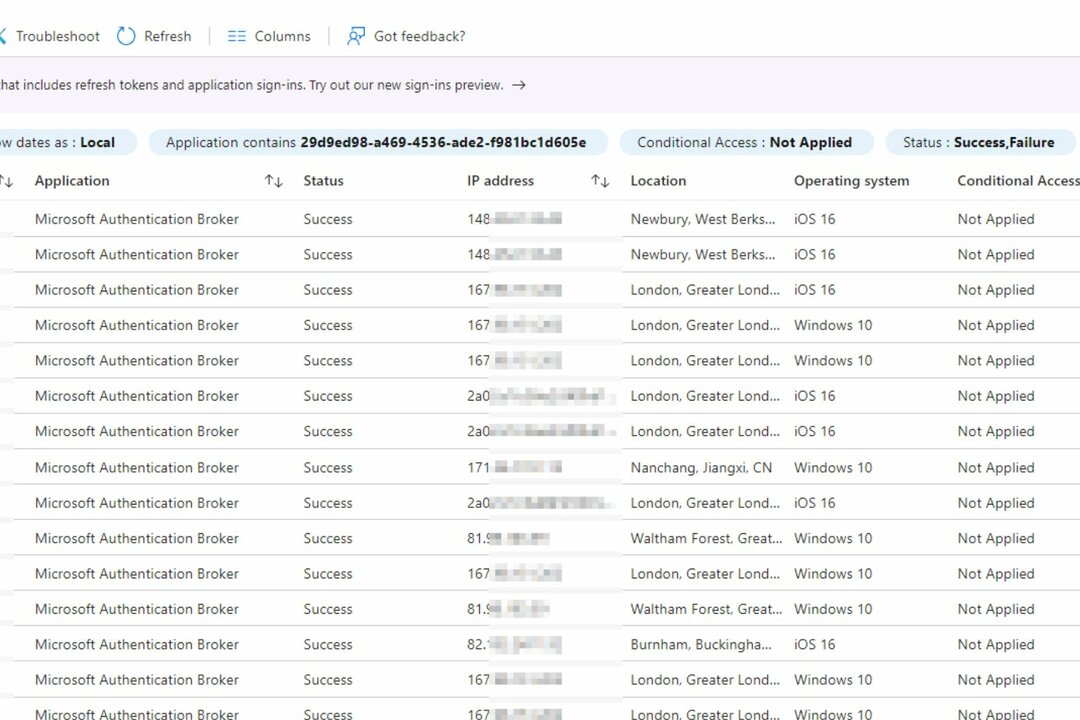

- Prijavite se v Azure z skrbniškimi pravicami, kliknite Varnostin izberite Pogojni dostop.

- Nato kliknite na Kaj če.

- Zdaj kliknite na Uporabnik v levem podoknu poiščite uporabnika, ki ga želite preveriti, in pritisnite Izberite gumb spodaj desno.

- Zdaj boste lahko videli, katerim pravilnikom velja uporabnik.

Orodje Kaj če vam omogoča, da preverite, kateri pravilniki se uporabljajo za posameznega uporabnika, da vidite, ali obstajajo težave ali spori. To vam bo pomagalo ugotoviti, ali se uveljavlja večfaktorski pravilnik ali drugi varnostni pravilniki.

4. Onemogoči MFA na uporabnika v PowerShell

- Povežite se z Azure AD (Entra) PowerShell tako, da zaženete naslednje ukaze:

Import-Module MSOnline

Connect-MsolService

- Prijavite se v svoj skrbniški račun Azure AD (zdaj imenovan Entra).

- Vnesite ali prilepite naslednji ukaz in zamenjajte UPN z glavnim imenom uporabnika:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Kako vem, ali je uporabnik registriran za MFA?

Pravilnik Azure MFA lahko preverite v meniju Varnost, vendar z orodjem Kaj če iz Rešitev 3 zgoraj je veliko lažje.

Upoštevajte, da boste za dostop do uporabnikov in privzetih varnostnih nastavitev potrebovali skrbniški račun.

Torej, zdaj veste, kako izključiti uporabnika iz večfaktorske avtentikacije Azure (MFA) in obnoviti uporabniški dostop na klasično metodo uporabniškega imena in gesla.

Morda vas bo zanimalo tudi, kako uporabite MFA v sistemu Windows 11, ali kako nastavite večfaktorsko avtentikacijo na RDP.

Če imate kakršna koli druga vprašanja ali preizkušene rešitve, ne oklevajte in uporabite spodnji razdelek za komentarje ter nam jih sporočite.