Nevarno ranljivost je SecureWorks odkril v začetku tega leta.

- Napadalec bi preprosto ugrabil zapuščen URL in ga uporabil za pridobitev višjih privilegijev.

- Ranljivost je odkrilo podjetje SecureWorks, ki se ukvarja s kibernetsko varnostjo.

- Microsoft se je tega takoj lotil, vendar veliko govori o njegovi ravni kibernetske varnosti.

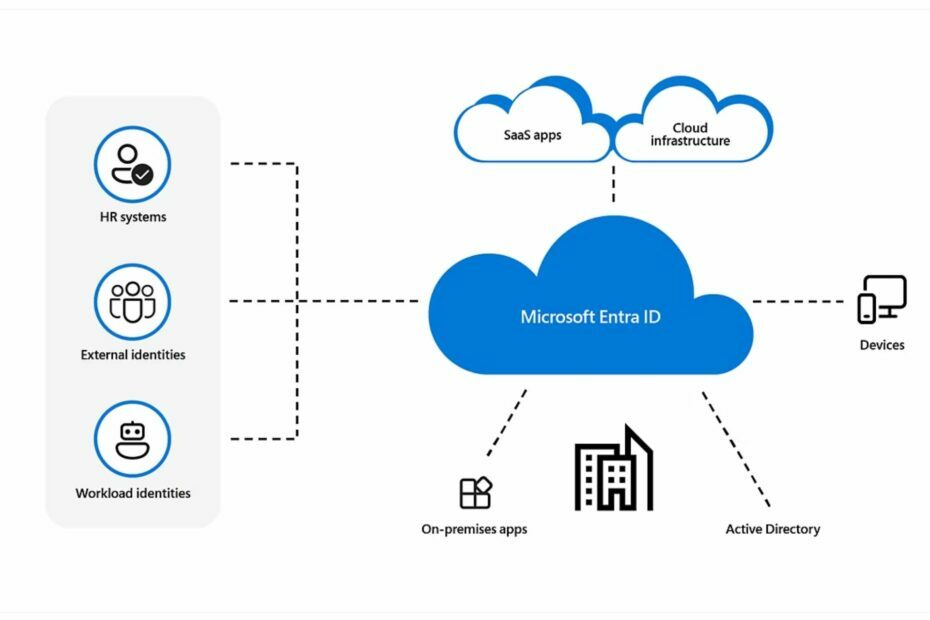

V začetku tega leta je Microsoft Entra ID (ki je bil do takrat znan kot Azure Active Directory) bi lahko zlahka vdrli in ogrozili hekerji, ki uporabljajo URL-je zapuščenih odgovorov. Skupina raziskovalcev iz SecureWorks je odkrila to ranljivost in opozorila Microsoft.

Tehnološki velikan s sedežem v Redmondu je hitro obravnaval ranljivost in v 24 urah po prvi objavi odstranil opuščeni URL odgovora v Microsoft Entra ID.

Sedaj, skoraj 6 mesecev po tem odkritju, ekipa, ki stoji za njim, razkrito v objavi v blogu, postopek, ki je v ozadju okužbe URL-jev opuščenih odgovorov in njihove uporabe za vžig Microsoft Entra ID, ki ga v bistvu ogrozi.

Z uporabo opuščenega URL-ja bi lahko napadalec zlahka pridobil povišane privilegije organizacije z uporabo Microsoft Entra ID. Ni treba posebej poudarjati, da je ranljivost predstavljala veliko tveganje, Microsoft pa se tega očitno ni zavedal.

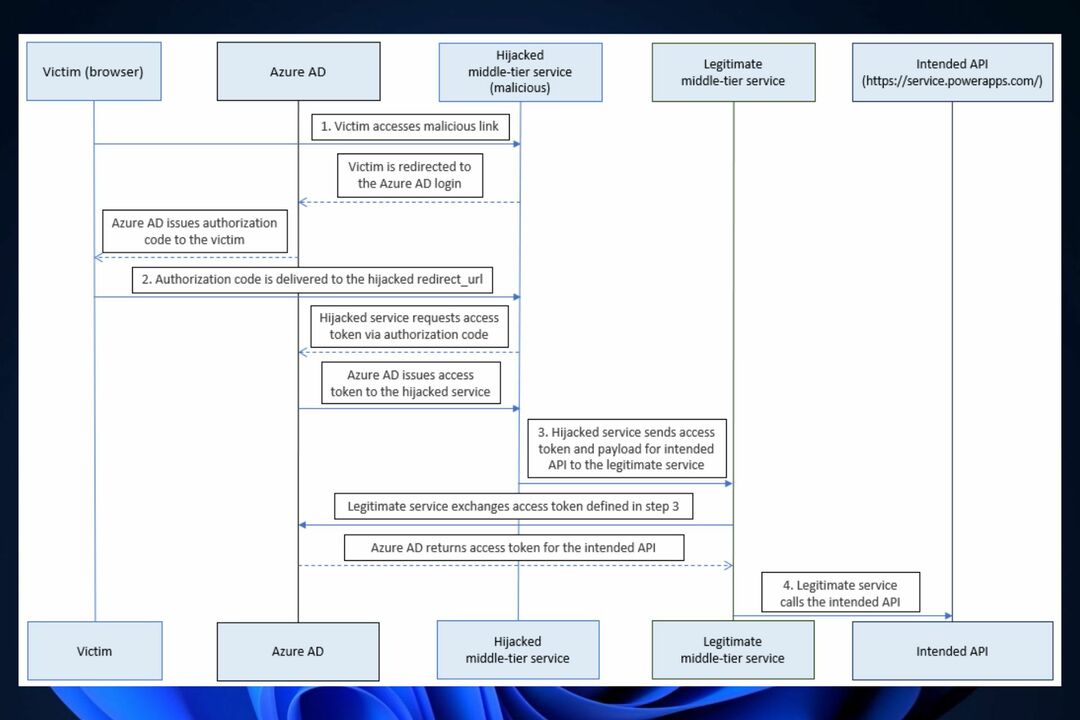

Napadalec bi lahko izkoristil ta zapuščeni URL za preusmeritev avtorizacijskih kod k sebi in zamenjal nezakonito pridobljene avtorizacijske kode za dostopne žetone. Akter grožnje lahko nato pokliče Power Platform API prek storitve srednjega sloja in pridobi povišane privilegije.

SecureWorks

Tako bi napadalec izkoristil ranljivost Microsoft Entra ID

- URL zapuščenega odgovora bi odkril napadalec in ga ugrabil z zlonamerno povezavo.

- Do te zlonamerne povezave bi nato dostopala žrtev. Entra ID bi nato sistem žrtve preusmeril na URL odgovora, ki bi v URL vključeval tudi avtorizacijsko kodo.

- Zlonamerni strežnik zamenja avtorizacijsko kodo za dostopni žeton.

- Zlonamerni strežnik pokliče storitev srednjega sloja z uporabo žetona dostopa in predvidenega API-ja, Microsoft Entra ID pa bi bil na koncu ogrožen.

Vendar pa je skupina, ki stoji za raziskavo, odkrila tudi, da lahko napadalec preprosto zamenja avtorizacijske kode za žetone za dostop, ne da bi žetone posredoval storitvi srednjega nivoja.

Glede na to, kako zlahka bi napadalec učinkovito ogrozil strežnike Entra ID, je Microsoft hitro rešil to težavo in naslednji dan izdal posodobitev zanjo.

Vendar je zelo zanimivo videti, kako tehnološki velikan s sedežem v Redmondu sploh ni opazil te ranljivosti. Vendar ima Microsoft zgodovino nekoliko zanemarjanja ranljivosti.

V začetku tega poletja, Tenable je podjetje močno kritiziral, drugo prestižno podjetje za kibernetsko varnost, ker ni odpravilo še ene nevarne ranljivosti, ki bi zlonamernim entitetam omogočila dostop do bančnih podatkov Microsoftovih uporabnikov.

Jasno je, da mora Microsoft nekako razširiti svoj oddelek za kibernetsko varnost. Kaj misliš o tem?