- To je resno sporočilo in ga morajo tako obravnavati vsi Microsoftovi odjemalci.

- Podjetje Redmond izda pravo opozorilo glede lažnega predstavljanja SEABORGIUM.

- Zlonamerne tretje osebe se lahko infiltrirajo v vaš sistem z izmišljeno e-pošto OneDrive.

Ravno ko ste mislili, da najnovejši Varnostne posodobitve v torek pokril skoraj vse vrzeli v Microsoftovi obrambni mreži, prinaša tehnološki velikan bolj zaskrbljujoče novice.

Center za obveščanje o grožnjah podjetja Redmond ali MSTIC je izdal resno opozorilo o kampanji lažnega predstavljanja, imenovani SEABORGIUM.

Za varnostne strokovnjake to ni novost, saj ta shema obstaja že od leta 2017, Microsoft pa je pomembno blog post glede SEABORGIUM.

Pokazali vam bomo, kako deluje, tako da si bomo ogledali nekaj izčrpnih smernic, ki bi lahko potencialnim žrtvam pomagale, da se temu izognejo.

Kako deluje lažno predstavljanje SEABORGIUM?

Vemo, da se verjetno sprašujete, zakaj je ta kampanja lažnega predstavljanja tako nevarna za Microsoftove uporabnike.

No, vedeti morate, da je to pravzaprav način, na katerega zlonamerne tretje osebe sprožijo napad. Prvič, opazili so jih, da izvajajo izvidovanje ali temeljito opazovanje potencialnih žrtev z uporabo goljufivih profilov družbenih medijev.

Posledično je ustvarjenih tudi veliko e-poštnih naslovov, da bi posnemali resnične ID-je pristnih oseb za stik z izbranimi cilji.

Ne samo to, potencialno škodljiva e-poštna sporočila lahko prihajajo tudi od tako imenovanih pomembnih varnostnih podjetij, ki ponujajo izobraževanje uporabnikov o kibernetski varnosti.

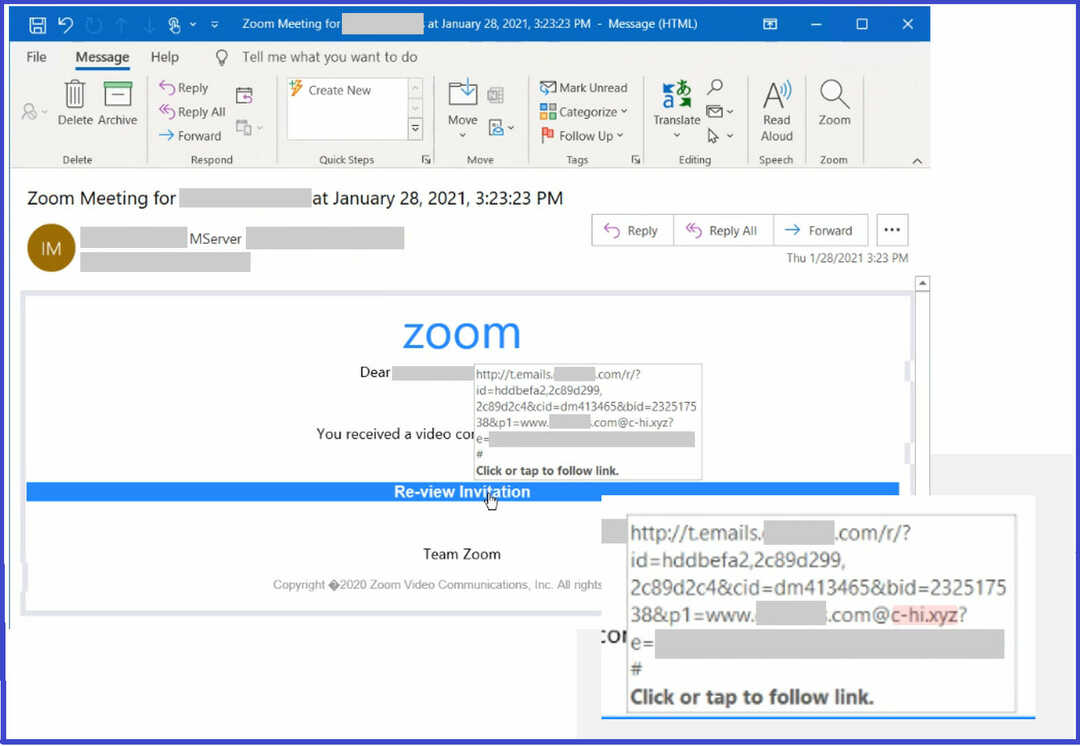

Microsoft je tudi navedel, da hekerji SEABORGIUM dostavljajo zlonamerne URL-je neposredno v e-poštnem sporočilu ali prek prilog, pri čemer pogosto posnemajo storitve gostovanja, kot je Microsoftov lastni OneDrive.

Poleg tega je tehnološki velikan opisal tudi uporabo kompleta za lažno predstavljanje EvilGinx v tem primeru, ki se uporablja za krajo poverilnic žrtev.

Kot je povedalo podjetje, v najpreprostejšem primeru SEABORGIUM neposredno doda URL v telo njihove lažne elektronske pošte.

Vendar občasno zlonamerne tretje osebe izkoristijo skrajševalce URL-jev in odprte preusmeritve, da prikrijejo svoj URL pred ciljno in vgrajeno zaščitno platformo.

E-pošta se razlikuje med lažno osebno korespondenco s hiperpovezavo in lažno e-pošto za skupno rabo datotek, ki posnema vrsto platform.

Opazili so, da kampanja SEABORGIUM uporablja ukradene poverilnice in se neposredno vpisuje v e-poštne račune žrtev.

Tako je podjetje na podlagi izkušenj strokovnjakov za kibernetsko varnost, ki so se v imenu naših strank odzvali na vdore tega akterja, potrdilo, da so naslednje dejavnosti pogoste:

- Eksfiltracija obveščevalnih podatkov: Opaženo je bilo, da je SEABORGIUM uničil e-pošto in priloge iz mape »Prejeto« žrtev.

- Nastavitev trajnega zbiranja podatkov: V omejenih primerih je bilo opaženo, da SEABORGIUM nastavlja pravila za posredovanje iz nabiralnikov žrtev v račune mrtvega dostopa, ki jih nadzoruje igralec, kjer ima igralec dolgoročni dostop do zbranih podatkov. Več kot enkrat smo opazili, da so akterji lahko dostopali do podatkov poštnega seznama za občutljive skupine, kot so obiskujejo nekdanji uradniki obveščevalne službe, in vzdržujejo zbirko informacij s seznama za pošiljanje za nadaljnje ciljanje in eksfiltracija.

- Dostop do ljudi, ki jih zanimajo: Bilo je več primerov, ko so opazili, da SEABORGIUM uporablja svoje lažne račune za lažji dialog z določene ljudi, ki so jih zanimali, in so bili posledično vključeni v pogovore, včasih nehote, v katere je bilo vključenih več strani. Narava pogovorov, odkritih med preiskavami s strani Microsofta, kaže na morebitno deljenje občutljivih informacij, ki bi lahko zagotovile obveščevalno vrednost.

Kaj lahko storim, da se zaščitim pred SEABORGIUMOM?

Vse zgoraj omenjene tehnike, za katere je Microsoft dejal, da jih uporabljajo hekerji, je dejansko mogoče ublažiti s sprejetjem varnostnih premislekov, navedenih spodaj:

- Preverite nastavitve filtriranja e-pošte v storitvi Office 365, da zagotovite, da blokirate ponarejena e-poštna sporočila, vsiljeno pošto in e-poštna sporočila z zlonamerno programsko opremo.

- Konfigurirajte Office 365, da onemogočite samodejno posredovanje e-pošte.

- Uporabite vključene indikatorje ogroženosti, da raziščete, ali obstajajo v vašem okolju, in ocenite morebiten vdor.

- Preglejte vse dejavnosti preverjanja pristnosti za infrastrukturo oddaljenega dostopa, s posebnim poudarkom na računih konfiguriran z avtentikacijo z enim faktorjem za potrditev pristnosti in preiskavo vseh nepravilnosti dejavnosti.

- Zahtevaj večfaktorsko avtentikacijo (MFA) za vse uporabnike, ki prihajajo z vseh lokacij, vključno z zaznanimi zaupanja vredna okolja in vsa internetna infrastruktura – tudi tista, ki prihaja na mestu uporabe sistemi.

- Izkoristite varnejše izvedbe, kot so žetoni FIDO ali Microsoft Authenticator z ujemanjem številk. Izogibajte se metodam MFA, ki temeljijo na telefoniji, da se izognete tveganjem, povezanim z vtikanjem kartice SIM.

Za stranke Microsoft Defender za Office 365:

- Uporabite Microsoft Defender za Office 365 za izboljšano zaščito pred lažnim predstavljanjem in zaščito pred novimi grožnjami in polimorfnimi različicami.

- Omogočite Zero-hour auto purge (ZAP) v Office 365 za karanteno poslane pošte kot odgovor na novo pridobljeno grožnjo obveščanje in retroaktivno nevtralizacijo zlonamernega lažnega predstavljanja, neželene pošte ali zlonamerne programske opreme, ki je že bila dostavljena v poštne nabiralnike.

- Konfigurirajte Defender za Office 365 za ponovno preverjanje povezav ob kliku. Varne povezave omogočajo skeniranje URL-jev in prepisovanje dohodnih e-poštnih sporočil v toku pošte ter preverjanje časa klika URL-ji in povezave v e-poštnih sporočilih, drugih Officeovih aplikacijah, kot je Teams, in drugih lokacijah, kot je SharePoint Online. Pregledovanje varnih povezav se izvaja poleg običajne zaščite pred neželeno pošto in zlonamerno programsko opremo v dohodnih e-poštnih sporočilih v Exchange Online Protection (EOP). Pregledovanje varnih povezav lahko pomaga zaščititi vašo organizacijo pred zlonamernimi povezavami, ki se uporabljajo za lažno predstavljanje in druge napade.

- Uporabite simulator napadov v programu Microsoft Defender za Office 365 za izvajanje realističnih, a varnih simuliranih lažnih predstavljanj in kampanj napadov na gesla v vaši organizaciji. Zaženite simulacije spear-phishing (credential harvest), da učite končne uporabnike, da ne klikajo URL-jev v nezaželenih sporočilih in razkrijejo svoje poverilnice.

Če upoštevate vse to, bi morali dvakrat premisliti, preden odprete kakršno koli prilogo, ki je prispela v e-poštnem sporočilu iz vprašljivega vira.

Morda mislite, da je preprost klik neškodljiv, v resnici pa je to vse, kar napadalci potrebujejo, da se infiltrirajo, ogrozijo in izkoristijo vaše podatke.

Ste v zadnjem času opazili kakšno sumljivo dejavnost? Delite svojo izkušnjo z nami v spodnjem oddelku za komentarje.