- Najnovejši ESET-ovi podatki o telemetriji kažejo na povečanje števila napadov z geslom RDP od 1. decembra 2019 do 1. maja 2020.

- Kibernetske tolpe so usmerjene na oddaljene delavce, ki uporabljajo sistem Windows RDP za povezavo s poslovnimi informacijskimi sistemi.

- Lahko si ogledate našo Programska oprema razdelek z najnovejšimi novicami in posodobitvami različnih programov Windows 10.

- Če želite izvedeti več o tem, kako kar najbolje izkoristiti vodilna orodja za kibernetsko varnost, obiščite spletno stran Varnost in zasebnost strani.

Ta programska oprema bo zagotovila, da bodo vaši gonilniki delovali in vas tako varovala pred pogostimi napakami računalnika in okvaro strojne opreme. Preverite vse svoje voznike zdaj v treh preprostih korakih:

- Prenesite DriverFix (preverjena datoteka za prenos).

- Kliknite Zaženite optično branje najti vse problematične gonilnike.

- Kliknite Posodobi gonilnike da dobite nove različice in se izognete sistemskim okvaram.

- DriverFix je prenesel 0 bralci ta mesec.

Najnovejši ESET-ovi telemetrični podatki kažejo na povečanje PRP napadi z gesli od 1. decembra 2019 do 1. maja 2020. V istem obdobju so omejitve, povezane s COVID-19, prisilile stotine milijonov zaposlenih, da delajo od doma.

Velika večina teh delavcev se mora na daljavo povezati z informacijskimi sistemi svojih delodajalcev. Na žalost pa so njihove povezave s poslovnimi omrežji postale zelo ranljivi vektorji napadov.

Na primer, nedavno poslani napadalci lažna e-poštna sporočila oddaljenim delavcem, ki so se prek omrežij VPN povezali v omrežja svojih organizacij.

Po poročilu ESET je protokol oddaljenega namizja Windows (RDP) tudi cilj kibernetskih tolp.

Napadi gesel RDP v porastu

Hekerji vedno bolj kršijo RDP geslo varnost z izvajanjem več napadov surove sile. Ciljajo na oddaljene delavce, ki uporabljajo Windows RDP za povezavo s poslovnimi informacijskimi sistemi.

Kriminalne združbe izkoriščajo zlasti šibke politike zaščite z geslom, pravi ESET.

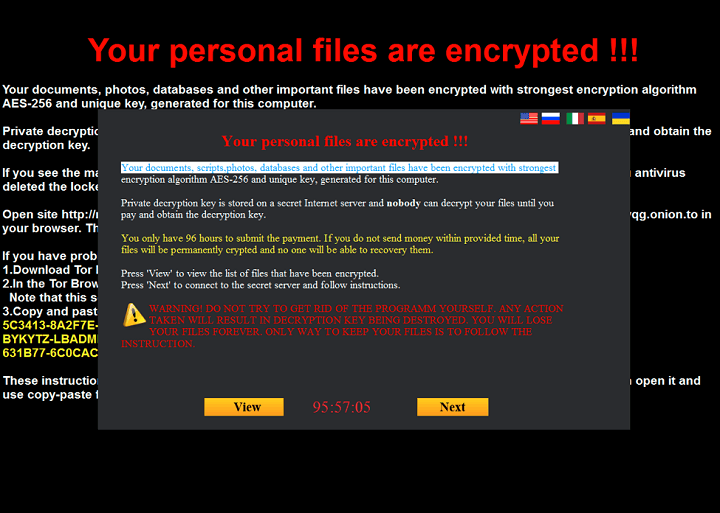

To je verjetno tudi razlog, zakaj je RDP v zadnjih nekaj letih postal tako priljubljen vektor napadov, zlasti med odkupninskimi tolpami. Ti kiber kriminalci običajno silovito silijo v slabo zavarovano omrežje in jim dvignejo pravice na ravni skrbnika onemogočite ali odstranite varnostne rešitve in nato zaženite ransomware za šifriranje ključne družbe podatkov.

ESET dodaja, da je večina IP-jev, ki jih je blokiral med januarjem in majem 2020, imela Francija, Kitajska, Rusija, Nemčija in ZDA.

Po drugi strani pa so bili številni naslovi IP, na katere so bile usmerjene kibernetske tolpe v svojih surovih napadih, Madžarska, Rusija, Nemčija in Brazilija.

Ko tolpe pridobijo poverilnice za prijavo organizacije RDP, začnejo sistemske privilegije dvigovati na skrbniško raven. Od tam imajo lahko terenski dan, ki razporedi svoje zlonamerne tovore.

Običajno lahko napadi s silo utirajo pot za uvajanje odkupne programske opreme ali potencialno neželenih aplikacij, na primer kriptominerjev.

Če vaša organizacija uporablja kateri koli sistem, obrnjen proti spletu, razmislite o tem močna ali zapletena gesla da bi zmanjšali možnosti za uspeh napadov s silo. Prav tako obvezno imejte ransomware zaščita na mestu.

Ste že kdaj postali žrtev napada brutalne sile? Povejte nam svoje izkušnje v spodnjem oddelku za komentarje.