- Napadalci lahko zaobidejo MFA na Microsoft Office 365 tako, da ukradejo avtorizacijske kode ali žetone za dostop.

- Skupina Microsoft Threat Intelligence Team je spremljala kampanjo zlonamerne programske opreme, ki prizadene organizacije v Avstraliji in jugovzhodni Aziji.

- Hekerji ustvarjajo nove metode lažnih napadov z registracijo naprav Windows v Azure Active Directory z uporabo ukradenih poverilnic za Office 365.

Hekerji poskušajo z novo metodo razširitev obsega njihovih kampanj z lažnim predstavljanjem z uporabo ukradenih poverilnic za Office 365 za registracijo naprav Windows v Azure Active Directory.

Če napadalci lahko dostopajo do organizacije, bodo sprožili drugi val kampanje, ki je sestavljen iz pošiljanja več lažnih e-poštnih sporočil ciljem zunaj organizacije in znotraj.

Ciljna območja

Skupina Microsoft 365 Threat Intelligence je sledila kampanji z zlonamerno programsko opremo, ki je ciljala na organizacije v Avstraliji in jugovzhodni Aziji.

Da bi pridobili informacije o svojih ciljih, so napadalci poslali e-poštna sporočila z lažnim predstavljanjem, ki so bila videti, kot da so iz DocuSigna. Ko so uporabniki kliknili na

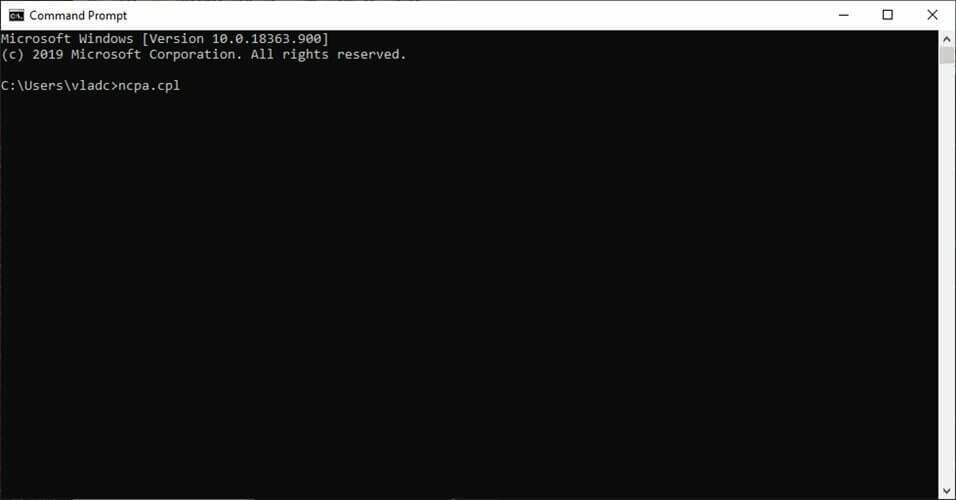

Pregledajte dokument gumb, so bili preusmerjeni na lažno prijavno stran za Office 365, ki je bila že vnaprej izpolnjena z njihovimi uporabniškimi imeni»Žrtvine ukradene poverilnice so bile takoj uporabljene za vzpostavitev povezave z Exchange Online PowerShell, najverjetneje z uporabo avtomatiziranega skripta kot del kompleta za lažno predstavljanje. Z uporabo povezave Remote PowerShell je napadalec implementiral pravilo mape »Prejeto« prek cmdleta New-InboxRule, ki izbrisali določena sporočila na podlagi ključnih besed v zadevi ali telesu e-poštnega sporočila,« je obveščevalna skupina poudarjeno.

Filter samodejno izbriše sporočila, ki vsebujejo določene besede, povezane z neželena pošta, lažno predstavljanje, neželeno, vdiranje in varnost gesla, zato zakoniti uporabnik računa ne bo prejemal poročil o nedostavi in e-poštnih sporočil z obvestili IT, ki bi jih sicer lahko videl.

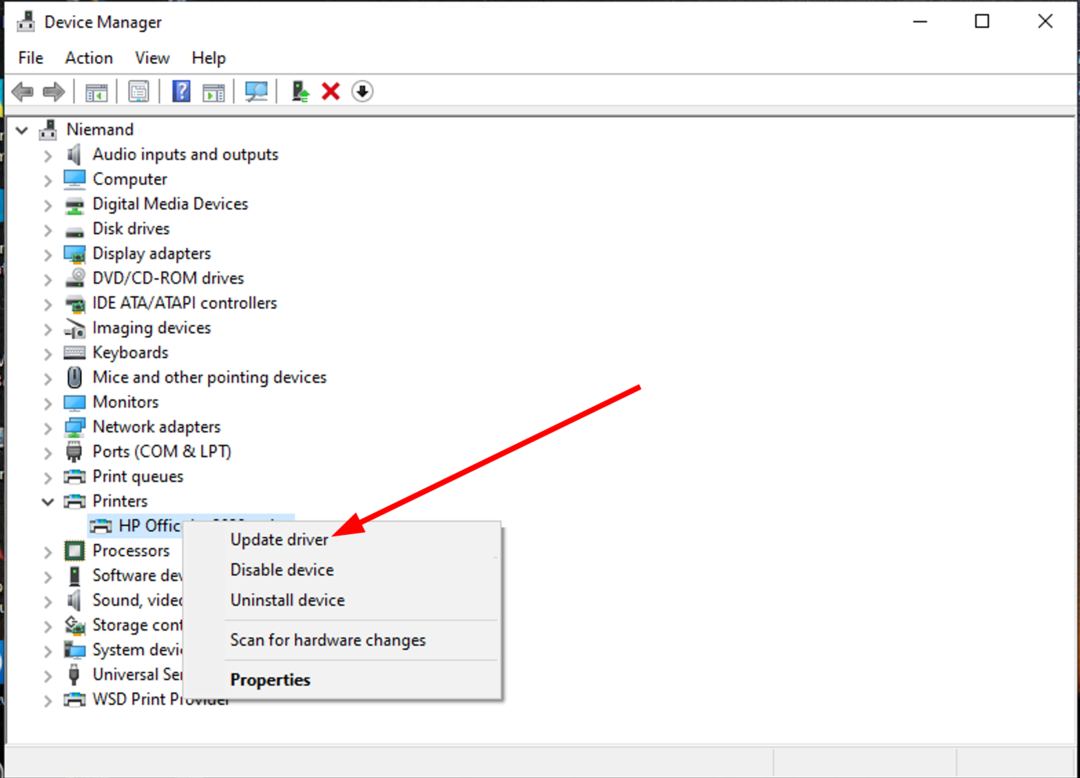

Napadalci so nato na svoj računalnik namestili Microsoft Outlook in ga povezali z žrtvijo organizacijski Azure Active Directory, po možnosti tako, da sprejmete poziv za registracijo Outlooka, ko je bil prvič začela.

Končno, ko je stroj postal del domene in je bil poštni odjemalec konfiguriran kot katera koli druga redna uporaba v organizacijah, e-poštnih sporočil z lažnim predstavljanjem iz ogroženega računa ponarejenih vabil Sharepoint, ki spet kažejo na lažno stran za prijavo v Office 365, je postalo več prepričljiv.

»Žrtve, ki so vnesle svoje poverilnice na drugo stopnjo lažnega predstavljanja, so bile podobno povezane z Exchange Online PowerShell in skoraj takoj ustvarili pravilo za brisanje e-pošte v svojih ustreznih nabiralniki. Pravilo je imelo enake lastnosti kot tisto, ki je bilo ustvarjeno v prvi fazi napada v kampanji,« je navedla ekipa.

Kako obiti

Napadalci so se zanašali na ukradene poverilnice; vendar je več uporabnikov imelo omogočeno večfaktorsko preverjanje pristnosti (MFA), ki je preprečilo krajo.

Organizacije bi morale omogočiti večfaktorsko preverjanje pristnosti za vse uporabnike in ga zahtevati ob pridružitvi naprave v Azure AD, kot tudi razmislite o onemogočanju Exchange Online PowerShell za končne uporabnike, ekipo svetoval.

Microsoft je tudi delil poizvedbe za iskanje groženj, da bi organizacijam pomagal preveriti, ali so bili njihovi uporabniki ogroženi s to kampanjo, in svetoval, da morajo tudi zagovorniki prekliče aktivne seje in žetone, povezane z ogroženimi računi, izbriše pravila nabiralnika, ki so jih ustvarili napadalci, ter onemogoči in odstrani zlonamerne naprave, ki so priključene na Azure AD.

»Nenehno izboljševanje vidnosti in zaščite na upravljanih napravah je prisililo napadalce, da raziščejo alternativne poti. Medtem ko je bila v tem primeru registracija naprav uporabljena za nadaljnje napade lažnega predstavljanja, je uporaba registracije naprav v porastu, saj so opazili druge primere uporabe. Poleg tega bo takojšnja razpoložljivost orodij za testiranje s peresom, zasnovanih za olajšanje te tehnike, v prihodnosti le razširila njeno uporabo pri drugih akterjih,« je svetovala ekipa.

Vrzeli, na katere morate biti pozorni

Microsoftovi analitiki za obveščanje o grožnjah so nedavno označili kampanjo lažnega predstavljanja, ki je ciljala na stotine podjetja, ta poskus pretentati zaposlene, da aplikaciji z imenom »Nadgradi« odobrijo dostop do njihovega Office 365 računi.

»Sporočila z lažnim predstavljanjem zavajajo uporabnike, da aplikaciji dodelijo dovoljenja, ki bi lahko napadalcem omogočila ustvarjanje pravil za mapo »Prejeto«, branje in pisanje e-pošte in koledarskih elementov ter branje stikov. Microsoft je deaktiviral aplikacijo v Azure AD in o tem obvestil prizadete stranke,« so navedli.

Napadalci lahko zaobidejo tudi večfaktorsko preverjanje pristnosti Office 365 z uporabo lažnih aplikacij, krajo avtorizacijskih kod ali kako drugače pridobijo žetone za dostop namesto svojih poverilnic.

Ste že bili žrtev teh napadov hekerjev? Delite svojo izkušnjo z nami v spodnjem razdelku za komentarje.