- T-RAT 2.0 je nova različica nevarnega trojanca za oddaljeni dostop T-RAT.

- Zlonamerno programsko opremo je mogoče upravljati na daljavo prek kanala Telegram.

- Po poročanju naj bi zlonamerna programska oprema T-RAT pridobivala gesla, snemala spletno kamero in pritiske tipk.

- Zaščitite se pred tem virusom in drugo zlonamerno programsko opremo z uporabo močnega protivirusnega programa.

Ta programska oprema bo popravila pogoste napake računalnika, vas zaščitila pred izgubo datotek, zlonamerno programsko opremo, okvaro strojne opreme in optimizirala vaš računalnik za največjo zmogljivost. Zdaj odpravite težave z računalnikom in odstranite viruse v treh preprostih korakih:

- Prenesite orodje za popravilo računalnika Restoro ki je priložen patentiranim tehnologijam (patent na voljo tukaj).

- Kliknite Zaženite optično branje najti težave s sistemom Windows, ki bi lahko povzročale težave z računalnikom.

- Kliknite Popravi vse za odpravljanje težav, ki vplivajo na varnost in delovanje vašega računalnika

- Restoro je prenesel 0 bralci ta mesec.

T-RAT 2.0, novi trojanski program za oddaljeni dostop (RAT), se oglašuje na ruskih forumih o vdoru, saj varnost nedavno odkrili strokovnjaki.

Po poročanju naj bi PODGANA lahko kupite za samo 45 USD, vendar to ni tisto, zaradi česar zasije. Takšna zlonamerna programska oprema bo popolnoma uničila naprave, ukradla vaše podatke in ogrozila pomembne račune.

V nasprotju z drugimi podobnimi storitvami T RAT 2.0 omogoča zlonamernim agentom nadzor nad ogroženimi sistemi Telegram kanalov namesto spletnih upravnih plošč.

Kaj je T-RAT 2.0?

T-RAT 2.0 je preprosto eden najnovejših trojancev za oddaljeni dostop na trgu. Kako deluje ta vrsta zlonamerne programske opreme, napadalec omogoča oddaljen dostop do vaše naprave.

Kaj lahko hekerji naredijo od tega trenutka, je popolnoma odvisno od njihovih spretnosti in zmožnosti RAT-a.

Nekateri RAT-i so zasnovani samo zato, da se zmešajo s cilji (npr. Odprejo pladenj za CD, izklopijo monitor, onemogočijo vhodne naprave), drugi (vključno s T-RAT) pa so naravnost zlobni.

Očitno je tu, kaj lahko T-RAT 2.0 naredi vašemu sistemu, ko ga okuži:

- Pridobite piškotke in gesla iz svojega brskalnik

- Odobrite napadalcu popoln dostop do vašega datotečnega sistema

- Izvajajte zvočne posnetke (potrebna je avdio vhodna naprava, kot je mikrofon)

- Zabeležite pritiske tipk

- Onemogočite opravilno vrstico

- Uporabite svojo spletno kamero za snemanje video posnetkov ali fotografiranje

- Pridobi vsebino odložišča

- Posnemite posnetke zaslona trenutnega pogleda

- Onemogočite svoj Upravitelj opravil

- Ugrabite transakcije za več storitev, vključno z Ripple, Dogecoin, Qiwi in Yandex. Denar

- Izvedite CMD & Ukazi PowerShell

- Omejite svoj dostop do različnih spletnih mest in storitev

- Prisilno zaključite procese v računalniku

- Za izvajanje dodatnih operacij na daljavo uporabite RDP in / ali VNC

Še več, združljiv je z večino brskalnikov na osnovi Chromiuma (v80 in novejše različice), njegova komponenta Stealer pa podpira naslednje aplikacije:

- Steam

- Telegram

- Skype

- Viber

- FileZilla XML

- NordVPN

- Neskladje

Prejšnji RAT-i so Telegram uporabljali tudi kot C&C

Čeprav se misel o nadzoru RAT prek Telegrama zdi nova, je še daleč od tega. Surova resničnost je, da je to povsem mogoče in se dogaja prav zdaj.

V zadnjih nekaj letih se je podobna zlonamerna programska oprema zanašala na Telegram kot njihov ukazno-nadzorni center. Nekateri med njimi vključujejo:

- Telegram-RAT

- HeroRAT

- TeleRAT

- RATAtack

Imeti Telegram C&C za RAT je privlačen za večino hekerjev, saj jim lahko omogoči dostop do okuženih sistemov, ne glede na lokacijo.

Dejstvo, da za napade ne potrebujejo več namiznih ali prenosnih računalnikov, jim zagotavlja novo raven svobode in mobilnosti.

Kako se zaščitim pred T-RAT 2.0?

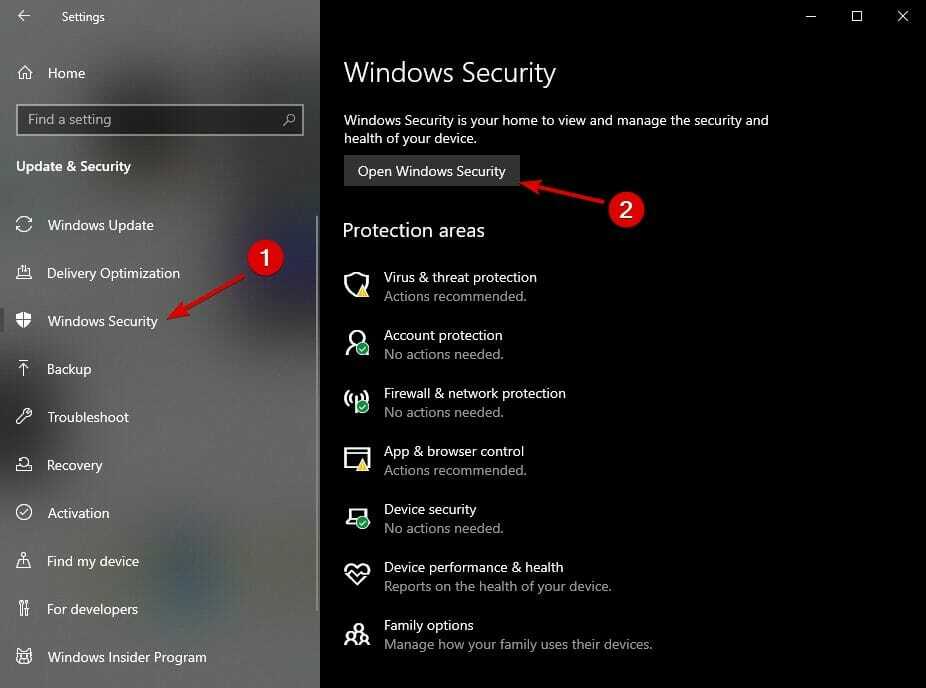

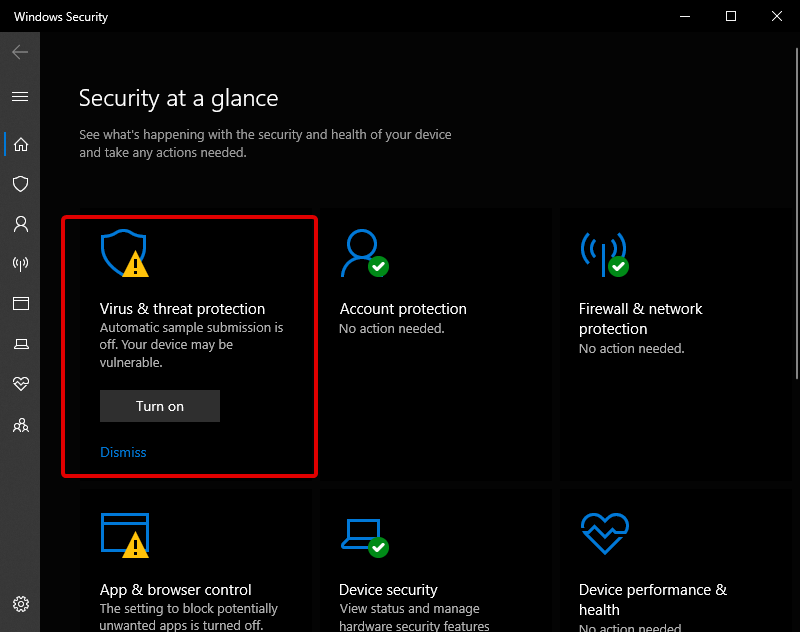

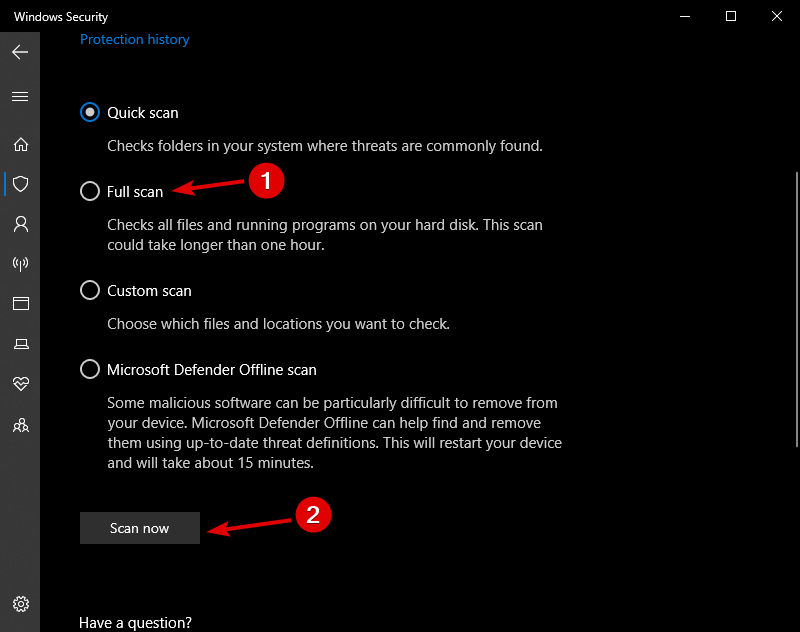

- Pojdi do Nastavitve.

- Izberite Varnost sistema Windows, potem Odprite varnost sistema Windows.

- Izberite Zaščita pred virusi in grožnjami, potem možnosti skeniranja

- Zdaj izberite Popolno skeniranje in kliknite na Skeniranje zdaj.

- Pustiti Windows Defender dokončajte skeniranje računalnika.

Tako v računalniku iščete zlonamerno programsko opremo z vgrajeno programsko opremo Windows Defender.

Če se želite zaščititi pred zlonamerno programsko opremo T-RAT 2.0, oglaševalsko programsko opremo, vohunsko programsko opremo in številno drugo škodljivo programsko opremo, ki poskuša okužiti vaš računalnik in ukrasti vaše podatke, potrebujete močno obrambo.

Poleg tega bi radi omenili, da močan protivirusni program potrebuje večplastno zaščito in napredno umetno inteligenco za aktivno iskanje računalnika glede nastajajočih groženj, prilagajanje nanje in spremljanje sumljivih dejavnosti.

Programska oprema deluje na več platformah, tako da lahko telefon, namizje, prenosni računalnik ali osebni računalnik enostavno zaščitite.

Poleg močne zaščite program varuje tudi vašo identiteto in občutljive podatke med brskanjem po internetu ali kakršnimi koli spletnimi plačili.

ESET Internet Security

ESET Internet Security je vodilna protivirusna programska oprema na svetu, ki bo vse nevarne datoteke ločila od vas.

To je približno za ta članek danes. Trojanski virus je resna težava, ki je ni mogoče zanemariti in ta zadnji dodatek je še bolj nevaren kot prej.

Predlagamo, da si ogledate našo podroben seznam najboljše protivirusne programske opreme z neomejeno veljavnostjo in izberite takšnega, ki ustreza vašim potrebam.

Kako zaščitite računalnik z operacijskim sistemom Windows pred grožnjami, kot je T-RAT 2.0? Delite svoje mnenje z nami v spodnjem oddelku za komentarje.

Še vedno imate težave?Popravite jih s tem orodjem:

Še vedno imate težave?Popravite jih s tem orodjem:

- Prenesite to orodje za popravilo računalnika ocenjeno z odlično na TrustPilot.com (prenos se začne na tej strani).

- Kliknite Zaženite optično branje najti težave s sistemom Windows, ki bi lahko povzročale težave z računalnikom.

- Kliknite Popravi vse odpraviti težave s patentiranimi tehnologijami (Ekskluzivni popust za naše bralce).

Restoro je prenesel 0 bralci ta mesec.