- Napadalci so našli nov način v vašem računalniku, tako da so vsi vaši podatki izpostavljeni.

- Tokrat so iznajdljivi kibernetski kriminalci izkoristili kritičen popravek za Microsoft Office.

V tem nenehno rastočem in nenehno spreminjajočem se spletnem svetu so grožnje postale tako pogoste in jih je tako težko zaznati, da je ostati zaščiten le stvar tega, da ostanete korak pred napadalci.

Nove rezultate raziskav, ki jih je objavilo podjetje za kibernetsko varnost Sophos, kažejo, da so zlonamerne tretje osebe lahko vzele javno dostopno izkoriščanje Officea z dokazom koncepta in ga orožjale za dostavo zlonamerne programske opreme Formbook.

Domnevno je kibernetski kriminalcem dejansko uspelo ustvariti izkoriščanje, ki je sposobno zaobiti kritično ranljivost pri izvajanju kode na daljavo v Microsoft Officeu, ki je bil popravljen v začetku tega leta.

Napadalci zaobidejo kritični popravek za Microsoft Office z izkoriščanjem

Ni vam treba iti dolgo nazaj v čas, da ugotovite, kje se je vse začelo. Septembra je Microsoft izdal popravek, ki napadalcem preprečuje izvajanje zlonamerne kode, vdelane v Wordov dokument.

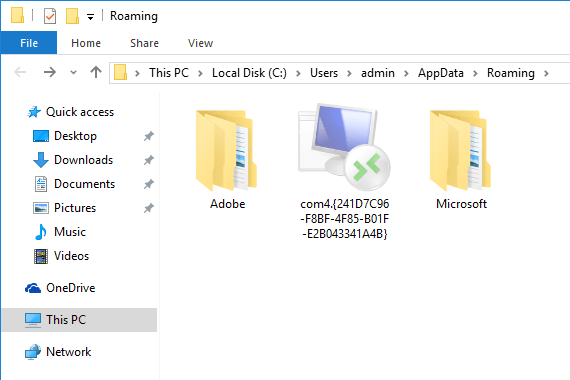

Zahvaljujoč tej napaki bi se samodejno prenesel arhiv Microsoft Cabinet (CAB), ki vsebuje zlonamerno izvedljivo datoteko.

To je bilo doseženo s predelavo prvotnega izkoriščanja in postavitvijo zlonamernega Wordovega dokumenta v a posebej izdelan arhiv RAR, ki je ponudil obliko izkoriščanja, ki se je lahko uspešno izognila originalni obliž.

Poleg tega je bil ta najnovejši podvig dostavljen svojim žrtvam z uporabo neželene e-pošte približno 36 ur, preden je popolnoma izginil.

Varnostni raziskovalci pri Sophosu verjamejo, da bi lahko omejena življenjska doba izkoriščanja pomenila, da je šlo za eksperiment na suho, ki bi ga lahko uporabili pri prihodnjih napadih.

Različice napada pred popravkom so vključevale zlonamerno kodo, zapakirano v datoteko Microsoft Cabinet. Ko je Microsoftov popravek zaprl to vrzel, so napadalci odkrili dokaz o konceptu, ki je pokazal, kako lahko zlonamerno programsko opremo združite v drugo stisnjeno obliko datoteke, arhiv RAR. Arhivi RAR so bili že prej uporabljeni za distribucijo zlonamerne kode, vendar je bil postopek, uporabljen tukaj, nenavadno zapleten. Verjetno je uspelo le zato, ker je bila pristojnost popravka zelo ozko opredeljena in ker program WinRAR, ki ga morajo uporabniki odpreti RAR je zelo odporen na napake in zdi se, da ga ne moti, če je na primer arhiv napačno oblikovan, ker je bil v njem spremenjen.

Ugotovljeno je bilo tudi, da so odgovorni napadalci ustvarili nenormalen arhiv RAR, ki je imel skript PowerShell pred zlonamernim Wordovim dokumentom, shranjenim v arhivu.

Da bi pomagali pri širjenju tega nevarnega arhiva RAR in njegove zlonamerne vsebine, so ustvarili napadalci in distribuirala nezaželena e-poštna sporočila, ki so žrtve vabila, da razpakirajo datoteko RAR za dostop do Worda dokument.

Zato je bolje, da to upoštevate, ko se ukvarjate s to programsko opremo in če se vam zdi kaj celo sumljivo.

Varnost bi morala biti prioriteta številka ena za vse nas, ko se ukvarjamo z internetom. Preprosta dejanja, ki se na prvi pogled morda zdijo neškodljiva, lahko sprožijo resne verige dogodkov in posledic.

Ste bili tudi vi žrtev teh napadov zlonamerne programske opreme? Delite svoje izkušnje z nami v spodnjem razdelku za komentarje.