- Čeprav je Microsoft oznanjal izboljšano varnost, ki jo bomo prejeli prek čipov TPM, napad ni niti približno nemogoč.

- Če bi ena od naših naprav Windows 11 padla v napačne roke, bi bila ogrožena sama naprava in omrežje, s katerim je povezana.

- Strokovnjaki so dokazali, da lahko s pravim naborom veščin celo varnostni čipi TPM 2.0 postanejo lahek plen za zlonamerne subjekte, ki želijo ekstrahirati naše podatke.

- Microsoft bi morda želel podrobneje preučiti te varnostne funkcije in morda celo revidirati svojo strategijo, čeprav je še čas.

Ni treba posebej poudarjati, da se je vse odkar je tehnološko podjetje Redmond prvič napovedalo Windows 11 kot prihodnji operacijski sistem, neskončno govorilo o nekaterih strojne zahteve ki jih morajo naprave izpolnjevati.

Mnogi se niso strinjali z naloženimi omejitvami TPM 2.0 in ta tema je sprožila odzive vseh vrst uporabnikov sistema Windows.

Microsoft se je držal in ljudi ves čas pomirjal, da je ta zahteva TPM za njihovo lastno varnost zaradi izboljšane ravni zaščite, ki jo bo ponudil.

Vendar so nekateri strokovnjaki pred kratkim ugotovili, da tudi s temi varnostnimi čipi še vedno ne moremo biti popolnoma varni pred zlonamernimi entitetami, če se ne bi kdo našel Windows 11 napravo.

Nismo tako varni, kot si Microsoft želi, da mislite

Tehnološki velikan je pokazal železno voljo, ko je šlo za to, da pod pritiskom javnosti ne poka, zlasti po odzivu, ki ga je TPM 2.0 zahteva, ki jo je prinesla skupnost.

To funkcijo strojne opreme so oglaševali kot lastno in je dejal, da bodo uporabniki zaščiteni zaradi tega drobnega čipa.

Tehnologija Trusted Platform Module (TPM) je zasnovana tako, da zagotavlja funkcije, ki temeljijo na strojni opremi in so povezane z varnostjo. TPM čip je varen kriptoprocesor, ki je zasnovan za izvajanje kriptografskih operacij. Čip vključuje več fizičnih varnostnih mehanizmov, da je odporen proti poseganju, zlonamerna programska oprema pa ne more posegati v varnostne funkcije TPM.

Strokovnjaki iz skupine Dolos ugotovil, da bi lahko TPM, če bi kdo od nas izgubil svoj prenosni računalnik ali ga ukradel, le malo storil, da bi preprečil, da bi hekerji naredili opustošenje.

V času pisanja tega pisanja BitLocker ne uporablja nobenih šifriranih komunikacijskih funkcij TPM 2.0 standard, kar pomeni, da vsi podatki, ki prihajajo iz TPM, izhajajo v golem besedilu, vključno s ključem za dešifriranje za Windows. Če lahko zgrabimo ta ključ, bi morali imeti možnost dešifriranja pogona, dostopa do konfiguracije odjemalca VPN in morda dostopa do notranjega omrežja.

Z uporabo tega izkorišča skupaj z drugimi iznajdljivimi shemami so raziskovalci lahko vzeli ukraden poslovni prenosnik (kot scenarij) in učinkovito pridobiti dostop do povezanega korporativnega omrežja, pri čemer bodo podatki izpostavljeni in ranljivi.

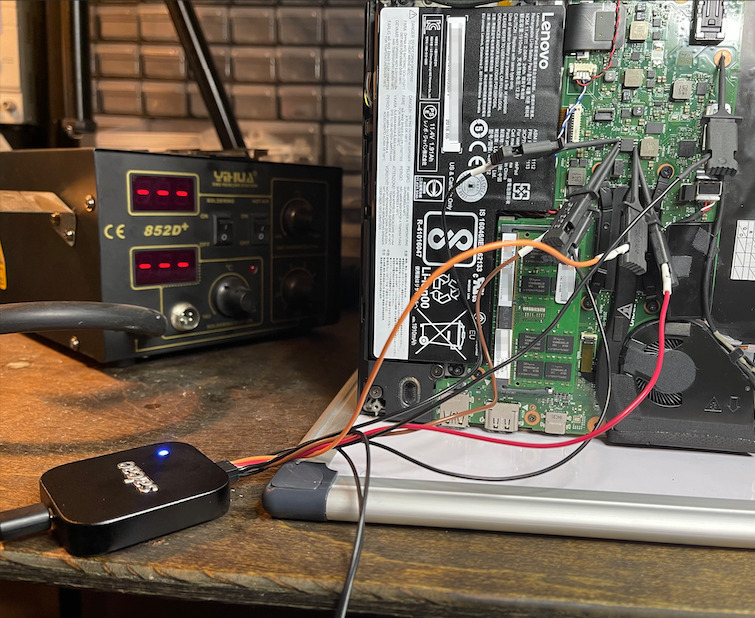

Kot so še opisali, bi po razpokanju omenjenega prenosnika vnaprej opremljen napadalec namesto posameznih sond uporabil sponko SOIC-8, da bi ogrozil varnostni čip TPM.

Posnetek bi izjemno preprosto povezal s čipom in se nekaj minut znebil napada v resničnem svetu.

Celoten postopek je podrobno razložen in je zanimivo branje, če imate obsežno tehnično ozadje in se ukvarjate s tovrstnim znanjem.

To je zaskrbljujoča novica, če upoštevamo, da je Microsoft naredil tako veliko, da smo nadgradili na naprave, ki že imajo vgrajene takšne varnostne funkcije.

Glede na to bi lahko tehnološko podjetje s sedežem v Redmondu bolje opravilo delo pri ponujanju varnejše prihodnosti za BitLocker, kjer takšne metode vdiranja niso več možne.

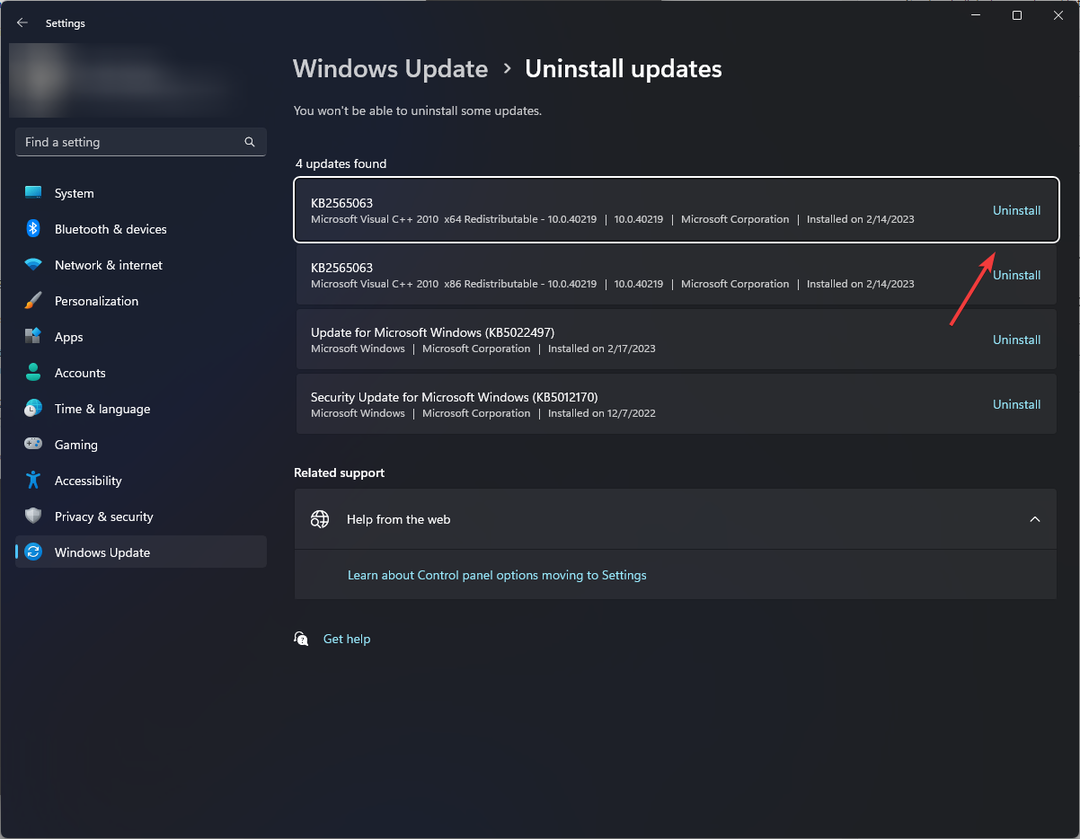

Morda vas zanima tudi, da lahko namestite Microsoftov prihajajoči operacijski sistem tudi brez naložene zahteve TPM.

Kakšno je vaše mnenje o vsej tej situaciji? Delite svoje mnenje z nami v spodnjem razdelku za komentarje.