- Toto je vážna správa a mali by s ňou tak zaobchádzať všetci klienti spoločnosti Microsoft.

- Redmondská spoločnosť vydáva skutočné varovanie pred phishingom SEABORGIUM.

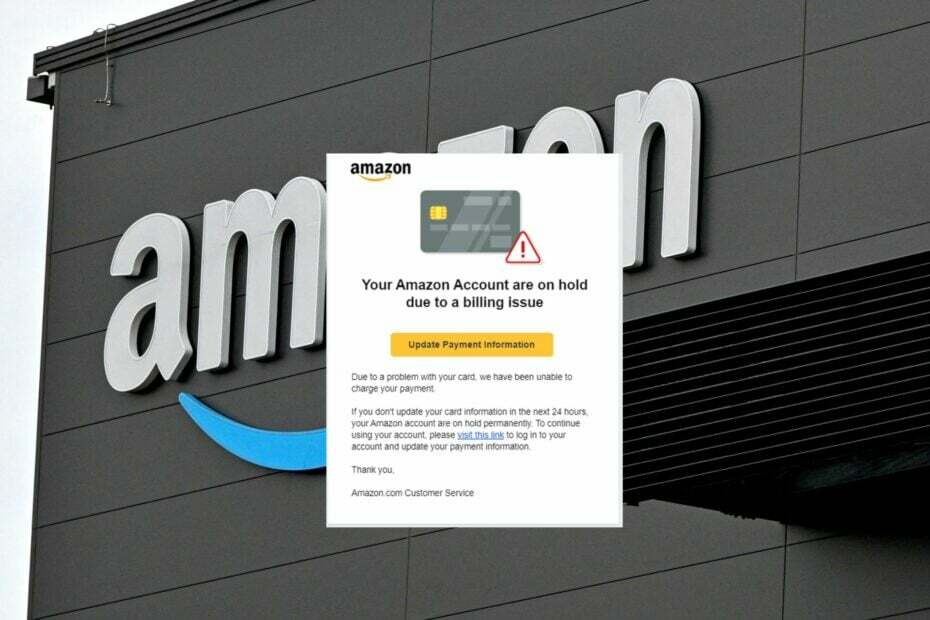

- Škodlivé tretie strany môžu preniknúť do vášho systému pomocou vymyslených e-mailov OneDrive.

Práve vtedy, keď ste si mysleli, že najnovšie Opravte utorkové bezpečnostné aktualizácie pokryl takmer všetky medzery v obrannej sieti Microsoftu, technologický gigant prináša znepokojujúcejšie správy.

Threat Intelligence Center alebo MSTIC spoločnosti Redmond vydalo vážne varovanie pred phishingovou kampaňou tzv. SEABORGIUM.

Pre bezpečnostných expertov to nie je novinka, keďže táto schéma existuje v podstate od roku 2017, spoločnosť Microsoft urobila príspevok v blogu ohľadom SEABORGIA.

Chystáme sa vám ukázať spôsoby, ako to funguje, pohľadom na niektoré komplexné pokyny, ktoré by potenciálnym obetiam mohli pomôcť vyhnúť sa tomu.

Ako funguje phishingová schéma SEABORGIUM?

Vieme, že sa teraz pravdepodobne pýtate, prečo je táto phishingová kampaň taká nebezpečná pre používateľov Microsoftu.

Mali by ste vedieť, že je to vlastne spôsob, akým škodlivé tretie strany iniciujú útok. Po prvé, bolo vidieť, že vykonávajú prieskum alebo dôkladné pozorovanie potenciálnych obetí pomocou podvodných profilov sociálnych médií.

Výsledkom je, že množstvo e-mailových adries sa vytvára aj s cieľom zosobniť skutočné ID autentických osôb na kontaktovanie vybraných cieľov.

Nielen to, ale potenciálne škodlivé e-maily môžu pochádzať aj od takzvaných dôležitých bezpečnostných firiem, ktoré ponúkajú vzdelávanie používateľov o kybernetickej bezpečnosti.

Microsoft tiež uviedol, že hackeri SEABORGIUM doručujú škodlivé adresy URL priamo v e-mailoch alebo prostredníctvom príloh, pričom často napodobňujú hostingové služby, ako je vlastný OneDrive od spoločnosti Microsoft.

Okrem toho technický gigant tiež načrtol použitie phishingovej súpravy EvilGinx v tomto prípade, ktorá sa používa na ukradnutie poverení obetí.

Ako uviedla spoločnosť, v najjednoduchšom prípade SEABORGIUM priamo pridá adresu URL do tela ich phishingového e-mailu.

Z času na čas však škodlivé tretie strany využívajú skracovače adries URL a otvorené presmerovania, aby zatemnili svoju adresu URL z cieľovej a inline platforiem ochrany.

E-mail sa líši medzi falošnou osobnou korešpondenciou s hypertextovým textom a falošnými e-mailami na zdieľanie súborov, ktoré napodobňujú celý rad platforiem.

Bolo pozorované, že kampaň SEABORGIUM využíva ukradnuté prihlasovacie údaje a priamo sa prihlasuje do e-mailových účtov obetí.

Na základe skúseností expertov na kybernetickú bezpečnosť, ktorí reagovali na prieniky tohto aktéra v mene našich zákazníkov, spoločnosť potvrdila, že tieto činnosti sú bežné:

- Exfiltrácia spravodajských údajov: SEABORGIUM bolo pozorované, ako preniká e-maily a prílohy z doručenej pošty obetí.

- Nastavenie trvalého zberu údajov: V obmedzených prípadoch bolo pozorované, že SEABORGIUM nastavilo pravidlá preposielania z priečinkov doručenej pošty obetí na účty mŕtveho bodu kontrolované aktérmi, kde má aktér dlhodobý prístup k zozbieraným údajom. Pri viac ako jednej príležitosti sme zaznamenali, že aktéri mali prístup k údajom v zozname adresátov pre citlivé skupiny, ako sú napr. navštevujú bývalí predstavitelia spravodajských služieb a udržiavajú zbierku informácií zo zoznamu adresátov na následné cielenie a exfiltrácia.

- Prístup k záujemcom: Vyskytlo sa niekoľko prípadov, kedy bolo SEABORGIUM spozorované, ako používa ich účty na uľahčenie dialógu konkrétni záujemcovia a v dôsledku toho boli zapojení do rozhovorov, niekedy nevedomky, zahŕňajúcich viacero strán. Povaha konverzácií identifikovaných počas vyšetrovaní spoločnosťou Microsoft demonštruje potenciálne citlivé zdieľanie informácií, ktoré by mohli poskytnúť spravodajskú hodnotu.

Čo môžem urobiť, aby som sa ochránil pred SEABORGIUM?

Všetky vyššie uvedené techniky, ktoré podľa Microsoftu používajú hackeri, môžu byť v skutočnosti zmiernené prijatím bezpečnostných aspektov uvedených nižšie:

- Skontrolujte nastavenia filtrovania e-mailov v Office 365, aby ste sa uistili, že blokujete falošné e-maily, spam a e-maily s malvérom.

- Nakonfigurujte Office 365 tak, aby ste zakázali automatické preposielanie e-mailov.

- Pomocou priložených indikátorov kompromisu zistite, či existujú vo vašom prostredí, a zhodnoťte potenciálne narušenie.

- Skontrolujte všetky aktivity overovania pre infraštruktúru vzdialeného prístupu s osobitným zameraním na účty nakonfigurované s jednofaktorovou autentifikáciou na potvrdenie pravosti a preskúmanie akýchkoľvek anomálií činnosť.

- Vyžadovať viacfaktorové overenie (MFA) pre všetkých používateľov prichádzajúcich zo všetkých miest vrátane vnímaných dôveryhodné prostredia a všetku infraštruktúru orientovanú na internet – dokonca aj tie, ktoré pochádzajú z miestnych zariadení systémov.

- Využite bezpečnejšie implementácie, ako sú FIDO Tokeny alebo Microsoft Authenticator s priraďovaním čísel. Vyhnite sa telefónnym metódam MFA, aby ste sa vyhli rizikám spojeným s prepojením SIM karty.

Pre zákazníkov Microsoft Defender pre Office 365:

- Použite Microsoft Defender pre Office 365 na vylepšenú ochranu proti phishingu a pokrytie proti novým hrozbám a polymorfným variantom.

- Povoľte automatické čistenie nultých hodín (ZAP) v Office 365 na karanténe odoslanej pošty v reakcii na novo získanú hrozbu inteligenciu a spätne neutralizovať škodlivý phishing, spam alebo malvérové správy, ktoré už boli doručené do poštových schránok.

- Nakonfigurujte Defender pre Office 365 tak, aby po kliknutí znova skontroloval odkazy. Bezpečné odkazy poskytujú skenovanie adries URL a prepisovanie prichádzajúcich e-mailových správ v toku pošty a overenie času kliknutia na Adresy URL a prepojenia v e-mailových správach, v iných aplikáciách balíka Office, ako sú Teams, a na iných miestach, ako je SharePoint Online. Kontrola Safe Links sa vyskytuje ako doplnok k bežnej antispamovej a antimalvérovej ochrane v prichádzajúcich e-mailových správach v Exchange Online Protection (EOP). Kontrola bezpečných odkazov môže pomôcť chrániť vašu organizáciu pred škodlivými odkazmi, ktoré sa používajú pri phishingu a iných útokoch.

- Použite Attack Simulator v programe Microsoft Defender pre Office 365 na spustenie realistických, ale bezpečných, simulovaných kampaní proti neoprávnenému získavaniu údajov a útokom na heslo vo vašej organizácii. Spustite simulácie spear-phishingu (zbieranie poverení), aby ste naučili koncových používateľov klikať na adresy URL v nevyžiadaných správach a zverejňovať ich poverenia.

S ohľadom na toto všetko by ste si mali dvakrát rozmyslieť, či otvoríte akýkoľvek typ prílohy, ktorá prichádza v e-maile z pochybného zdroja.

Možno si myslíte, že jednoduché kliknutie je neškodné, ale v skutočnosti je to všetko, čo útočníci potrebujú na infiltráciu, kompromitáciu a využitie vašich údajov.

Všimli ste si v poslednej dobe nejakú podozrivú aktivitu? Podeľte sa s nami o svoje skúsenosti v sekcii komentárov nižšie.

![Dokáže antivírus rozpoznať phishing? [Sprievodca prevenciou]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Dokáže antivírus rozpoznať phishing? [Sprievodca prevenciou]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)