- Mysleli ste si, že ste v bezpečí a že už neprichádzajú do úvahy žiadne kybernetické hrozby?

- V skutočnosti nič ďalej od pravdy, pretože sa chystáte stretnúť Krakena.

- Tento nebezpečný botnet môže teraz ľahko bvynechajte všetky kontroly programu Windows Defender.

- Môže stiahnuť a spustiť užitočné zaťaženie, spustiť príkazy shellu, urobiť snímky obrazovky.

Ako už možno väčšina z vás vie, technologická spoločnosť so sídlom v Redmonde nedávno vykonala dôležitú aktualizáciu zoznamu povolení Window Defender Exclusions.

Teraz, kvôli zmene implementovanej spoločnosťou Microsoft, už nie je možné prezerať vylúčené priečinky a súbory bez práv správcu.

Ako si viete predstaviť, ide o významnú zmenu, pretože počítačoví zločinci často používajú tieto informácie na doručovanie škodlivého obsahu do takýchto vylúčených adresárov, aby obišli kontroly Defender.

Ale aj tak je bezpečnosť relatívny pojem a kedykoľvek si myslíme, že sme v bezpečí, vždy sa nájdu zákerné tretie strany pripravené narušiť našu bezpečnosť.

Dajte si pozor na nový botnet Kraken

Aj so všetkými bezpečnostnými opatreniami, ktoré prijal Microsoft, nový botnet s názvom Kraken, ktorý nedávno objavil ZeroFox, stále infikuje váš počítač.

Kraken sa pridáva ako vylúčenie namiesto toho, aby sa snažil hľadať vylúčené miesta na doručenie užitočného zaťaženia, čo je relatívne jednoduchý a efektívny spôsob, ako obísť kontrolu programu Windows Defender.

Tím narazil na tento nebezpečný botnet v októbri 2021, keď si nikto nebol vedomý jeho existencie alebo škody, ktorú by mohol spôsobiť.

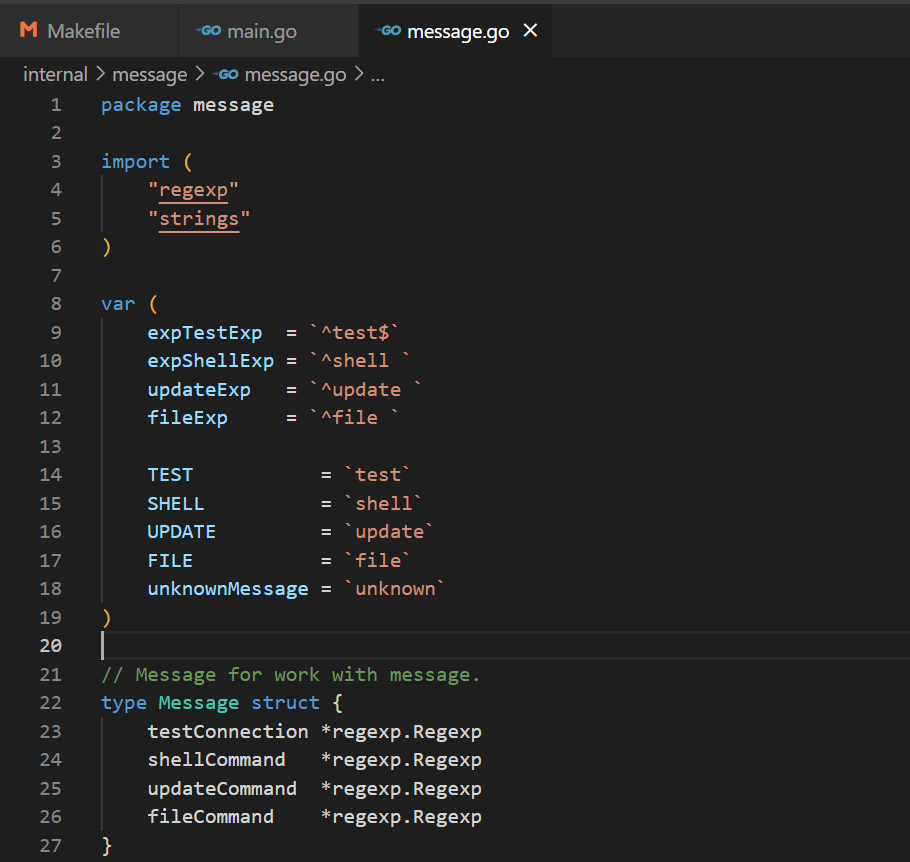

Aj keď je Kraken stále v aktívnom vývoji, už ponúka možnosť sťahovať a spúšťať sekundárne užitočné zaťaženie, spúšťať príkazy shellu a robiť snímky obrazovky systému obete.

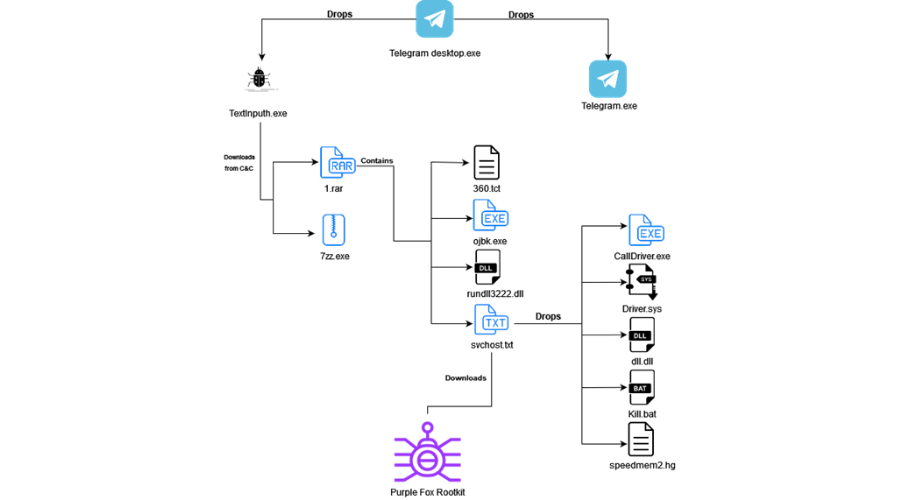

V súčasnosti využíva SmokeLoade na šírenie a rýchlo získava stovky robotov zakaždým, keď je nasadený nový príkazový a riadiaci server.

Bezpečnostný tím, ktorý objavil tento objav, tiež poznamenal, že Kraken je hlavne zlodejský malvér, podobne ako nedávno objavený Webová stránka podobná Windowsu 11.

Možnosti Krakenu teraz zahŕňajú schopnosť ukradnúť informácie súvisiace s kryptomenovými peňaženkami používateľov, čo pripomína nedávny falošný malvér aktivátora KMSPico Windows.

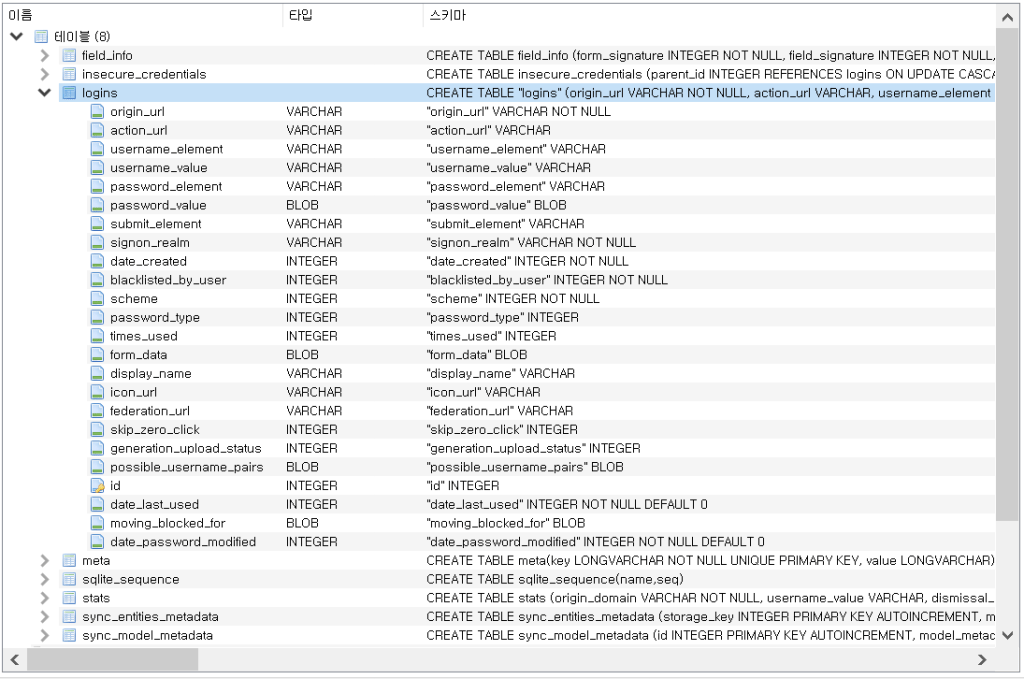

Sada funkcií botnetu je pre takýto softvér zjednodušená. Hoci nie je prítomný v starších zostavách, bot je schopný zhromažďovať informácie o infikovanom hostiteľovi a odosielať ich späť na server príkazov a riadenia (C2) počas registrácie.

Zdá sa, že zhromaždené informácie sa líšia v závislosti od zostavy, aj keď ZeroFox zistil, že sa zhromažďujú nasledovné:

- Meno hosťa

- Používateľské meno

- ID zostavy (TEST_BUILD_ + časová pečiatka prvého spustenia)

- Podrobnosti o CPU

- Podrobnosti o GPU

- Operačný systém a verzia

Ak sa chcete dozvedieť viac o tomto škodlivom botnete a o tom, ako sa môžete lepšie chrániť pred útokmi, prečítajte si celú diagnostiku ZeroFox.

Nezabudnite tiež zostať na vrchole akéhokoľvek druhu útoky, ktoré môžu prísť cez Teams. Oplatí sa byť vždy o krok vpred pred hackermi.

Stali ste sa už obeťou takéhoto kybernetického útoku? Podeľte sa s nami o svoje skúsenosti v sekcii komentárov nižšie.